تعلم ال network forensics و التحقيق في حالات هجمات عملية بإستخدام wireshark

مقدمة

اهلا بكم , سنبدا بالتطرق فى الجزء الخامس والأخير من سلسة تعلم الـ Network forensics , فى هذا الجزء سنتعمق في عالم ال network forensics باستخدام Wireshark ونعرف كيف نحقق في حالات هجمات عملية لنحقق بفعالية أكثر.

اقرأ ايضا الجزء الأول : مقدمة في تعلم الـ Network Forensics

اقرأ ايضا الجزء الثانى : تعلم الـ network forensics عن طريق الـ packet filtering في wireshark

اقرأ ايضا الجزء الرابع :تعلم الـ network forensics باستخدام Wireshark Protocol Streams و استخراج الملفات من الـ pcap

اقرأ ايضا الجزء الخامس : تعلم ال network forensics و التحقيق في حالات هجمات عملية بإستخدام wireshark

التحدي العملي الأول : حل تحدي Web Shell من منصة BTLO

التحدي العملي الثاني : حل تحدي Tomcat Takeover من منصة CyberDefenders

حالات عملية للهجمات والتحقيق فيها باستخدام Wireshark

حركة مرور الشبكة غير العادية:

- ارتفاعات غير متوقعة في حجم حركة مرور الشبكة أو ترددها.

- غالبًا ما يحاول المهاجمون تجنب الكشف عن طريق اختيار ساعات غير أوقات الذروة، مثل عطلات نهاية الأسبوع، للتواصل مع المضيفين المخترقين. قد تشير الزيادة الكبيرة في حركة مرور الشبكة خلال هذه الفترات إلى سلوك ضار.

- أنماط اتصال غير عادية، مثل الاتصالات المتكررة بعناوين IP مشبوهة. توفر مواقع الويب مثل Abuseipdb و IPQualityScore درجة سمعة IP التي تشير إلى عناوين IP المرتبطة بالبرامج الضارة أو جهات التهديد. يمكن أن يساعد الفحص السريع لنتيجة سمعة IP في تحديد السلوكيات الضارة المحتملة.

- حركة المرور إلى منافذ أو بروتوكولات غير شائعة لا تُستخدم عادةً في البيئة.

- أثناء التحليل، من الضروري أن نفهم بوضوح كيف تبدو حركة مرور الشبكة العادية. على سبيل المثال، معرفة ما إذا كان من المعتاد للمستخدمين التواصل عبر FTP على المنفذ 21 أو SSH على المنفذ 22 يمكن أن تكون بمثابة خط أساس للمقارنة. تصبح هذه المعرفة ذات قيمة خاصة عند تحديد الأنشطة غير الطبيعية، مثل حركة المرور الصادرة إلى منافذ غير قياسية مثل 8080 أو الاتصالات غير المتوقعة لبروتوكولات نقل الملفات مثل SMB.

البرامج الضارة والاستغلال:

- الكشف عن توقيعات البرامج الضارة (malware signatures) المعروفة أو تنزيلات الملفات المشبوهة.

- غالبًا ما تجد الملفات الضارة طريقها إلى الأنظمة عبر الإنترنت أو البريد الإلكتروني. في كلا السيناريوهين، من الضروري تحديد الملفات التي تم تنزيلها من حركة مرور الشبكة لإجراء تحليل شامل. باستخدام مواقع مثل Virustotal أو tria.ge أو Any.run، يمكنك فحص هذه الملفات بحثًا عن التوقيعات الضارة المعروفة والحصول على معلومات حول سلوكها.

استخراج البيانات (exfiltration):

- النقل غير المعتاد أو غير المصرح به لكميات كبيرة من البيانات خارج الشبكة.

- يمكن أن يشير نقل الملفات الكبيرة من شبكة إلى الإنترنت إلى محاولات استخراج البيانات، خاصة عند استخدام المنافذ المرتبطة ببروتوكولات نقل الملفات مثل FTP أو SMB. بالإضافة إلى ذلك، فإنه يثير المزيد من الشكوك إذا كان عنوان IP المستهدف مرتبطًا بخدمات مشاركة الملفات مثل Dropbox.

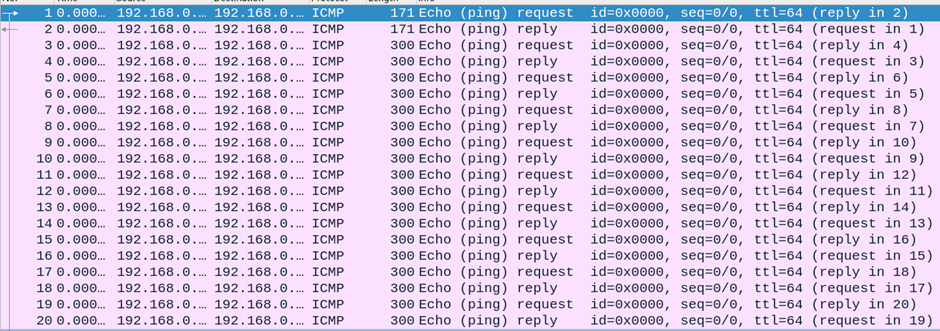

Exfiltration through ICMP:

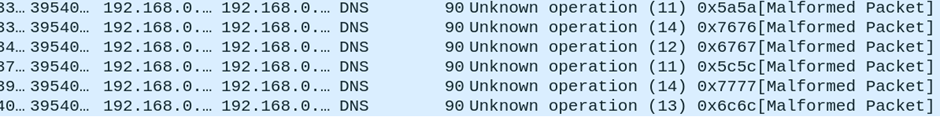

DNS Exfiltration:

مسح الشبكة وتعدادها:

- أنشطة مسح المنافذ أو محاولات تعداد موارد الشبكة.

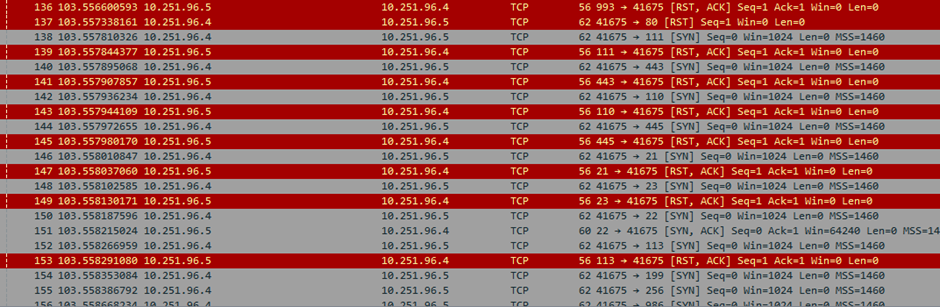

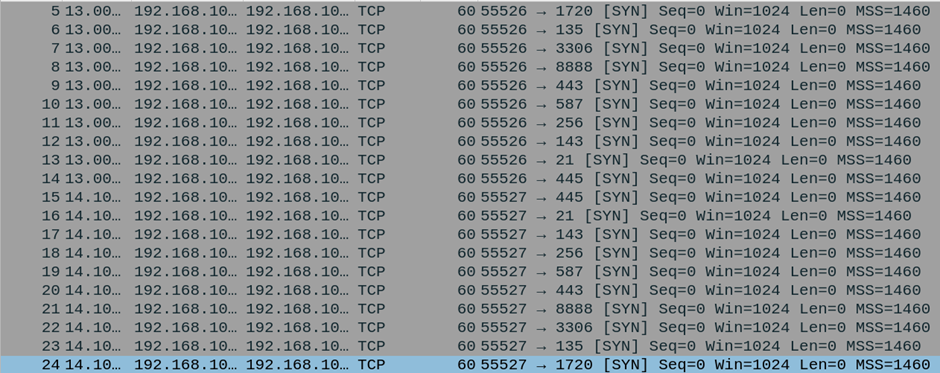

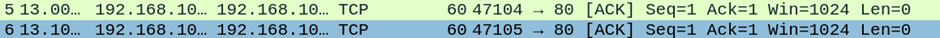

- تعمل أدوات فحص الشبكة مثل Nmap من خلال محاولة الاتصال بالمنافذ المعروفة خلال فترة زمنية قصيرة وتحديد حالتها المفتوحة أو المغلقة بناءً على الردود المستلمة. لذلك، عندما يتم إنشاء اتصالات متعددة بمنافذ مختلفة في فترة قصيرة أو عندما يتم فحص جزء كبير من نطاقات IP داخل نفس الشبكة لتحديد الأجهزة المتاحة، فهذا يشير إلى نشاط فحص محتمل للشبكة. غالبًا ما تُستخدم محاولات المسح هذه لجمع معلومات حول الشبكة أو تحديد الخدمات التي يمكن الوصول إليها أو اكتشاف نقاط الضعف المحتملة. هناك أنماط متعددة لحركة مرور TCP الضارة، على سبيل المثال، يمكننا البحث عن عمليات فحص المنافذ من خلال البحث عن:

- SYN without SYN/ACK

- SYN/ACK without SYN before

- ACK without a SYN/ACK before

Nmap Zombie Scan:

Nmap SYN Scan:

Nmap ACK Scan:

شذوذات DNS:

- أنماط بحث DNS غير عادية، مثل الطلبات المفرطة لنطاقات غير موجودة.

- غالبًا ما يستخدم مؤلفو البرامج الضارة تقنية تُعرف باسم خوارزميات إنشاء المجال (DGA: Domain Generation Algorithms) لتجنب اكتشافها. تتضمن هذه التقنية إنشاء أسماء نطاقات عشوائية لإنشاء اتصال مع خوادم القيادة والتحكم(C2C: Command and Control Servers). إحدى علامات استخدام DGA هي الزيادة الكبيرة في استعلامات DNS لأسماء النطاقات التي تم إنشاؤها عشوائيًا.

الخاتمة

وهكذا يا صديقي ولله الحمد انتهينا من درسنا الخامس في تعلم التحليل الجنائي للشبكات network forensics أراك في المقالة القادمة إن شاء الله , اسأل الله تعالى أن تكون المادة المشروحة سهلة ميسرة فإن وفقت فمن الله وإن أخفقت فمن عملي وعمل الشيطان نعوذ بالله من شرور أنفسنا ومن شرور أعمالنا ومن الشيطان الرجيم وادعموا إخوانكم المسلمين في فلسطين وإدلب وأفغنستان والإيغور وتركستان الشرقية والسودان وكل مكان بالدعاء والتوبة والطاعات ولا تتهاون أو تخف أبدا من نصرة إخوانك قال رسول الله صلى الله عليه وسلم : إنَّ المُؤْمِنَ لِلْمُؤْمِنِ كَالْبُنْيَانِ يَشُدُّ بَعْضُهُ بَعْضًا. وشَبَّكَ أصَابِعَهُ. الراوي : أبو موسى الأشعري | المحدث : البخاري | المصدر : صحيح البخاري الصفحة أو الرقم: 481 | خلاصة حكم المحدث : [صحيح] وتذكر الغرض من وجودك في الحياة قال تعالى : وَمَا خَلَقْتُ الْجِنَّ وَالْإِنسَ إِلَّا لِيَعْبُدُونِ ولا تحزن على أي شئ أصابك أو رزق أو أي شئ كان في الحياة تذكر قال تعالى : مَا أَصَابَ مِن مُّصِيبَةٍ فِي الْأَرْضِ وَلَا فِي أَنفُسِكُمْ إِلَّا فِي كِتَابٍ مِّن قَبْلِ أَن نَّبْرَأَهَا ۚ إِنَّ ذَٰلِكَ عَلَى اللَّهِ يَسِيرٌ (22) لِّكَيْلَا تَأْسَوْا عَلَىٰ مَا فَاتَكُمْ وَلَا تَفْرَحُوا بِمَا آتَاكُمْ ۗ وَاللَّهُ لَا يُحِبُّ كُلَّ مُخْتَالٍ فَخُورٍ , وقال رسول الله -صلى الله عليه وسلم- : كَتَبَ اللَّهُ مَقَادِيرَ الخَلَائِقِ قَبْلَ أَنْ يَخْلُقَ السَّمَوَاتِ وَالأرْضَ بِخَمْسِينَ أَلْفَ سَنَةٍ، قالَ: وَعَرْشُهُ علَى المَاءِ.

الراوي : عبدالله بن عمرو | المحدث : مسلم | المصدر : صحيح مسلم

الصفحة أو الرقم: 2653 | خلاصة حكم المحدث : [صحيح] , وقال ايضا -صلى الله عليه وسلم- : إنَّ أولَ ما خلق اللهُ القلمُ، فقال لهُ : اكتبْ، قال : ربِّ وماذا أكتبُ ؟ قال : اكتُبْ مقاديرَ كلِّ شيءٍ حتى تقومَ الساعةُ . يا بنيَّ إني سمعتُ رسولَ اللهِ صلَّى اللهُ عليهِ وسلَّمَ يقول : من مات على غيرِ هذا فليسَ مِني

الراوي : عبادة بن الصامت | المحدث : الألباني | المصدر : صحيح أبي داود

الصفحة أو الرقم: 4700 | خلاصة حكم المحدث : صحيح

EraDev

EraDev Ghoster-X

Ghoster-X