الهجمات الأولية المحتملة - Initial Access Attack Vectors

لقراءة الجزء الأول : هجوم LLMNR/NBT-NS Poisoning

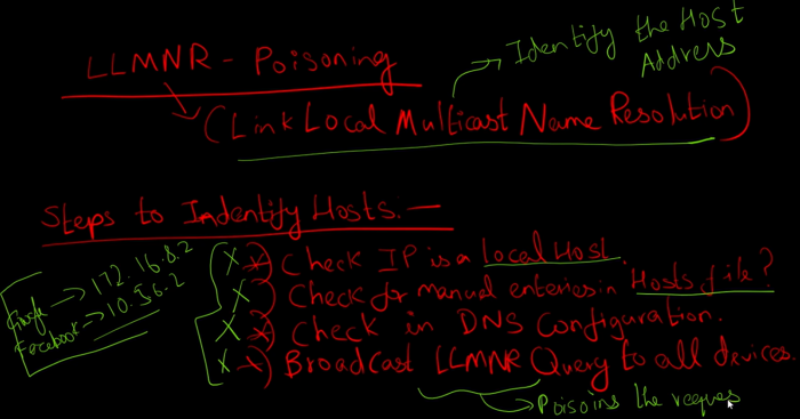

هجوم LLMNR Poisoning :

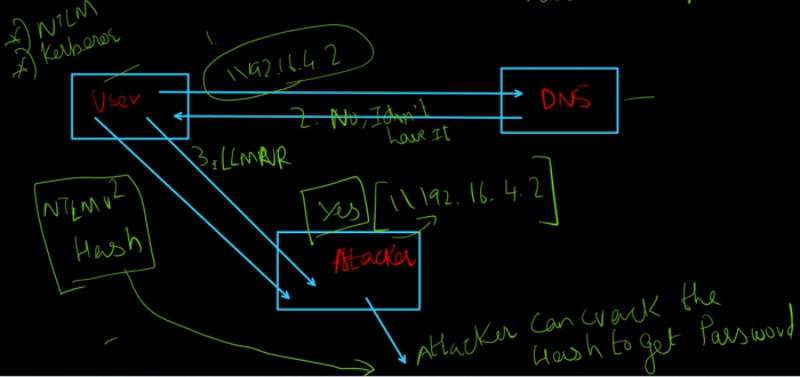

الخطوة 3 - إذا ما حاولت machine الحصول على عنوان لخادم، لكن فشلت عملية حل DNS،

الخطوة 4 - عادةً، ستحاول machine الاستفسار من جميع machines الأخرى على الشبكة المحلية عن العنوان الصحيح للخادم عبر بروتوكول LLMNR.

الخطوة 5 - إذا فشل بروتوكول LLMNR، سيتم استخدام NBT-NS.

مثال:

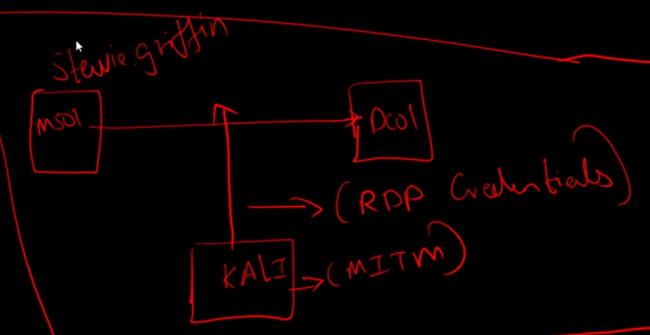

هجوم RDP MITM :

مثال:

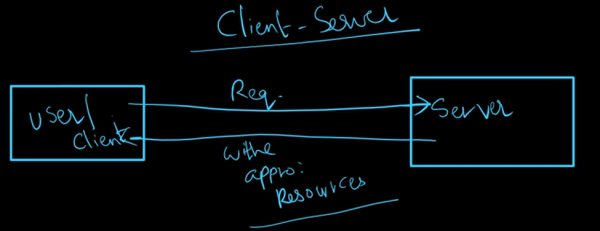

الاتصال / الوصول العادي بين العميل والخادم

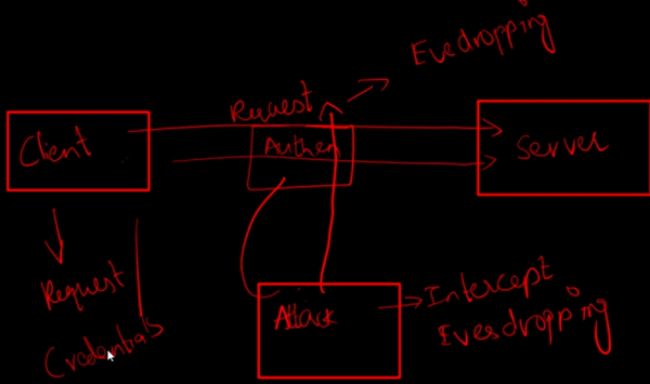

الرجل في منتصف الطريق- Man in The Middle :

إذا قام العميل بالمصادقة، على سبيل المثال، على الخادم، وخلال ذلك الوقت، احتال الهاجم (MITM) على بيانات الاعتماد أثناء وقت المصادقة.

شاهد الفيديو التوضيحي من هنا

لتحميل أداة Seth من هنا

هجوم LDAP Relay :

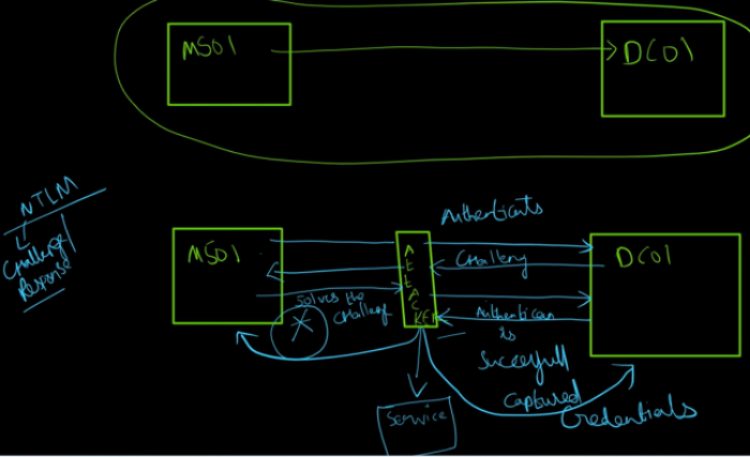

تستفيد هجمات ترحيل LDAP من مصادقة NTLM حيث يتم تنفيذ طلب مصادقة NTLM ويقوم المهاجم بالتقاط بيانات الاعتماد ونقلها إلى وحدة تحكم المجال والاستفادة من ذلك ضد LDAP.

مثال:

هجوم SMB Relay :

هجوم استغلال بروتوكول SMB Relay هو حيث يقوم الهاجم بالتقاط NTLM hash لمستخدم ويرسلها إلى machine أخرى على الشبكة. ويتنكر كمستخدم ويتم المصادقة ضد SMB للحصول على وصول إلى shell أو ملف.

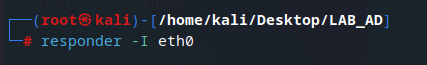

1 - سنقوم بالتقاط hash على Kali Linux باستخدام التسميم ببروتوكول LLMNR وسنقوم بالهجوم باستغلال بروتوكول SMB Relay للحصول على shell على DC01.

وفقًا للمتطلبات الأساسية، فإن hash حساب المستخدم التي سنقوم بالتقاطها (k.guffin) عضو في administrators group على الجهاز الذي سنقوم بالتوجيه إليه (DC01).

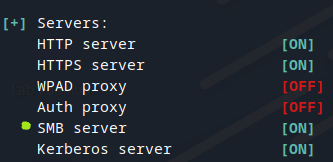

نحن سنستخدم Responde لهذا الهجوم الذي يأتي مثبتًا مسبقًا على Kali Linux.

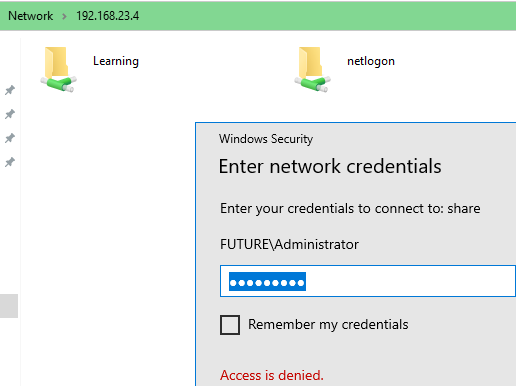

2 - اذهب إلى MS01:

قام Responder بالتقاط المستخدم k.guffin بمحاولة التصفح إلى جهاز غير موجود على الشبكة على سبيل المثال (share). بعد أن فشل DNS في حل المشكلة يسقط الجهاز إلى LLMNR وفي هذه الحالة قمنا بالتقاط hash.

بعد ذلك يمكننا التقاط التجزئة ل k.guffin والمسؤول ويمكنك استخدام هذه hashes لكسرها للحصول على كلمة مرور لتسجيل الدخول إلى خدمة أخرى.

EraDev

EraDev Ghoster-X

Ghoster-X