P1 Hardware Hacking | HTB Photon Lockdown

وصف التحدي

لقد حددنا موقع الخصم ويجب علينا الآن تأمين الوصول إلى جهاز الشبكة البصري لتعطيل اتصاله بالإنترنت. لحسن الحظ، حصلنا على نسخة من برمجيات الجهاز، والتي يشتبه في أنها تحتوي على بيانات اعتماد مُبرمجة. هل يمكنك استخراج كلمة المرور منها؟

البداية

عند فك ضغط الملف، سترى 3 ملفات إضافية:

نريد أن نعرف أي ملفات، وما هي طبيعة هذه الملفات، استخدمنا أمر "file".

علمنا أن إصدار جهاز البرمجيات هو 3.0.5.

وهو إصدار HW_VER من نوع X1 يحتوي على بيانات بعضها لم أفهم، ومن المحتمل أن يكون اسم البرمجية X1.

وجدت أن RootFS هو ملف squash.

إذاً، نظام Root FS هو نوع من أنظمة الملفات يحتوي على نسخة مضغوطة من نظام التشغيل.

في نظام التشغيل Linux الذي أستخدمه، يمكنني ضغط الملفات والمجلدات في ملف Root FS لإنشاء صورة يمكن استخدامها على أجهزة مختلفة. وهذه الطريقة مفيدة خاصة لأنظمة المضمنة، مثل أجهزة الإنترنت من الأشياء (IoT)، حيث يكون حجم نظام التشغيل أمرًا حاسمًا.

لذا، فإنه من المفيد إذا كنت تعرف كيفية استخراج هذا الملف.

Squashfs هو نظام ملفات مضغوط للقراءة فقط يستخدم في Linux. يقوم Squashfs بضغط الملفات والـ inodes والمجلدات.

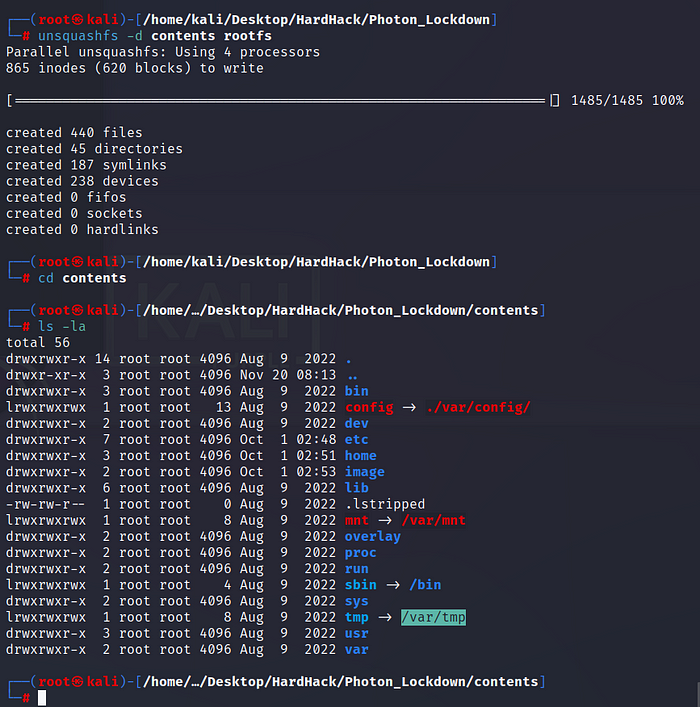

لذا يمكننا استخدام أداة Squashfs هنا، وتحديدًا Unsquashfs التي ستستخرج جميع محتويات ملف RootFS.

إذاً، بما أننا قمنا بإنشاء دليل محدد لاستضافة محتويات نظام FHIR، سنقوم بإنشاء آخر يُسمى Contents.

وكما يمكنك أن ترى، لدينا مجلدات، لدينا BIN، Dev،، Home، Image. إلخ هذه المجلدات شائعة جدًا في أي نظام تشغيل Linux.

حسنًا، هذا يعني أن RootFS يمثل صورة squash أو ملفًا مضغوطًا لنظام تشغيل كامل، نظام تشغيل Linux.

إذا كان هدفنا هنا هو العثور علىthe flag، وهو كلمة مرور عادية.

لذلك قررت استخدام أحد أساليب Privilege Escalation في Linux التي تنطوي على البحث عن كلمات المرور بوضوح واستخراج بيانات الاعتماد.

grep --include=*.{txt,conf} -rnw '/' -e 'password' 2>/dev/null

ما سيفعل هذا الأمر بالضبط هو التحقق من جميع الملفات إذا كانت هناك ملفات نصية، تكوين، php، وملفات XML تحتوي على كلمة HTB. إذا كان هناك أي ملف، سيقوم بطباعته،

النهاية

وفي ملف config_default.xml وجدت أخيرًا the flag.

انتهينا من أول تحدي من Hardware Hacking أتمنى أن تجد هذا writeup مفيد ،حتى المرة القادمة في تحدي ثاني من هذه السلسلة.

EraDev

EraDev Ghoster-X

Ghoster-X