تعلم الnetwork forensics عن طريق استعمال خاصية الإحصائيات في wireshark

مقدمة

اهلا بكم , سنبدا بالتطرق فى الجزء الثالث من سلسة تعلم الـ Network forensics , فى هذا الجزء سنكمل النتعمق في عالم الـ network forensics باستخدام Wireshark ونعرف كيف نصفي (filter) البيانات المعروضة لما يهمنا في التحقيقات لنحقق بفعالية أكثر.

اقرأ ايضا الجزء الأول : مقدمة في تعلم الـ Network Forensics

اقرأ ايضا الجزء الثانى : تعلم الـ network forensics عن طريق الـ packet filtering في wireshark

اقرأ ايضا الجزء الرابع : تعلم الـ network forensics باستخدام Wireshark Protocol Streams و استخراج الملفات من الـ pcap

اقرأ ايضا الجزء الخامس : تعلم ال network forensics و التحقيق في حالات هجمات عملية بإستخدام wireshark

التحدي العملي الأول : حل تحدي Web Shell من منصة BTLO

التحدي العملي الثاني : حل تحدي Tomcat Takeover من منصة CyberDefenders

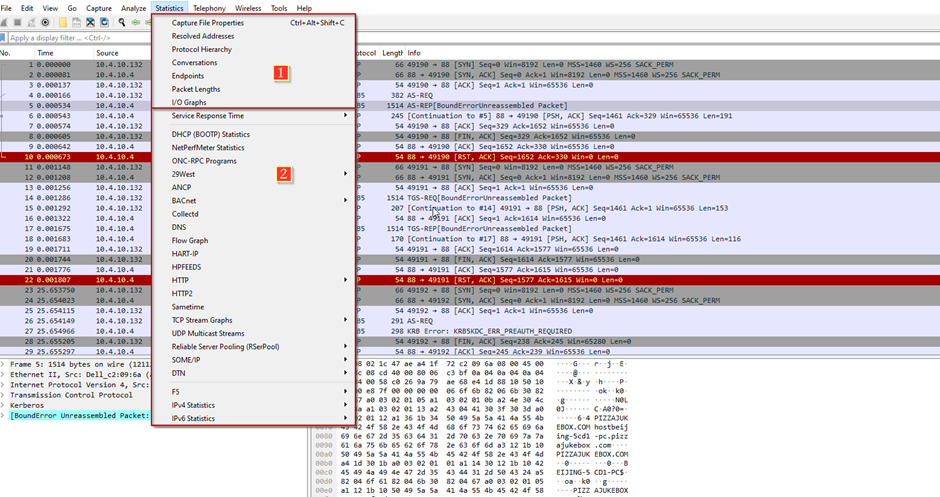

Wireshark statistics menu

يوفر Wireshark نطاقًا شاملاً من إحصائيات الشبكة التي يمكن الوصول إليها من خلال قائمة الإحصائيات. تغطي هذه الإحصائيات جوانب مختلفة، بدءًا من المعلومات العامة حول الملف الذي تم تحميله إلى الإحصائيات الخاصة بالبروتوكول.

1- إحصائيات عامة

خصائص ملف الالتقاط (capture file properties) : يوفر معلومات حول ملف الالتقاط الذي تم تحميله، مثل عدد الحزم الملتقطة.

التسلسل الهرمي للبروتوكول(protocol hierarchy) : يعرض التسلسل الهرمي للبروتوكولات الموجودة في الحزم الملتقطة.

المحادثات(conversations) : لإظهار حركة المرور بين عناوين IP محددة.

نقاط النهاية(endpoints) : تحليل حركة المرور من وإلى عناوين IP محددة.

الرسوم البيانية للإدخال/الإخراج(I/O Graph) : تصور عدد الحزم أو المقاييس المشابهة مع مرور الوقت.

2- الإحصائيات الخاصة بالبروتوكول

وقت استجابة الخدمة (service response time): يقيس الوقت بين الطلب والاستجابة لبروتوكولات محددة.

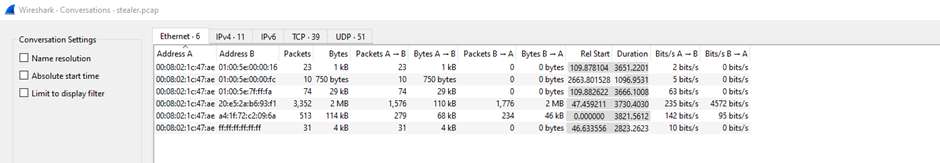

Conversations windows

تعرض هذه النافذة جميع المحادثات التي تم إنشاؤها بين نقطتي النهاية جنبًا إلى جنب مع معلومات أخرى مثل عدد الحزم والبايت والمدة وما إلى ذلك.

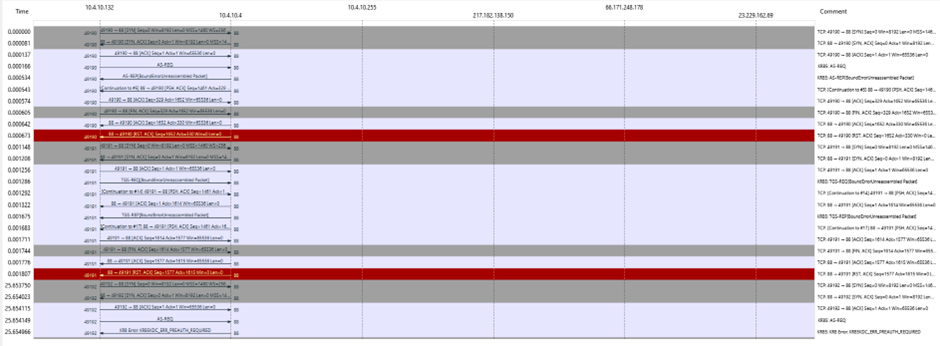

Flow graph

تعرض هذه النافذة رسمًا بيانيًا للاتصالات بين المضيفين(hosts) .

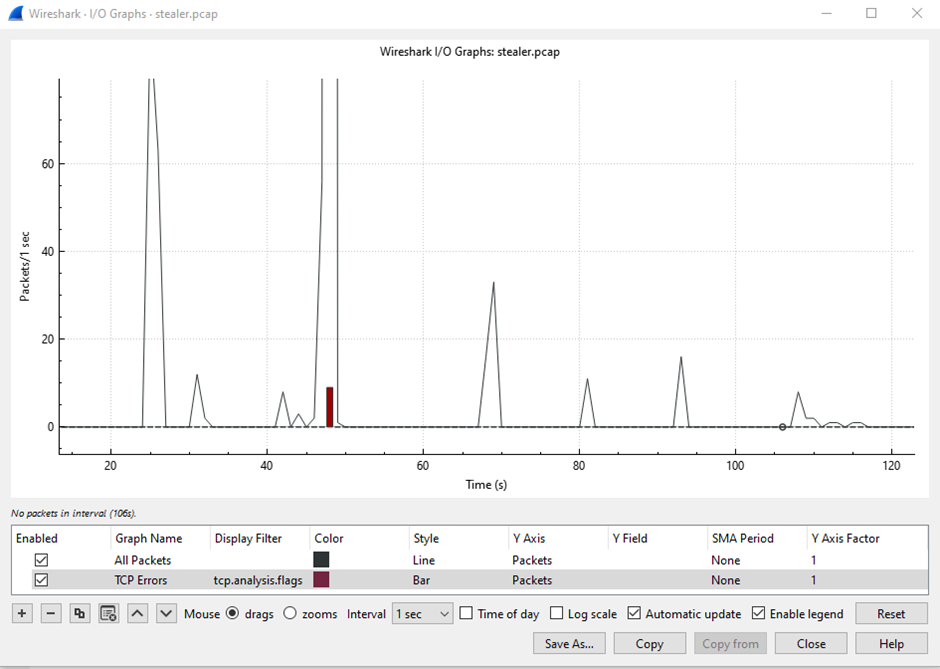

I/O Graph

يعد رسم الإدخال/الإخراج لـ Wireshark أحد المخططات الأساسية التي يتم إنشاؤها باستخدام الحزم الموجودة في ملف الالتقاط. مفيد لعرض بيانات الحزمة والسجل بعدة طرق.

Protocol hierarchy

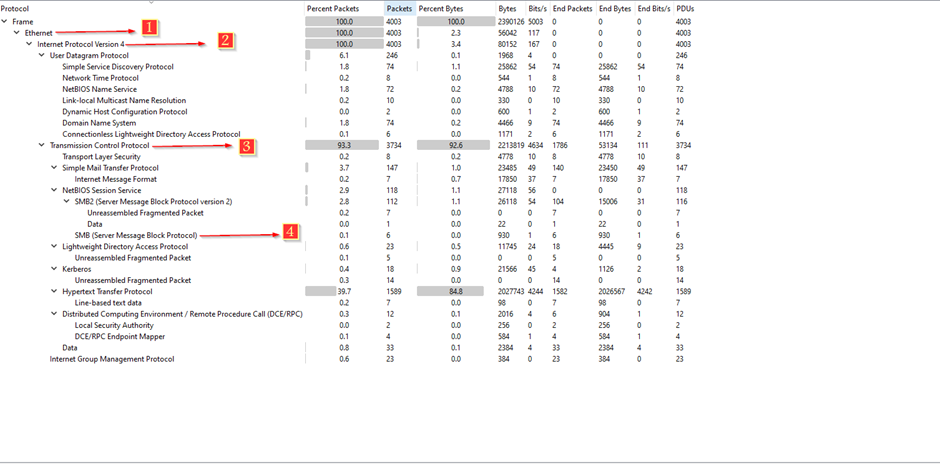

توفر نافذة "Protocol hierarchy" نظرة عامة شاملة على توزيع البروتوكول داخل الحزم الملتقطة، مما يوفر بنية تشبه الشجرة لجميع البروتوكولات الموجودة في الالتقاط. يمثل كل صف في النافذة بروتوكولًا ويعرض العديد من القيم الإحصائية المرتبطة به.

الـ protocol : اسم البروتوكول الذي يتم تحليله.

- تتضمن العقدة الأولى في الشجرة عادةً ethernet، حيث إنها بروتوكول شائع الاستخدام يقوم بتغليف الحزمة بأكملها.

- ستشير العقدة الثانية إلى إصدار بروتوكول الإنترنت المستخدم (internet protocol version) . كما هو موضح في الصورة، الإصدار المستخدم هو IPv4.

- تحتوي العقدة الثالثة على البروتوكول المستخدم في طبقة النقل(transmission control protocol) . في هذا المثال، البروتوكول المميز هو TCP.

- يركز المستوى السفلي من التسلسل الهرمي للبروتوكول على البروتوكولات ذات الصلة العالية بالمستخدمين والمهاجمين المحتملين. وهو يسلط الضوء على البروتوكولات التي يستهدفها المهاجمون بشكل متكرر، بما في ذلك بروتوكولات مشاركة الملفات مثل SMB وFTP، بالإضافة إلى ناقلات الهجوم البارزة مثل بروتوكولات الويب (HTTP وHTTPS) وبروتوكولات البريد الإلكتروني (IMAP وPOP). ويحمل هذا الجانب أهمية خاصة بالنسبة للمحللين

النسبة المئوية للحزم (percent packets) : النسبة المئوية للحزم التي تحتوي على البروتوكول المحدد المتعلق بجميع الحزم الموجودة في الالتقاط. على سبيل المثال، من خلال فحص النسبة المئوية للحزم والبايتات المنسوبة إلى كل بروتوكول، يحدد المحللون أن بروتوكول SMB نادرًا ما يستخدم في البيئة التي نقوم بتحليلها . قد تشير هذه النتيجة إلى أنشطة ضارة تتعلق بمشاركة الملفات.

- الحزم(packets) : إجمالي عدد الحزم التي تتضمن البروتوكول.

- نسبة البايتات(percent bytes) : النسبة المئوية للبايتات التي يشغلها البروتوكول بالنسبة إلى إجمالي البايتات في الالتقاط. البايتات(Bytes) : إجمالي عدد البايتات المنسوبة إلى البروتوكول.

- البتات/الثانيات(Bits/s) : استخدام عرض النطاق الترددي للبروتوكول بالنسبة إلى وقت الالتقاط.

- الحزم النهائية(End packets) : العدد المطلق للحزم التي كان فيها البروتوكول هو الأعلى في المكدس (آخر تشريح).

- البايتات النهائية (End Bytes): العدد المطلق للبايتات حيث كان البروتوكول هو الأعلى في المكدس (آخر تشريح).

- وحدات البت/الثانية (End Bits/s): استخدام عرض النطاق الترددي للبروتوكول بالنسبة إلى وقت الالتقاط، مع الأخذ في الاعتبار متى كان أعلى بروتوكول في المكدس (آخر تشريح).

- وحدات PDU: إجمالي عدد وحدات بيانات البروتوكول (PDUs) المرتبطة بالبروتوكول

فيما يلي بعض المؤشرات التي يمكنك التحقق منها لاكتشاف الحالات الشاذة عبر الشبكة:

1. تعريف البروتوكول: على سبيل المثال، تكشف نافذة Protocol Hierarchy أن حركة مرور الشبكة التي تم التقاطها تتكون من بروتوكولات مثل HTTP وSMB وSMTP. تساعد هذه المعلومات المحللين على فهم أنواع البروتوكولات المستخدمة في الاتصال.

2. تحليل حركة المرور: على سبيل المثال المتخيل، من خلال فحص النسبة المئوية للحزم والبايتات المنسوبة إلى كل بروتوكول، يحدد المحللون أن جزءًا كبيرًا من حركة مرور الشبكة يرتبط ببروتوكول SSH. قد تشير هذه النتيجة إلى حجم كبير من أنشطة الوصول الآمن عن بعد.

3. علاقات البروتوكول: مثال على ذلك عندما تظهر نافذة التسلسل الهرمي للبروتوكول أن HTTP مغلف داخل SSL/TLS. تكشف هذه الرؤية أن حركة مرور الويب مشفرة ويتم نقلها عبر اتصال آمن.

4. سلوك البروتوكول غير الطبيعي: افترض أن نافذة التسلسل الهرمي للبروتوكول تعرض زيادة مفاجئة في النسبة المئوية لحزم ICMP مقارنة بالخط الأساسي. تشير هذه الملاحظة إلى وجود شذوذ(anomaly) محتمل في الشبكة أو هجوم رفض الخدمة (DoS).

5. التحليل الخاص بالبروتوكول: من خلال التركيز على بروتوكول معين، مثل DNS، يمكن للمحللين تحليل توزيع أنواع استعلام DNS (A، MX، PTR، وما إلى ذلك) ضمن حركة المرور التي تم التقاطها. يمكن أن يساعد هذا التحليل في تحديد أي سلوك غير طبيعي لنظام DNS أو أنشطة أنفاق DNS Tunneling المحتملة.

الخاتمة

وهكذا يا صديقي ولله الحمد انتهينا من درسنا الثالث في تعلم التحليل الجنائي للشبكات network forensics أراك في المقالة القادمة إن شاء الله , اسأل الله تعالى أن تكون المادة المشروحة سهلة ميسرة فإن وفقت فمن الله وإن أخفقت فمن عملي وعمل الشيطان نعوذ بالله من شرور أنفسنا ومن شرور أعمالنا ومن الشيطان الرجيم وادعموا إخوانكم المسلمين في فلسطين وإدلب وأفغنستان والإيغور وتركستان الشرقية والسودان وكل مكان بالدعاء والتوبة والطاعات ولا تتهاون أو تخف أبدا من نصرة إخوانك قال رسول الله صلى الله عليه وسلم : إنَّ المُؤْمِنَ لِلْمُؤْمِنِ كَالْبُنْيَانِ يَشُدُّ بَعْضُهُ بَعْضًا. وشَبَّكَ أصَابِعَهُ. الراوي : أبو موسى الأشعري | المحدث : البخاري | المصدر : صحيح البخاري الصفحة أو الرقم: 481 | خلاصة حكم المحدث : [صحيح] وتذكر الغرض من وجودك في الحياة قال تعالى : وَمَا خَلَقْتُ الْجِنَّ وَالْإِنسَ إِلَّا لِيَعْبُدُونِ ولا تحزن على أي شئ تذكر قال تعالى : مَا أَصَابَ مِن مُّصِيبَةٍ فِي الْأَرْضِ وَلَا فِي أَنفُسِكُمْ إِلَّا فِي كِتَابٍ مِّن قَبْلِ أَن نَّبْرَأَهَا ۚ إِنَّ ذَٰلِكَ عَلَى اللَّهِ يَسِيرٌ (22) لِّكَيْلَا تَأْسَوْا عَلَىٰ مَا فَاتَكُمْ وَلَا تَفْرَحُوا بِمَا آتَاكُمْ ۗ وَاللَّهُ لَا يُحِبُّ كُلَّ مُخْتَالٍ فَخُورٍ

EraDev

EraDev Ghoster-X

Ghoster-X