تعلم الـ network forensics باستخدام Wireshark Protocol Streams و استخراج الملفات من الـ pcap

مقدمة

السلام عليكم ورحمة الله وبركاته بسم الله والصلاة والسلام على رسول الله محمد -صلى الله عليه وسلم- كيف حالك يا صديقي اليوم سنتعمق في عالم ال network forensics باستخدام Wireshark Protocol Streams و كيفية استخراج الملفات من الpcap الذي لدينا باستخدام خاصية ال Export Objects لنحقق بفعالية أكثر.

اقرأ ايضا الجزء الأول : مقدمة في تعلم الـ Network Forensics

اقرأ ايضا الجزء الثانى : تعلم الـ network forensics عن طريق الـ packet filtering في wireshark

اقرأ ايضا الجزء الثالث : تعلم الnetwork forensics عن طريق استعمال خاصية الإحصائيات في wireshark

اقرأ ايضا الجزء الخامس : تعلم ال network forensics و التحقيق في حالات هجمات عملية بإستخدام wireshark

التحدي العملي الأول : حل تحدي Web Shell من منصة BTLO

التحدي العملي الثاني : حل تحدي Tomcat Takeover من منصة CyberDefenders

Wireshark protocol streams

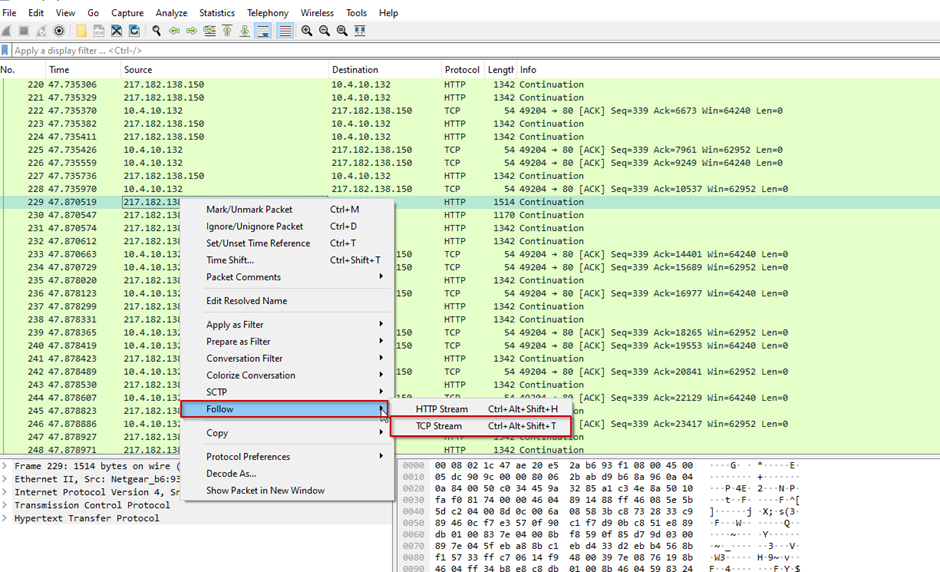

يشير دفق(stream) البروتوكول إلى تسلسل حزم الشبكة المرتبطة ببروتوكول معين أو جلسة اتصال بين كيانات الشبكة. وهو يمثل تدفق البيانات بين المرسل والمستقبل ضمن بروتوكول معين. توفر تدفقات البروتوكول التالية طريقة ملائمة لعرض البروتوكولات من منظور طبقة التطبيق (application layers) . سواء كنت تبحث عن معلومات محددة داخل تدفق Telnet أو تحاول فهم تدفق البيانات، فإن قدرة Wireshark على متابعة تدفقات البروتوكول لا تقدر بثمن. من خلال التصفية إلى دفق معين، يمكنك التركيز على الحزم ذات الصلة بهذا الدفق. لمتابعة تدفق معين، حدد حزمة TCP أو UDP أو DCCP أو TLS أو HTTP أو HTTP/2 أو QUIC أو SIP في قائمة الحزم(packet list) واختر analyzefollowtcp stream”" من القائمة، أو استخدم قائمة السياقcontext menu . سيقوم Wireshark بتطبيق مرشح العرض المناسب ويقدم مربع حوار يعرض بيانات الدفق.

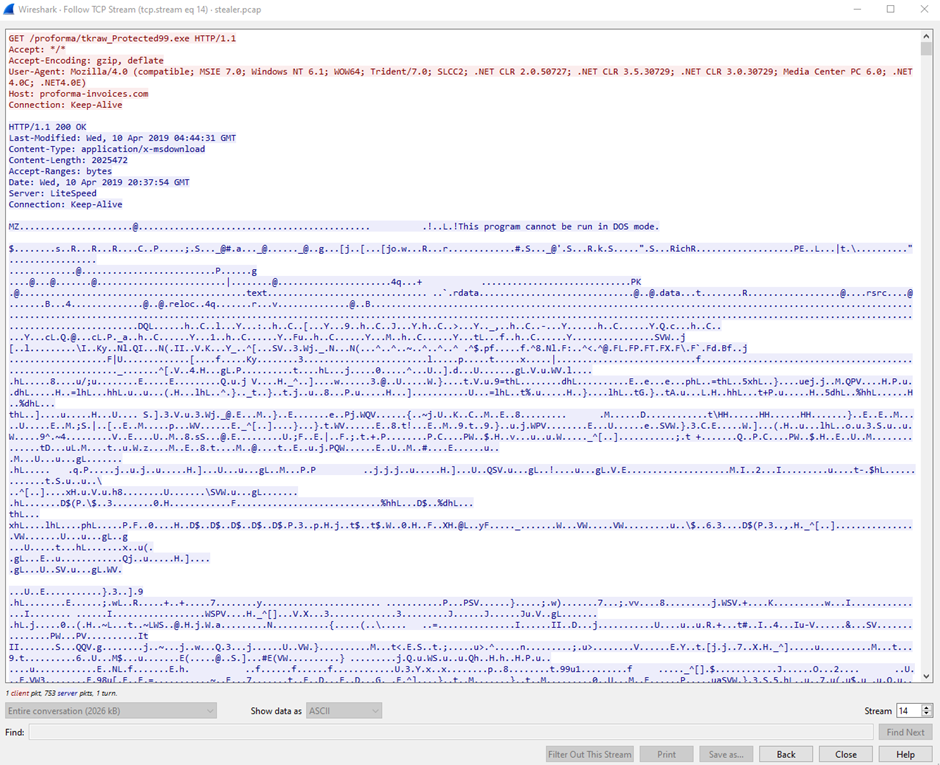

في مربع الحوار (dialog box) "follow Tcp stream" ، يعرض Wireshark محتوى الدفق بالترتيب الذي ظهر به على الشبكة. يتم استبدال الأحرف غير القابلة للطباعة بالنقاط، ويتم تلوين حركة المرور من العميل إلى الخادم باللون الأحمر، بينما يتم تلوين حركة المرور من الخادم إلى العميل باللون الأزرق. يمكنك تخصيص هذه الألوان في قائمة التفضيلات

(preferences menu).

يوفر مربع الحوار العديد من الإجراءات للتفاعل مع بيانات الدفق. يمكنك تصفية بيانات الدفق الحالية أو طباعتها أو حفظها بتنسيقات مختلفة أو الرجوع إلى مرشح العرض السابق أو إغلاق مربع الحوار مع الحفاظ على عامل التصفية الحالي سليمًا. يمكنك أيضًا تحديد المحادثة بأكملها أو التبديل بين بيانات العميل إلى الخادم ومن الخادم إلى العميل. تنسيقات مختلفة لعرض البيانات يتيح لك Wireshark عرض بيانات الدفق بتنسيقات مختلفة، بما في ذلك ASCII وC Arrays وEBCDIC وHEX Dump وUTF-8 وUTF-16 وYAML. يخدم كل تنسيق أغراضًا مختلفة، مثل استيراد البيانات إلى برنامج C الخاص بك ، أو فك تشفير البيانات بترميزات أحرف مختلفة. يمكنك تحديد التنسيق المطلوب من الخيارات المتوفرة. تحليل تدفقات HTTP/2 وSIP تقدم Wireshark مربعات حوار محددة لمتابعة تدفقات HTTP/2 وSIP. كما هو الحال في مربع حوار دفق TCP، يمكنك تصفية تدفقات HTTP/2 وتحليلها استنادًا إلى فهرس الدفق(stream index) . بالنسبة لمكالمات SIP، يعتمد عامل التصفية على حقل sip.Call-ID.

Wireshark Export Objects

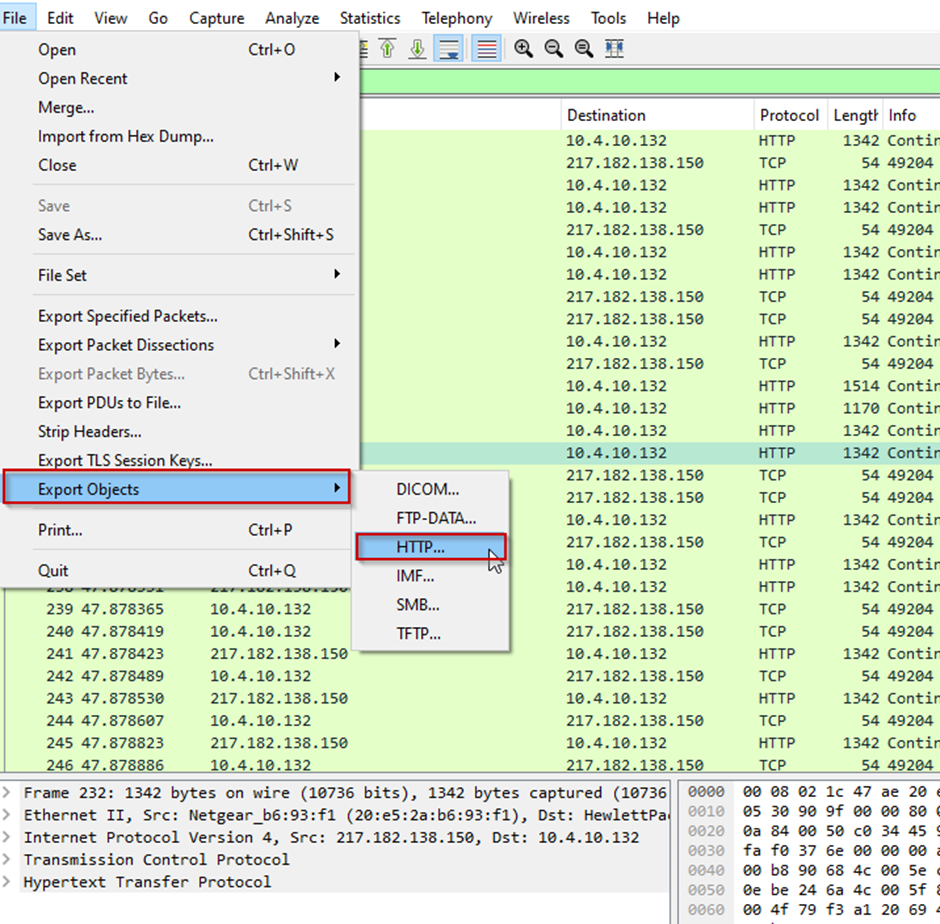

في Wireshark، لديك القدرة على استخراج الملفات من لقطات الشبكة، مما يسمح لك بحفظ كائنات(objects) معينة محل اهتمامك وتحليلها. تعتبر هذه الميزة مفيدة بشكل خاص عند استخراج الملفات المنقولة عبر بروتوكولات HTTP وSMB وFTP. يوفر مربع الحوار "export objects" واجهة ملائمة. للوصول إلى مربع الحوار "dialog box"، اتبع الخطوات التالية:

- افتح Wireshark وقم بتحميل ملف الالتقاط المطلوب أو ابدأ الالتقاط المباشر.

- انتقل إلى القائمة وحدد "file" > "export objects" > "HTTP" (أو البروتوكول ذي الصلة).

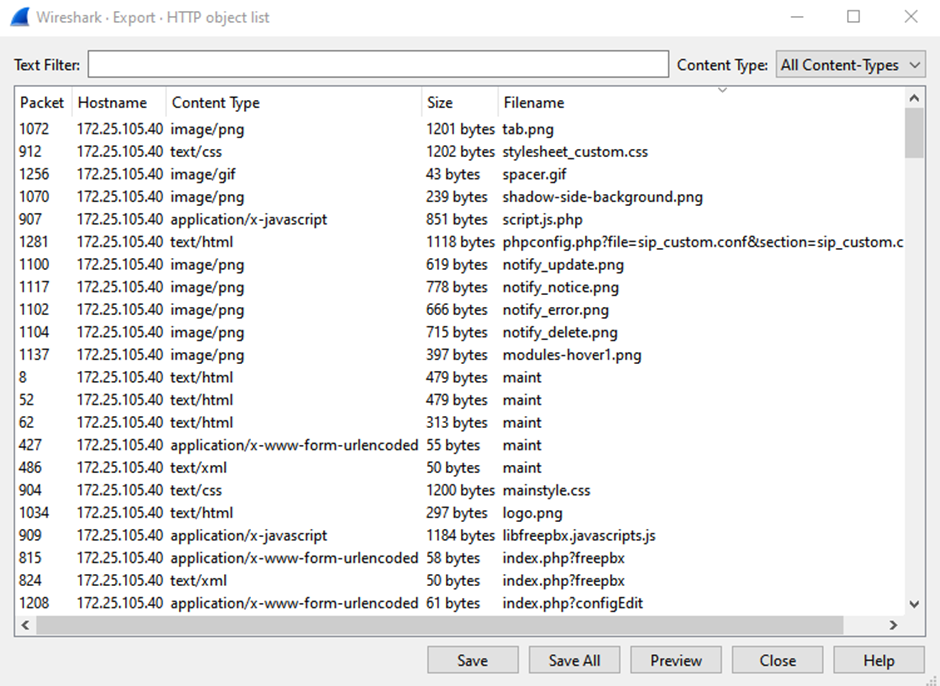

سيظهر مربع الحوار "تصدير الكائنات"، مع إدراج الكائنات التي يمكن تصديرها على أساس البروتوكول المحدد. يتم تحديث هذه القائمة تلقائيًا عند التقاطها في الوقت الفعلي، مما يضمن حصولك على أحدث العناصر المتاحة. في مربع الحوار، ستجد الأعمدة التالية:

- الحزمة (Packet): تشير إلى رقم الحزمة التي تم العثور على الكائن فيها. لاحظ أنه يمكن وجود كائنات متعددة في نفس الحزمة.

- اسم المضيف (Hostname): يعرض اسم المضيف للخادم الذي أرسل الكائن.

- نوع المحتوى (Content Type): يحدد نوع محتوى الكائن.

- الحجم (Size): يشير إلى حجم الكائن بالبايت.

- اسم الملف (Filename): يعرض اسم الملف المخصص للكائن. يختلف اصطلاح التسمية اعتمادًا على البروتوكول. على سبيل المثال، يستخدم HTTP الجزء الأخير من URI، بينما يستخدم IMF موضوع البريد الإلكتروني.

يوفر مربع الحوار "Export Objects" عدة خيارات لتحسين عملية استخراج الملف:

- عامل تصفية النص (Text Filter): يقوم بتصفية وعرض الكائنات التي تحتوي على السلسلة النصية المحددة فقط.

- حفظ الكل (Save All): يحفظ جميع الكائنات، بما في ذلك تلك غير المعروضة حاليًا. .

- حفظ (Save): يمكنك حفظ الكائن المحدد حاليًا باستخدام اسم ملف محدد.

الخاتمة

وهكذا يا صديقي ولله الحمد انتهينا من درسنا الرابع في تعلم التحليل الجنائي للشبكات network forensics أراك في المقالة القادمة إن شاء الله , اسأل الله تعالى أن تكون المادة المشروحة سهلة ميسرة فإن وفقت فمن الله وإن أخفقت فمن عملي وعمل الشيطان نعوذ بالله من شرور أنفسنا ومن شرور أعمالنا ومن الشيطان الرجيم وادعموا إخوانكم المسلمين في فلسطين وإدلب وأفغنستان والإيغور وتركستان الشرقية والسودان وكل مكان بالدعاء والتوبة والطاعات ولا تتهاون أو تخف أبدا من نصرة إخوانك قال رسول الله صلى الله عليه وسلم : إنَّ المُؤْمِنَ لِلْمُؤْمِنِ كَالْبُنْيَانِ يَشُدُّ بَعْضُهُ بَعْضًا. وشَبَّكَ أصَابِعَهُ. الراوي : أبو موسى الأشعري | المحدث : البخاري | المصدر : صحيح البخاري الصفحة أو الرقم: 481 | خلاصة حكم المحدث : [صحيح] وتذكر الغرض من وجودك في الحياة قال تعالى : وَمَا خَلَقْتُ الْجِنَّ وَالْإِنسَ إِلَّا لِيَعْبُدُونِ و تذكر يا صديقي أهم شئ هو دينك فحافظ عليه و لا تلقي بنفسك للشبهات فتخسر دينك قال رسول الله صلى الله عليه وسلم : الحَلَالُ بَيِّنٌ، والحَرَامُ بَيِّنٌ، وبيْنَهُما مُشَبَّهَاتٌ لا يَعْلَمُهَا كَثِيرٌ مِنَ النَّاسِ، فَمَنِ اتَّقَى المُشَبَّهَاتِ اسْتَبْرَأَ لِدِينِهِ وعِرْضِهِ، ومَن وقَعَ في الشُّبُهَاتِ: كَرَاعٍ يَرْعَى حَوْلَ الحِمَى، يُوشِكُ أنْ يُوَاقِعَهُ، ألَا وإنَّ لِكُلِّ مَلِكٍ حِمًى، ألَا إنَّ حِمَى اللَّهِ في أرْضِهِ مَحَارِمُهُ، ألَا وإنَّ في الجَسَدِ مُضْغَةً: إذَا صَلَحَتْ صَلَحَ الجَسَدُ كُلُّهُ، وإذَا فَسَدَتْ فَسَدَ الجَسَدُ كُلُّهُ، ألَا وهي القَلْبُ. الراوي : النعمان بن بشير | المحدث : البخاري | المصدر : صحيح البخاري الصفحة أو الرقم: 52 | خلاصة حكم المحدث : [صحيح]

المصادر

EraDev

EraDev Ghoster-X

Ghoster-X