كيف تصطاد الهاكرز في فخ ال Honeypots؟

كيف توقع الهاكرز في فخ ال Honeypots؟

اولا ما هو ال Honeypot ؟

هي آلية للأمن السيبراني تستخدم هدفًا مصطنعًا للهجوم لجذب مجرمي الإنترنت بعيدًا عن الأهداف المشروعة. كما يقومون بجمع المعلومات الاستخبارية حول هوية وأساليب ودوافع الخصوم.

يمكن تصميم Honeypot على بعض المعلومات التي لا اهميه لها حيث يظن الهاكر انها مهمه في محاوله الوصول لها ، بما في ذلك تطبيقات البرامج أو الخوادم أو الشبكة نفسها. إنه مصمم بشكل مقصود وهادف ليبدو وكأنه هدف مشروع ، يشبه النموذج من حيث الهيكل والمكونات والمحتوى. يهدف هذا إلى إقناع الخصم بأنه قد تمكن من الوصول إلى النظام الفعلي وتشجيعه على قضاء بعض الوقت في هذه البيئة الخاضعة للرقابة.

يعتبر Honeypot هو جذب الهاكر ، حيث يصرف مجرمي الإنترنت عن الأهداف الفعلية. يمكن أن تكون أيضًا بمثابة أداة استطلاع ، لمعرفه الادوات التي يستخدمها الهاكر والتصدي لها

تعد المعلومات التي تم جمعها من Honeypot مفيدة في مساعدة المؤسسات على تطوير وتعزيز إستراتيجيتها للأمن السيبراني استجابة لتهديدات العالم الحقيقي وتحديد النقاط العمياء المحتملة في البنية الحالية والمعلومات وأمن الشبكة.

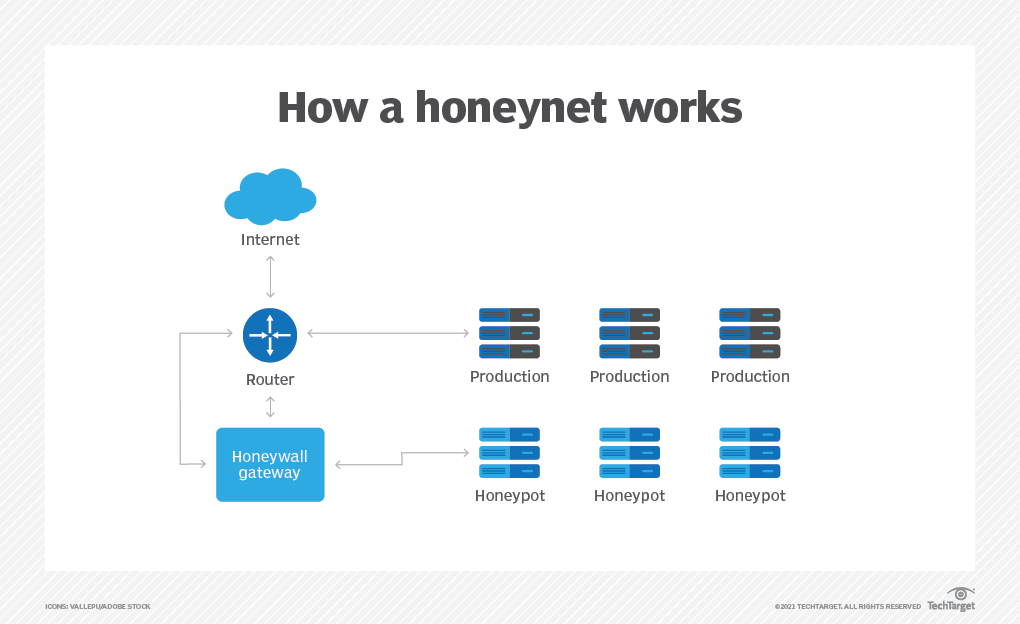

ثانيا ما هو ال Honeynet ؟

هي شبكة من مواضع الجذب التي تم تصميمها لتبدو وكأنها شبكة حقيقية ، كاملة مع أنظمة وقواعد بيانات وخوادم وأجهزة توجيه وأصول رقمية أخرى متعددة. نظرًا لأن شبكة العسل ، أو نظام مواضع الجذب ، تحاكي الطبيعة المترامية الأطراف لشبكة نموذجية ، فإنها تميل إلى إشراك مجرمي الإنترنت لفترة أطول من الوقت.

نظرًا لحجم Honeynet ، من الممكن أيضًا التلاعب بالبيئة ، وإغراء الخصوم بعمق أكبر في النظام من أجل جمع المزيد من المعلومات الاستخبارية حول قدراتهم أو هوياتهم.

credit by:TechTarget

كيف يعمل Honeypot في الأمن السيبراني؟

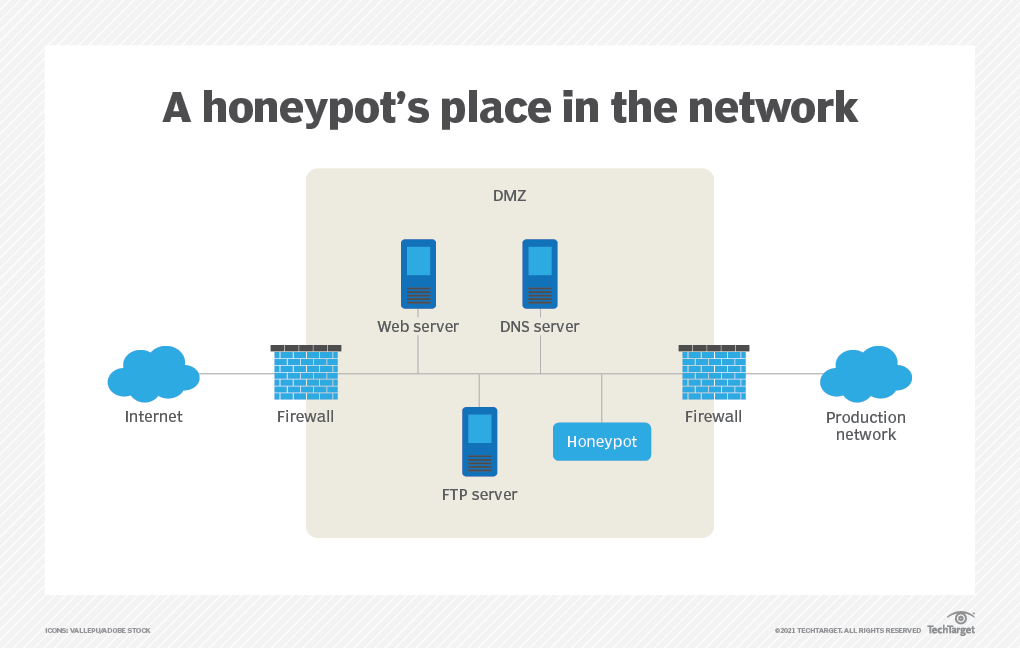

الفرضية الأساسية Honeypot هي أنه يجب تصميمها لتبدو وكأنها هدف الشبكة الذي تحاول المنظمة الدفاع عنه.

يمكن تصنيع مصيدة Honeypot لتبدو كبوابة دفع ، وهو هدف شائع للمتسللين لأنه يحتوي على كميات كبيرة من المعلومات الشخصية وتفاصيل المعاملات ، مثل أرقام بطاقات الائتمان المشفرة أو معلومات الحساب المصرفي. يمكن أن يشبه Honeypot أو Honeynet أيضًا قاعدة بيانات ، والتي من شأنها جذب الجهات الفاعلة المهتمة بجمع الملكية الفكرية (IP) أو الأسرار التجارية أو غيرها من المعلومات الحساسة القيمة. قد يبدو أن موقع الجذب يحتوي على معلومات أو صور من المحتمل أن تكون مهددة كطريقة لإيقاع الخصوم الذين يهدفون إلى الإضرار بسمعة الفرد أو الانخراط في تقنيات برامج الفدية.

بمجرد الدخول إلى الشبكة ، يمكن تتبع تحركات مجرمي الإنترنت لفهم أساليبهم ودوافعهم بشكل أفضل. سيساعد هذا المنظمة على تكييف البروتوكولات الأمنية الحالية من أجل إحباط هجمات مماثلة على أهداف مشروعة في المستقبل.

لجعل Honeypot أكثر جاذبية ، غالبًا ما تحتوي على ثغرات أمنية متعمدة ولكنها ليست بالضرورة واضحة. نظرًا للطبيعة المتقدمة للعديد من الخصوم الرقميين ، من المهم للمؤسسات أن تكون إستراتيجية حول مدى سهولة الوصول إلى موقع جذب. من غير المحتمل أن تخدع الشبكة غير المؤمنة بشكل كاف خصمًا متطورًا وقد تؤدي إلى قيام الفاعل السيئ بتقديم معلومات خاطئة أو التلاعب بالبيئة لتقليل فعالية الأداة.

creditby:TechTarget

ما هي أنواع Honeypot؟

1- Research honeypots

إجراء تحليل دقيق لنشاط المخترقين وتهدف إلى اكتشاف كيفية تطور المتسللين وتقدمهم من أجل معرفة كيفية حماية الأنظمة بشكل أفضل ضدهم. يمكن أن تساعد البيانات الموضوعة في موقع جذب بخصائص تعريف فريدة المحللين أيضًا على تتبع البيانات المسروقة وتحديد الاتصالات بين مختلف المشاركين في الهجوم

2- Production honeypots

عادة ما يتم نشرها داخل شبكات الإنتاج جنبًا إلى جنب مع خوادم الإنتاج ؛ تعمل مواضع الجذب بمثابة شرك ، حيث تجذب المتسللين بعيدًا عن شبكة الإنتاج كجزء من نظام كشف التسلل (IDS). تم تصميم Production honeypots ليظهر كجزء حقيقي من شبكة الإنتاج ويحتوي على معلومات لجذب المتسللين وشغلهم لربط وقتهم ومواردهم. يمنح هذا النهج المسؤولين في النهاية وقتًا لتقييم مستوى التهديد وتخفيف أي ثغرات أمنية في أنظمة الإنتاج الفعلية الخاصة بهم.

يمكن تصنيف Honeypot pure, high-interaction or low-interaction

1-Pure honeypots

هي أنظمة إنتاج كاملة تراقب ارتباط موقع المصيدة بالشبكة. إنها الأكثر تعقيدًا وصعوبة في الحفاظ عليها ، لكنها تبدو أيضًا أكثر واقعية للمهاجمين ، مع استكمال الملفات السرية الزائفة ومعلومات المستخدم.

2- High-interaction honeypots

تقليد أنشطة أنظمة الإنتاج ، واستضافة مجموعة متنوعة من الخدمات والحصول على معلومات واسعة النطاق. الهدف من موقع جذب عالي التفاعل هو إغراء المهاجم للحصول على وصول root اةو administrator-level إلى server ثم مراقبة نشاط المهاجم

3-Low-interaction honeypots

محاكاة ناقلات الهجوم الأكثر شيوعًا على الشبكة: الخدمات التي يطلبها مهاجمو الخدمات بشكل متكرر. لذلك ، فهي أقل خطورة وأسهل في الحفاظ عليها. إنهم لا يوجهون المستخدمين الضارين إلى نظام الجذر. الجانب السلبي لهذا النوع من honeypots هو أنه من المرجح أن يبدو مزيفًا للمهاجم. Low-interaction honeypots مفيدة لاكتشاف الهجمات من الروبوتات والبرامج الضارة. Honeyd هو honeypot افتراضي open source virtual low-interaction .

مميزات ال honeypots ؟

1- جمع البيانات الحقيقية

تقوم honeypots بجمع البيانات من الهجمات الفعلية والأنشطة غير المصرح بها الأخرى ، مما يوفر للمحللين مصدرًا غنيًا للمعلومات المفيدة.

2- Fewer false positives

. تُنشئ تقنيات اكتشاف الأمن السيبراني العادية تنبيهات يمكن أن تتضمن قدرًا كبيرًا من الإيجابيات الخاطئة ، لكن موضع الجذب يقلل من عدد الإيجابيات الخاطئة لأنه لا يوجد سبب يدفع المستخدمين الشرعيين للوصول إلى honeypots.

3- Cost-effectiveness

يمكن أن تكون honeypots استثمارات جيدة لأنها تتفاعل فقط مع الأنشطة الضارة ولا تتطلب موارد عالية الأداء لمعالجة كميات كبيرة من حركة مرور الشبكة بحثًا عن الهجمات.

4- Encryption circumvention

. تلتقط honeypots نشاطًا ضارًا ، حتى إذا كان المهاجم يستخدم التشفير.

سلبيات ال honeypots ؟

1- بيانات محدودة. لا تجمع مواضع الجذب المعلومات إلا عند حدوث هجوم. عدم وجود محاولات للوصول إلى موضع الجذب يعني عدم وجود بيانات لتحليلها.

2-شبكة معزولة. لا يتم جمع حركة المرور الضارة التي تم التقاطها إلا عندما يستهدف هجوم شبكة موضع الجذب ؛ إذا اشتبه المهاجمون في أن الشبكة هي نقطة جذب ، فسوف يتجنبونها.

3- Distinguishable

. غالبًا ما يتم تمييز مواضع الجذب عن أنظمة الإنتاج الشرعية ، مما يعني أن المتسللين ذوي الخبرة يمكنهم في كثير من الأحيان التمييز بين نظام الإنتاج ونظام المصيدة باستخدام تقنيات بصمات النظام.

4- Put production systems at risk

على الرغم من عزلهم عن الشبكة الحقيقية ، إلا أنهم في النهاية يتصلون بطريقة ما لتمكين المسؤولين من جمع المعلومات التي يحتويونها. يُعتبر موقع المصيدة عالي التفاعل بشكل عام أكثر خطورة من مصيدة التفاعل المنخفض لأنه يهدف إلى إغراء المتسللين للوصول إلى الجذر.

الخاتمه:

يمكن وضع ال honeypots كنظام كشف المخترقين و هو مفيد في حمايه الشبكه و البيانات الخاصه بالمنظمه وهي باختصار فخ للمخترقين في الكشف عنهم و تحليل البيانات الخاصه بهم و حظر ال IP الخاصه بهم لعدم الهجوم مره اخري و هو نظام لا يمكن الاستغناء عنه في حمايه الشبكه للمنظمات الكبيره و المهمه

يتكون honeypots بشكل عام من جهاز حاسوب ومعلومات وموقع شبكة والذي يظهر ليكون جزء من الشبكة ولكن في الواقع هو معزول ومراقب، ويبدو وكأنه يحتوي على معلومات ومصادر ذات قيمة للمخرق وهو في الواقع مجرد فخ لصيد القراصنة والمتطفلين. تكون honeypots في العادة عبارة عن أجهزة وهمية مصممة لمحاكاة أجهزة حقيقية فيما يكون دورها هو إفتعال أو خلق مظهر تشغيل خدمات كاملة و تطبيقات، مع المنافذ المفتوحة التي يمكن العثور عليها في أي نظام أو سرفر في الشبكة

references

1- https://usa.kaspersky.com/resource-center/threats/what-is-a-honeypot

2- https://www.techtarget.com/searchsecurity/definition/honey-pot

3- https://www.crowdstrike.com/cybersecurity-101/honeypots-in-cybersecurity-explained/

4- https://us.norton.com/blog/iot/what-is-a-honeypot

EraDev

EraDev Ghoster-X

Ghoster-X