كل ما تريد معرفته عن الكالي لينكس و الأدوات المستخدمه في الهجوم السيبراني(Kali Linux)

ما هي توزيعه الكالي لينكس Kali linux ؟

هي توزيعه من توزيعات الخاصة بنظام Linux وهي متخصصة في الأمن والحماية المعلوماتية و اختبار الاختراق (Penetration Testing) لان بها الكثير من الأدوات المستخدمة في الهجمات السيبرانيه (Cyber Attacks) ، ينجذب الناس إلى Linux بفضل استقرارة وأمانة وطبيعتة مفتوحة المصدر وايضا ببساطة لأنة خفيف الوزن.

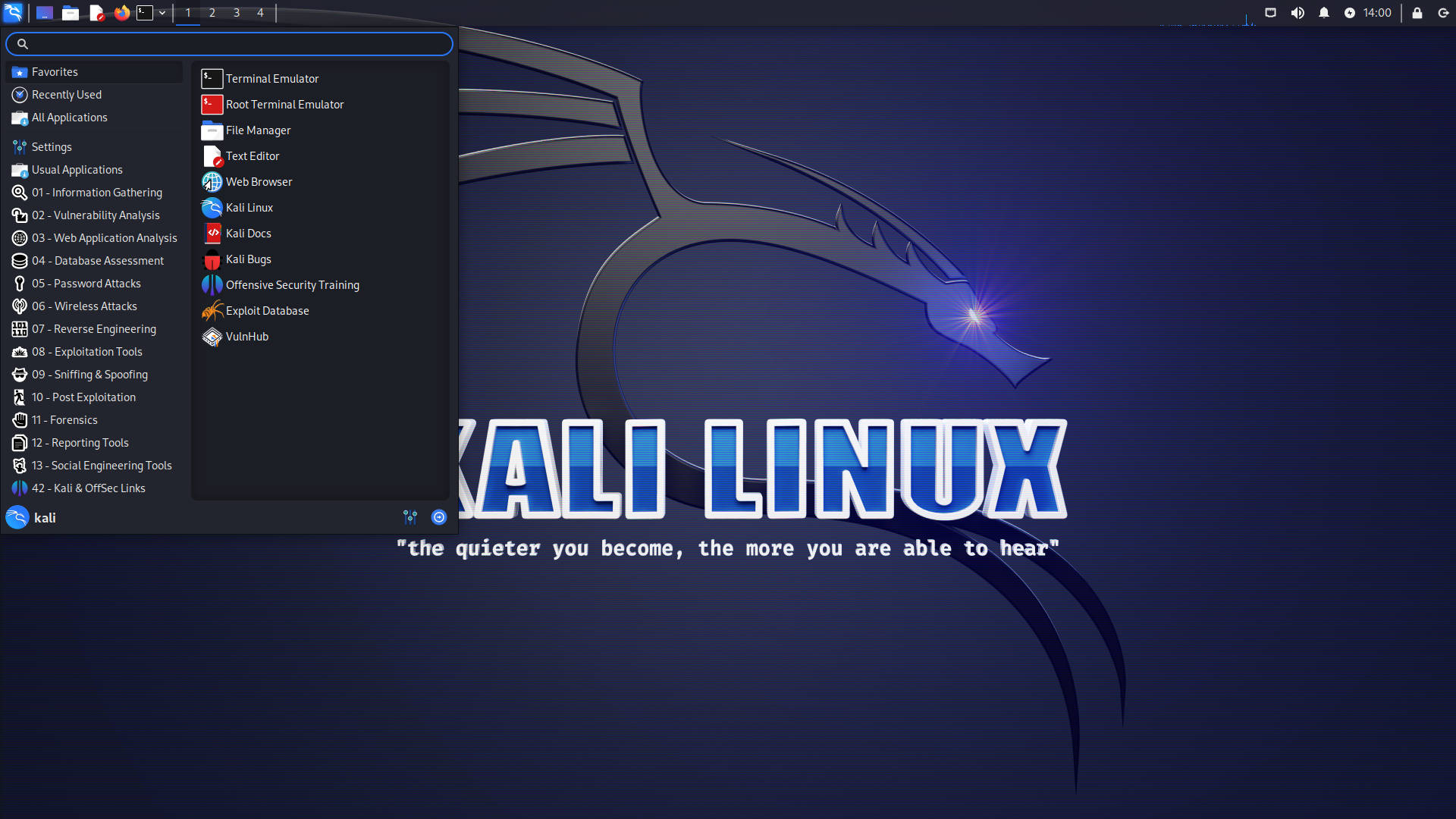

مميزات الـ Kali Linux ؟

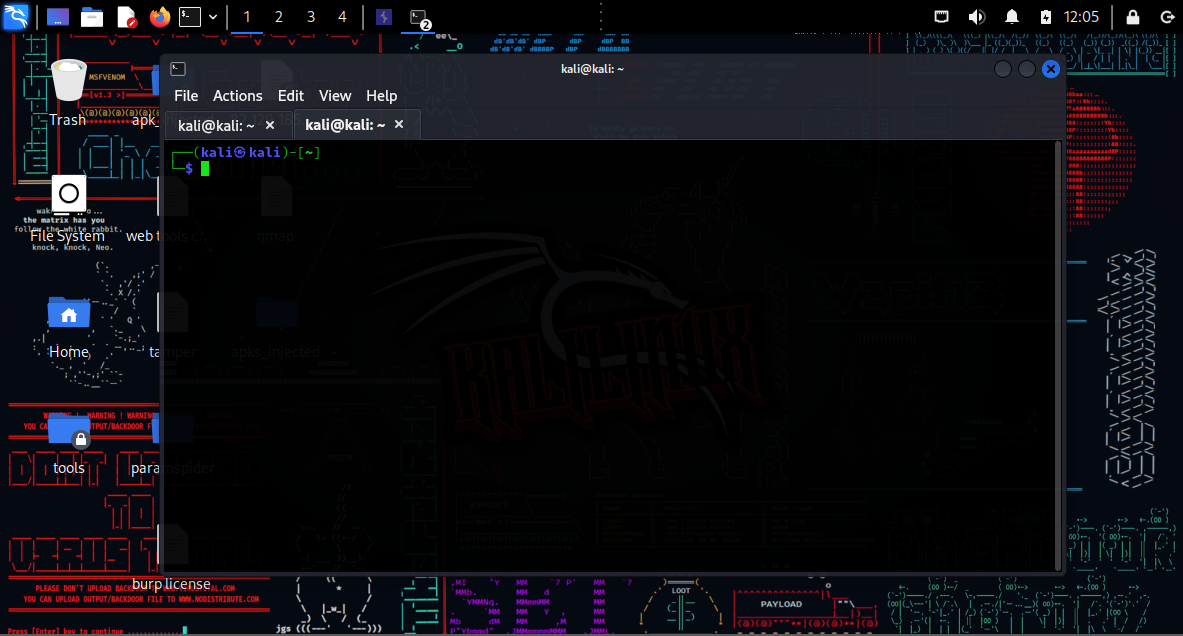

1- الـ Kali Linux يتعامل ايضا بأوامر وتسمي commands و تكتب علي شاشه Terminal لأنها اسرع في تنفيذ الاوامر.

( تابعنا لتتعلم اوامر الـكالي لينكس و كيفيه تنفيذ الـ Commands في الجزء الثاني)

2- بها جميع الأدوات الخاصه بالهجمات السيبرانيه (Cyber Attacks) و سنتعرف ع هذة الأدوات فى السطور التالية .

ما هي أدوات الـ Kali Linux ؟

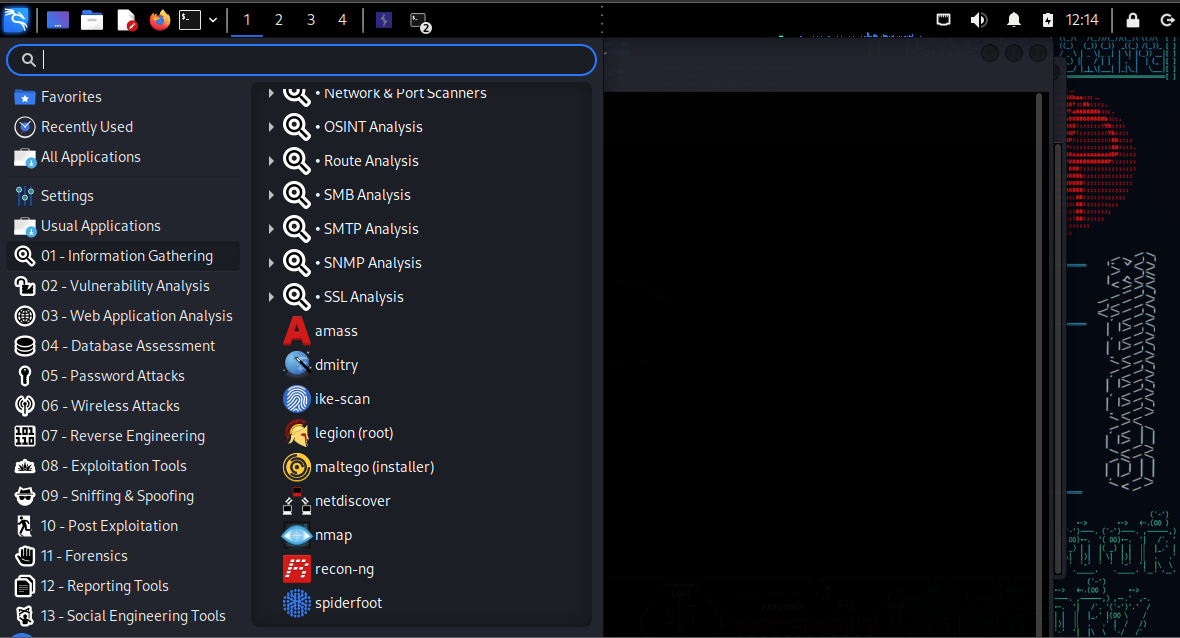

1. أدوات جمع المعلومات Information Gathering Tools : جمع المعلومات يعني جمع أنواع مختلفة من المعلومات حول الهدف إنها في الأساس الخطوة الأولى أو المرحلة الأولى للقرصنة الأخلاقية، جمع كل المعلومات حول الهدف لاستخدامها في الهجوم

جمع المعلومات هو فن يجب على كل مختبر اختراق (Attacker) إتقانه للحصول على تجربة أفضل في اختبار الاختراق، بما في ذلك المصادر العامة مثل Whois وnslookup والتي يمكن أن تساعد المتسللين على جمع معلومات المستخدم هذه الخطوة مهمة للغاية لأنه أثناء تنفيذ الهجمات على أي معلومات مستهدفة (مثل اسم حيوانه الأليف أو اسم أفضل صديق له أو عمره أو رقم الهاتف، يلزم تنفيذ هجمات تخمين كلمة المرور (Brute Force) أو أنواع أخرى من الهجمات.

اقرأ ايضا : Recon & Inforamation Gathering Methodology

ويمكن تصنيف جمع المعلومات إلى الفئات التالية:

- Footprinting

- Scanning

- Enumeration

- Reconnaissance

2. كشف او تحليل الثغرات (Vulnerability Analysis) :

فى حالة التعرض للهجوم أو الأذى بطريقة أو بأخرى تُستخدم هذه الأدوات لفحص النظام أو الجهاز بحثًا عن أي نوع من التدفق والثغرات المتوفرة فيه، مما قد يؤدي إلى أي خرق أمني وفقدان البيانات تساعد هذه الأدوات أيضًا في إصلاح هذه الثغرة الأمنية حيث أن تحديد الهوية يجعل المستخدم على دراية بالثغره فيبدأ في العمل علي تصحليها على سبيل المثال: إذا أصدرت Windows نظام التشغيل الجديد الخاص بها، فإنها تختبره و تفحص الثغرات الأمنية وإصلاحها قبل توفيره للمستخدم النهائي (End user)

بعض الأدوات.

- Nmap

- Ohrwurm

- Powerfuzzer

- Sfuzz

- Siparmyknife

- nikto

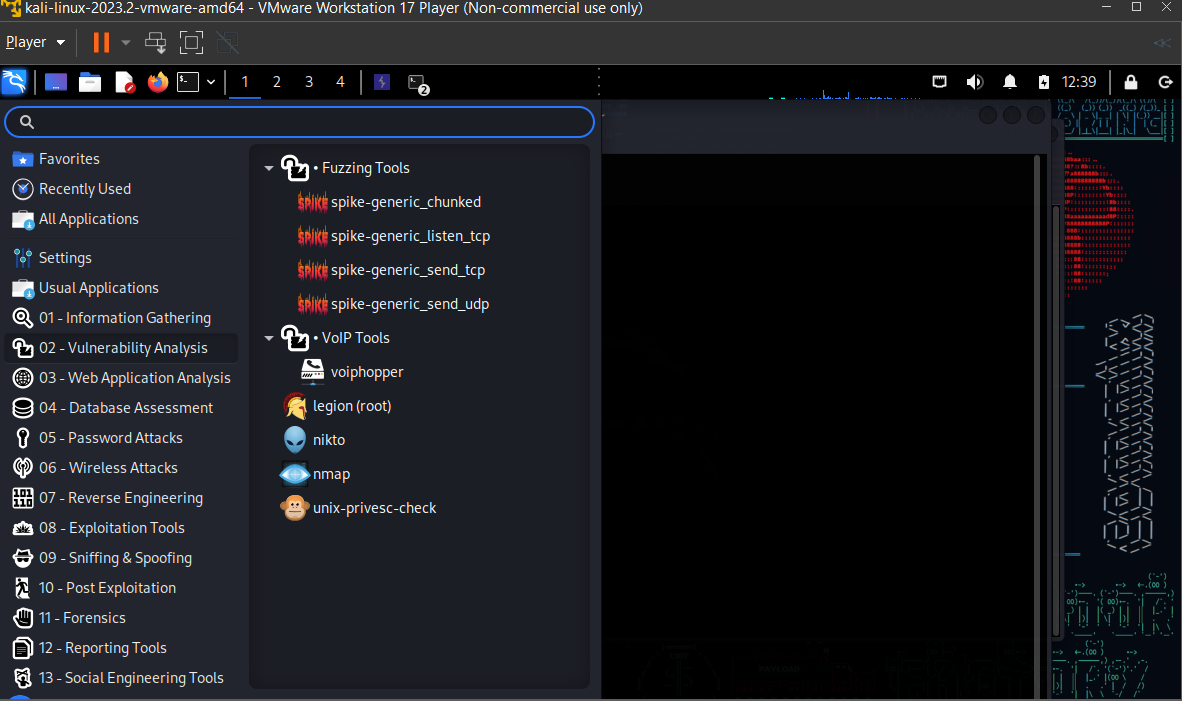

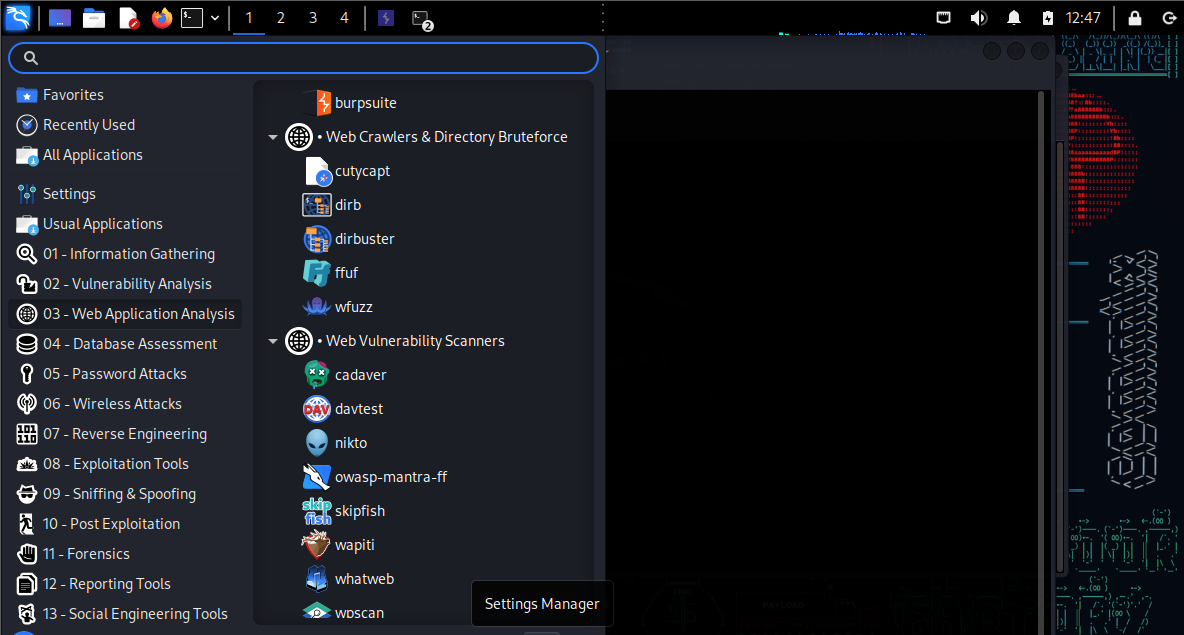

3. تحليل تطبيقات الويب (Web Application Analysis) :

تطبيق الويب (Web Application) عبارة عن صفحة ويب ذات استجابة ديناميكية ( اي متغيره مثل صفحه الـ Home في Facebook) تساعد في إقامة علاقة أفضل وتفاعلية بين (Client and Server) تقوم هذه الأدوات بتحديد مواقع الويب والوصول إليها من خلال المتصفح للتحقق من أي خطأ أو ثغرة موجودة، مما قد يؤدي إلى فقدان أي معلومات أو بيانات على سبيل المثال، يوجد موقع ويب به payment gateway ، ثم يتحقق الـمحلل او المخترق الويب من وجود (authentication and authorization) كافيين للموقع،

و تستخدم هذه الادوات في

- SQL injections

- Denial of service

- URL manipulation

و من هذه الادوات :

- Burpsuite

- Httrack

- Sqlmap

- Vega

- Webscarab

- Wpscan

- zap

- skipfish

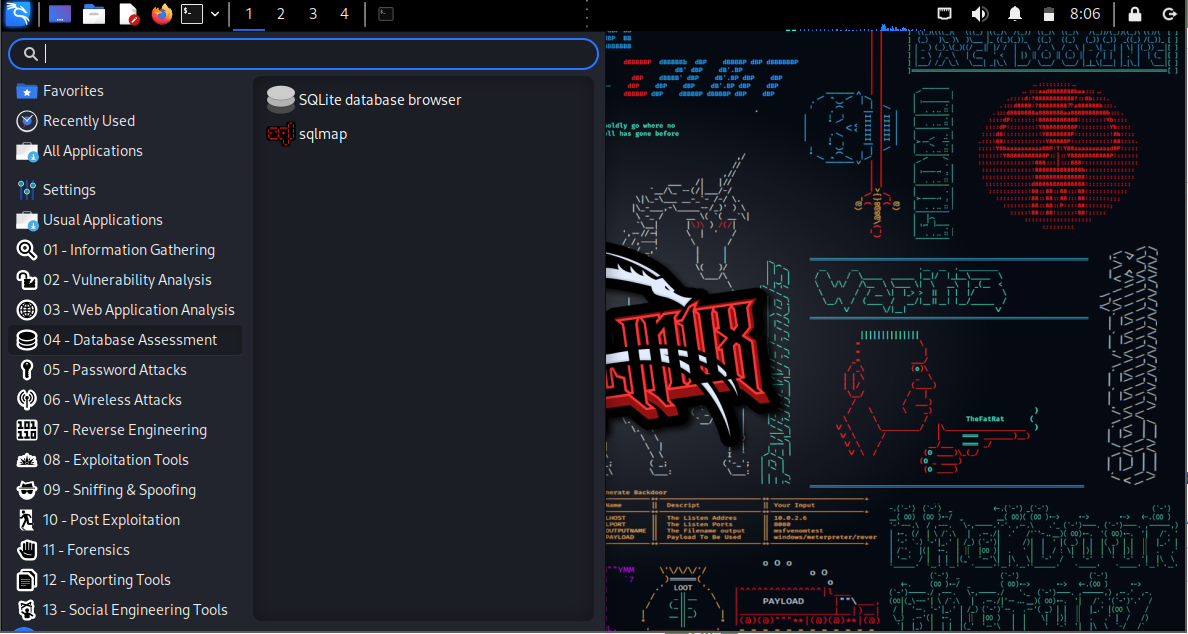

4. Database Assessment :

تم تصميم هذه الادوات للوصول إلى قاعدة البيانات (Database) وتحليلها بحثًا عن هجمات ومشكلات أمنية مختلفة يُظهرهذا التقييم بعض الفرص للتحسين والتغييرات يقومون بإعداد تقريرعن التحليل الذي تم إجراؤه على نظام قاعدة البيانات

ماذا تفعله هذه الادوات ؟

- Configuration checking

- Examining user account

- Privilege and role grants

- Authorization control

- Key management

- Data encryption

من اهم الادوات Sqlmap:

هي أداة تقييم قواعد البيانات الأكثر شهرة. تقوم هذه الأداة بإدخال حقنة SQL للمسح والكشف والاستغلال انتقل إلى "التطبيقات" ثم في "تقييم قاعدة البيانات"

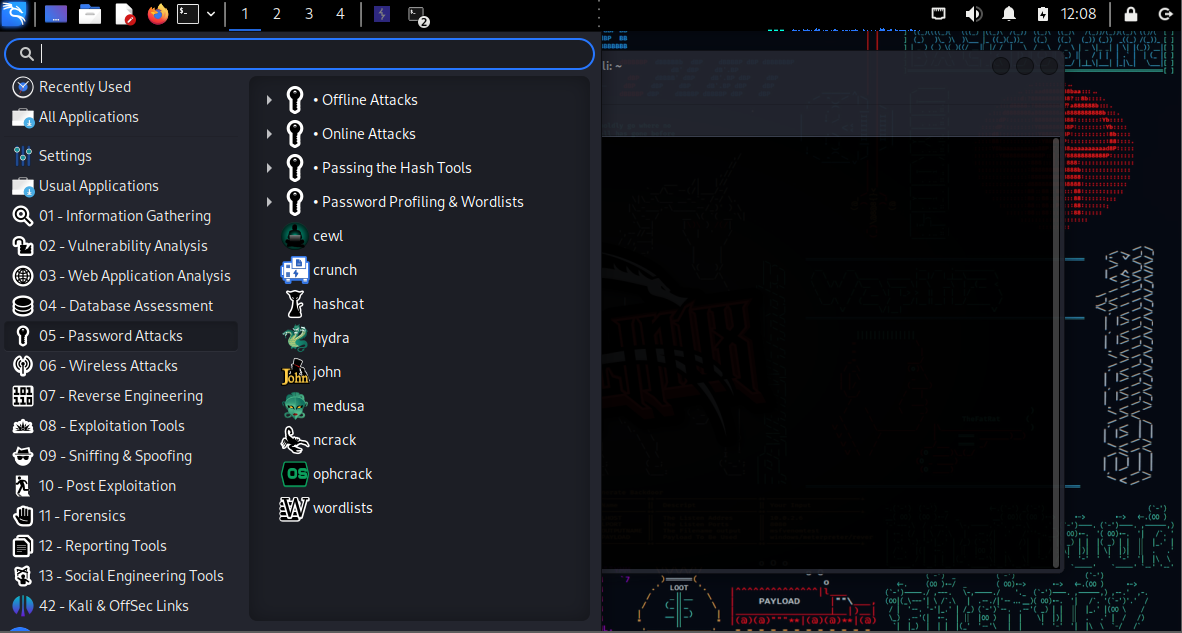

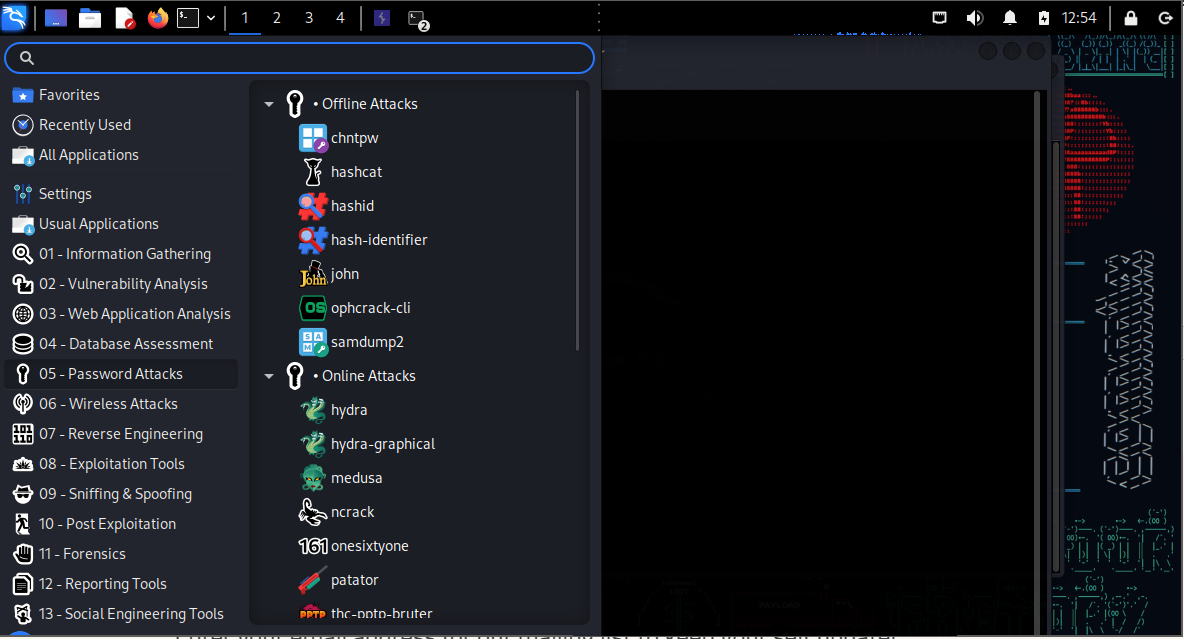

5. هجمات كلمة المرور (Password Attacks) :

هذه في الأساس عبارة عن مجموعة من الأدوات التي يمكنها التعامل مع قائمة الكلمات (word Lists) أو قائمة كلمات المرور ليتم التحقق منها في أي بيانات اعتماد تسجيل دخول من خلال خدمات وبروتوكولات مختلفة بعض الأدوات عبارة عن أدوات تجميع لقوائم الكلمات وبعضها عبارة عن مهاجم. بعض الأدوات هي:

- Cewl

- Crunch

- Hashcat

- John

- Johnny

- Medusa

- ncrack

الخاتمه

هذه التوزيعه مبنيه علي الـ Debian مناسبه للـ Red Team الذين يقومون بـ اختبار الأختراق او جمع المعلومات و ايجاد الثغرات المحتمل وجودها و الكشف عنها و استغلاللها, لم تنتهي ادوات Kali Linux تابعنا في الجزء الثاني من ادوات kali linux ..

References

1- 21 Best Kali Linux Tools for Hacking and Penetration Testing (itsfoss.com)

EraDev

EraDev Ghoster-X

Ghoster-X