كل ما تريد معرفته عن SoC Team

ما هو الـ SoC (security operation center) ؟

مركز العمليات الأمنية (SOC) هو مركز قيادة لمراقبة أنظمة المعلومات التي تستخدمها المؤسسة لبنيتها التحتية لتكنولوجيا المعلومات، قد يشمل ذلك كل شيء بدءًا من مواقع الويب الخاصة بالعمل وقواعد البيانات والخوادم والتطبيقات والشبكات وأجهزة سطح المكتب ومراكز البيانات ومجموعة متنوعة من نقاط النهاية.

يراقب إعداد الأمن السيبراني SOC كل عنصر من عناصر البنية التحتية ، ويقيم حالتها الحالية ، بما في ذلك التهديدات المحتملة والحالية ، ويستجيب للتهديدات. كما تضع SOC أيضًا إجراءات وبروتوكولات لأمن المعلومات مصممة لمنع التهديدات المستقبلية.

ما المهام الذي يقوم بها الـ SoC ؟

يؤدي مركز عمليات الأمن (SOC) الكثير مما يقوم به فريق العمليات الأمنية في الموقع. يتضمن ذلك مراقبة التهديدات واكتشافها والتحقيق فيها والاستجابة لها. في كثير من الأحيان ، يتم تنفيذ video wall ، وهو عبارة عن مجموعة من الشاشات الموضوعة بجوار بعضها البعض ، فريق SOC مسؤل أيضًا عن حماية الأصول الرقمية للمؤسسة ، مثل البيانات الشخصية للموظفين والملكية الفكرية والأصول المتعلقة بالعلامة التجارية وأنظمة الأعمال. أثناء تنفيذ البروتوكولات الأمنية للمؤسسة ونسيج الاستجابة للتهديدات ، يمكن أن يسهل التعاون بين مختلف الإدارات والأفراد لضمان اتباع نهج موحد لرصد التهديدات الإلكترونية وتقييمها والدفاع عنها.

عادةً ما يتم تصميم SOC باستخدام إعداد محور وتحدث مركزي. يتضمن ذلك نظام معلومات الأمان وإدارة الأحداث (SIEM) ، الذي يجمع البيانات التي تتدفق من موجزات الأمان ويربطها ، اعتمادًا على احتياجات شبكة المؤسسة ، قد يتضمن ذلك عدة أدوات مختلفة. قد يشمل بعضها أنظمة المخاطر والامتثال ، وبروتوكولات الحوكمة ، وتقييم نقاط الضعف ، واكتشاف نقطة النهاية ومعالجتها ، ومنصات استخبارات التهديدات ، وتحليلات سلوك المستخدمين الفرديين وكيانات الأعمال.

وظائف رئيسية تؤديها SOC - عمليات SOC القياسية

1.Take Stock of Available Resources (جرد الموارد المتاحة)

تدير SOC فئتين من الموارد. يشمل أحدهما الأجهزة والتطبيقات والعمليات التي يتعين عليهم حمايتها. يتضمن الآخر الأدوات التي تستخدمها SOC لحماية هذه الأصول. يمكن أن يكون مشهد الأصول المكلف بحمايته SOC شاسعًا ، اعتمادًا على احتياجات تكنولوجيا المعلومات للمؤسسة، يتضمن كل مكون يتألف من الشبكة — عادةً ، مجموعة متنوعة من نقاط النهاية ، سواء على الهاتف المحمول أو سطح المكتب. قد يشمل أيضًا موارد السحابة التي تخدم عملاء المؤسسة أو تدعم العمليات والتطبيقات الداخلية ، في بعض الحالات ، تضع SOC وسائل حماية لأجهزة إنترنت الأشياء (IoT) ، والتي قد تشمل كل شيء من أفران Mircowave في المطبخ ، قد تكون هناك نقاط عمياء خطيرة يمكن للمهاجمين الاستفادة منها. لذلك ، فإن أحد الأهداف الأساسية لـ SOC هو الحصول على رؤية كاملة لجميع endpoints, software, and servers ، يتضمن ذلك المكونات الداخلية وأي شيء يتصل بشبكة المؤسسة ، في بعض الأحيان ، يعني ذلك مراعاة نقاط النهاية التي قد يستخدمها العملاء والشركاء للتفاعل مع الشبكة للاجتماعات أو التعاون المهني.

2. Preparation and Preventative Maintenance (التحضير والصيانة الوقائية)

بغض النظر عن مدى استعداد فريق تكنولوجيا المعلومات جيدًا ، فمن المستحيل فعليًا منع جميع المشكلات ، لا بد أن التهديدات تغمر النظام بطريقة أو بأخرى - ومن زوايا مختلفة ، ومع ذلك يمكن لقوات العمليات الخاصة أن تفعل الكثير للتخفيف من جهود المهاجمين ، وغالبًا ما تهزمهم تمامًا ، يتم ذلك باستخدام التحضير والصيانة الوقائية .

تتمثل الخطوة الأولى في الاستعداد لمركز عمليات الأمن (SOC) في مواكبة الابتكارات الأمنية المتاحة لها. هذا أمر بالغ الأهمية لأنه غالبًا ما يتم التعامل مع أحدث التهديدات بشكل أفضل باستخدام أحدث تقنيات الكشف عن التهديدات والاستجابة لها ، بالإضافة إلى ذلك مع تزايد استخدام أجهزة إنترنت الأشياء بسرعة ، يتوسع مشهد الحماية باستمرار. لذلك ، فإن الفهم الشامل لكيفية عمل كل فئة من فئات أجهزة إنترنت الأشياء ونقاط ضعفها أمر لا بد منه. يتضمن الإعداد تقييم الأدوات المتاحة والتهديدات التي يمكن أن تنشأ ، ثم وضع خارطة طريق توضح بالتفصيل كيفية مواجهة كل تحد ، يجب أن تكون هذه الخطة شاملة ومرنة ، لا سيما لأن التهديدات الجديدة تظهر باستمرار .

يجب أن تتضمن خارطة الطريق إجراءات التعافي من الكوارث ، إذا تم اختراق النظام ونجح الهجوم ، فيمكن لهذه الإجراءات أن تحدث فرقًا بين ساعات وأيام التعطل ، يجب أن تأخذ خارطة طريق التعافي من الكوارث أيضًا في الحسبان الأنواع المختلفة من الكوارث التي تؤثر على البنية التحتية لتكنولوجيا المعلومات لديك بطرق غير متكافئة وغير متوقعة ، على سبيل المثال ، قد يصيب أحد الهجمات نقاط النهاية المتنقلة ، بينما قد يؤدي هجوم آخر إلى شل محطات عمل المستخدمين المحلية ، من الحكمة صياغة خطط لكلتا الحالتين ، الصيانة الوقائية لا تتعلق الصيانة الوقائية كثيرًا بمنع الهجمات لأن الهجمات ستحدث ، يركز بشكل أكبر على التأكد من فشل الهجمات - أو الحد من الضرر الذي تسببه ، جزء لا يتجزأ من الصيانة الوقائية هو الانتظام.

يجب تحديث نظام الأمان الخاص بك باستمرار حتى يتمكن من مواكبة منهجيات الهجوم المتطورة باستمرار ، يتضمن ذلك التأكد من تحديث سياسات جدار حماية الشبكة ، وتحديد نقاط الضعف ثم تصحيحها ، واختيار المواقع التي تريد إدراجها في القائمة البيضاء والقائمة السوداء ، ثم إضافة المواقع وطرحها بانتظام من كلتا الفئتين ، تتضمن الصيانة الوقائية أيضًا التأكد من أن التطبيقات التي تتفاعل مع شبكتك آمنة ، أصبحت التطبيقات واجهة هجوم شائعة بشكل متزايد ، ولكن من خلال تأمين التطبيق أو بيئته ، يمكنك الحد من فعالية الهجمات.

تعد التقنيات وإستخدامها من الأشياء المهمه والمساعده في مراكز عمليات أمن المعلومات وهي من الأجزاء المهمه في SOC.

التقنيات بتعددها تساعد على إضافة رؤية شمولية للمنظمة ومن أهم التقنيات المستخدمة

- Vulnerability Scanner

- Vulnerability Assessment

- التقييم الخارجي : تقييم الضعف الموجود في الشبكة من الخارج.

- التقييم الداخلي : تحديد الثغرات والمشاكل من داخل الشبكة.

- الهندسة الإجتماعية : تحديد الضعف الموجود في المنظمة بشكل عام وتدريب وتطوير الموظفين للتصرف بشكل مناسبة في حال التعرض لأي محاولات جمع معلومات عن طريق الهندسة الإجتماعية.

- تقييم الشبكات الاسلكية : تقييم الأمان المتوفر للإتصال اللاسلكي في المنظمة بشكل داخلي وخارجي والتأكد من أنه لا يمكن الوصول للإتصال اللاسلكي من خارج حدود المنظمة.

- تقييم التطبيقات وقواعد البيانات: تحديد الضعف والثغرات الموجودة في التطبيقات وقواعد البيانات وإمكانية الوصول سواء من داخل الشبكة أو من خارجها.

- Log Management : يعد من الأنظمة المهمة ولابد من التأكد من أن الأنظمة المهمه أو حتى جميع الأنظمة في المنظمة تقوم بإرسال سجلات الأحداث (Logs) إلى نظام إدارة الأحداث ومن أهم هذه الأنظمة التي لابد أن نتأكد أنها ترسل السجلات إلى نظام إدارة السجلات التالي على الأقل: Endpoint Protection Logs ,IDS/IPS Logs, Firewall/UTMNetwork ,

- Devices Proxy Logs, Vulnerability Management Logs, SIEM

اقرأ ايضا : تحليل الأحداث الأمنية أم تحليل الشبكات: ما هو الأفضل لحماية بياناتك؟ (SIEM vs Sguil)

3.Continuous Proactive Monitoring (المراقبة الاستباقية المستمرة)

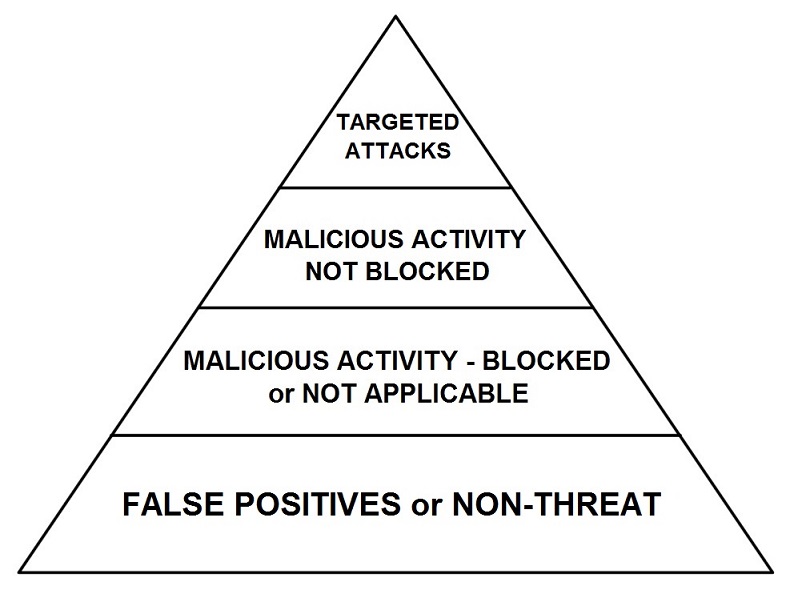

المراقبة المستمرة هي المفتاح لزيادة الرؤية. لضمان فعالية نظام المراقبة لديك ، يقوم فريق SOC بتنفيذ أدوات تفحص شبكتك ، ويبحث عن أي شيء ينبثق على أنه مريب ، يتضمن ذلك التهديدات الواضحة والنشاط غير الطبيعي الذي قد يشكل أو لا يشكل خطرًا، سيكون من السهل تحديد بعض الأنشطة على أنها أنشطة ضارة لأن البيانات تتناسب مع ملف تعريف تهديد محدد مسبقًا. قد يكون النشاط الآخر مريبًا ولكنه ليس خطيرًا بشكل صريح، قد تتضمن المعالجة الاستباقية حتى للتهديدات المشبوهة بشكل طفيف وضع الحماية للبيانات أو سن بروتوكولات الأمان لحماية الأجهزة المكشوفة، لجعل هذا ممكنًا ، يمكن أن تكون أدوات مثل SIEM أو نظام الكشف عن نقطة النهاية والاستجابة (EDR) هي المحاور الرئيسية لنهج فريق SOC. تتضمن أنظمة SIEM و EDR المتقدمة الذكاء الاصطناعي (AI) لمساعدتهم على "تعلم" سلوك كل من المستخدمين ونقاط النهاية أنفسهم، إذا بدا شيء ما خارج عن المألوف ، فيمكن اتخاذ خطوات وقائية لاحتواء الخطر أو القضاء عليه. ضمن عملية المراقبة ، يجب أن تكون الأنظمة التي تنبه فريق SOC تلقائيًا - وفوريًا - من التهديدات الناشئة، نظرًا لأنه ليس من غير المألوف تلقي مئات أو آلاف التنبيهات كل يوم ، يجب إدارة التنبيهات نفسها.

4. Alert Ranking and Management (ترتيب التنبيه والإدارة)

6. Recovery and Remediation

بعد أن هدأ الغبار بعد وقوع حادث ، يتعين على مركز العمليات الأمنية إعادة الأمور إلى ما كانت عليه وتشغيلها مرة أخرى. قد يتضمن ذلك استعادة البيانات المفقودة أو فحص البيانات التي قد تكون تعرضت للاختراق ، العملية شاملة بالضرورة، يجب فحص كل نقطة نهاية قد تكون ضمن ناقل الهجوم بعناية للتأكد من أنها آمنة ، مثل أي مناطق في الشبكة تتصل بها ، في حالة هجوم برنامج الفدية ، قد يتعين على مركز عمليات الأمن تحديد النسخ الاحتياطية التي تم إنشاؤها قبل وقت حدوث الهجوم ، يمكن بعد ذلك استخدام هذه لاستعادة الأجهزة بعد إجراء المسح ، مما يؤدي بشكل فعال إلى إرسال الجهاز "في الوقت المناسب" إلى ما كان عليه قبل الحادث.

الخاتمة :

في النهايه يتبين ان الـ SoC هو من اهم المهمات لانه بإختصار يقوم بمراقبه جميع البيانات و الـ traffics الموجوده داخل و خارج الشبكه ليقلل من اثر التهديدات المحتمله و يقوم بقليص الخطرو محاوله التخلص منه و غالباً ما يكون موجود في الشركات العملاقه او البنوك لتقليل و منع الخطر المحتمل .

References

1-https://www.fortinet.com/resources/cyberglossary/what-is-soc

3-https://www.crowdstrike.com/cybersecurity-101/security-operations-center-soc/

4-https://www.sentinelone.com/cybersecurity-101/what-is-security-operations-center-soc/

EraDev

EraDev Ghoster-X

Ghoster-X