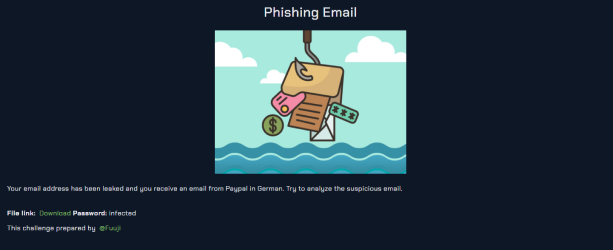

حل تحدي phishinganalysis from let's defend

سوف نقوم بحل تحد من منصة let'sdefend وهي منصة مختصة بتعليم ال security blue team وإنشاء التحديات المختلفة مثل Malware analysis , dfir وغيرها الكثير من التحديات ، تحدي اليوم سوف نقوم بحل تحدي phishing analysis تكملة لسلسة التحديات الخاصه بتحليل هجوم التصيد الأحتيالي يمكنك تحميل التحدي من هنا و كلمة السر لفك الضغط هي infected .

بعد أن تم تسريب بريدك الإلكتروني لقد تلقيت رسالة من يطلب منك بعض البيانات الخاصة بك عليك التحقيق فإذا ما كان هذا البريد هو بريد تصيد احتيالي أم لا .

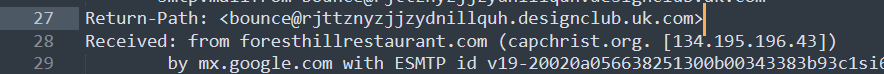

بعد ان تقوم بفتح البريد بأستخدام sublime text او اي محرر اكواد اخر ، سوف نقوم بالبحث عن الحقل Return-path .

بعد القليل من البحث سوف تجد ان ال Return path هو [email protected] .

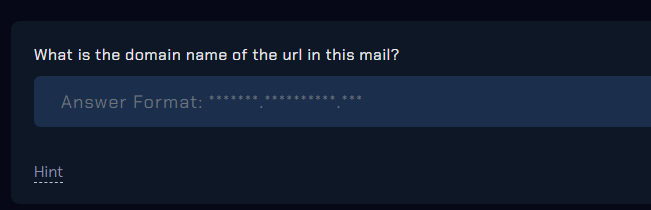

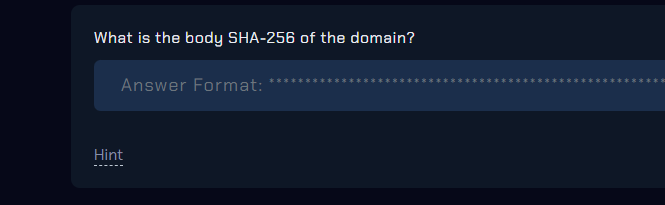

عند تحليل ال body الخاص بالبريد سوف نجد ان هناك link ملحق بالبريد المرسل عند تحليل هذا ال link

سوف تجد ان ال domain هو storage.googleapis.com

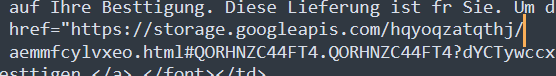

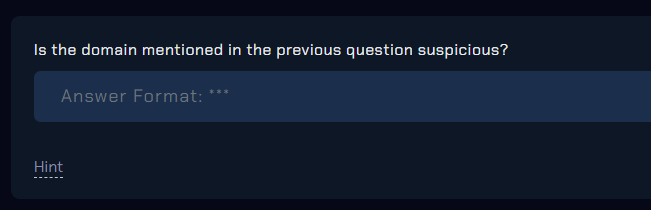

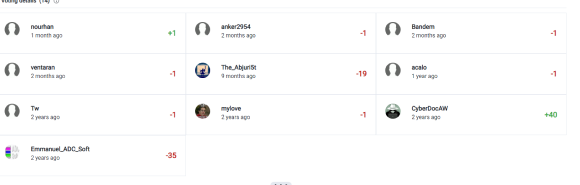

سوف نستخدم موقع virustotal.com لفحص ال domain .

كما نري في الاعلي فأحد ال AV قد حدد هذا ال Domain علي انه malicious حسنا ولكن ذلك ليس بالقدر الكافي لذلك دعنا نتفحص المزيد عن هذا ال Domain

عند النظر جيدا في ال community category info سوف نجد ان هناك العديد من ابلغ عن هذا ال domain علي انه malicious لذلك سوف تكون الاجابة yes .

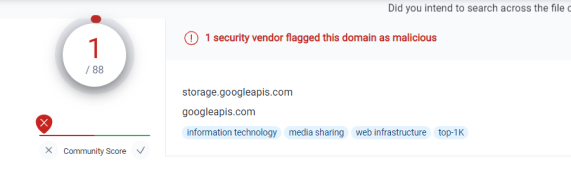

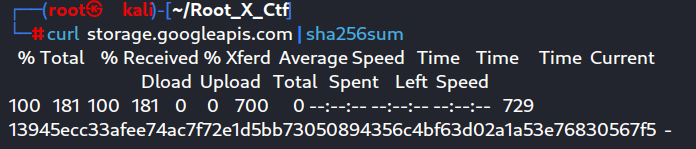

عليك كتابة الأمر التالي في سطر الأوامر الخاص بك:

curl storage.googleapis.com | sha256sum

سوف يقوم هذا الأمر بالذهاب الي الدومين المذكور و الحصول علي sha256 الخاص به .

الاجابة هي 13945ecc33afee74ac7f72e1d5bb73050894356c4bf63d02a1a53e76830567f5.

بعد بتحليل ال Return path يمكنك ان تجد ان ال return path ip مختلف عن ال from path وقد ذكرنا تلك الملحوظة في مقالة تحليل هجوم التصيد الأحتيالي ، حسنا أن بلا شك هذا البريد هو بريد تصيد احتيالي .

أستعد جيدا فسوف نتحدث عن تحليل ال url phishing attack في المقالة المقبلة وكيف يمكنك ان تحلله كمحلل امني محترف ، في سلسلة حل التحديات الخاصة بتحليل بريد التصيد الأحتيالي تبقي لنا تحدي اخر من منصة let'sdefend سوف نقوم بتحليله سويا لا تقلق .

إن أحسنت فمن الله، وإن أسأت أو أخطأت فمن نفسي والشيطان .

EraDev

EraDev Ghoster-X

Ghoster-X