تحليل هجوم التصيد الأحتيالي (EMAIL Analysis) - الجزء الأول

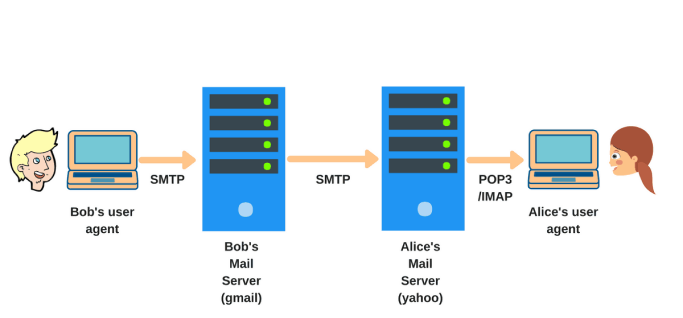

قبل ان ننتقل الي تحليل هجوم التصيد الأحتيالي علينا اولا ان نفهم كيفية عمل البريد الألكتروني :

تم إرسال الرسالة إلى خادم البريد المكلف بنقل رسائل البريد الإلكتروني (ويسمى MTA اختصارا ل" Mail Transport Agent " , وكيل نقل البريد) إلى MTA الخاص بالمتلقي. على شبكة الإنترنت، MTAs تقوم بالاتصال مع بعضها البعض باستخدام بروتوكول SMTP، و لذلك تسمى بخوادم SMTP أويطلق عليها في بعض الأحيان خوادم البريد الصادر.

ثم يسلم MTA الخاص بالمستلم رسالة البريد الإلكتروني إلى خادم البريد الوارد (,ويسمى MDA اختصارا ل" Mail Delivery Agent "، وكيل توصيل البريد)، الذي يقوم بتخزين البريد الإلكتروني حتى يقبله المستخدم.

هناك بروتوكولين رئيسيين لاسترداد البريد الإلكتروني على MDA

(Post Office Protocol ) POP3 ، الأقدم من الاثنين، الذي يستخدم لاسترداد البريد الإلكتروني، وفي بعض الحالات، يترك نسخة منه على الخادم.

Internet Message Access Protocol) IMAP )، الذي يستخدم لتنسيق حالة رسائل البريد الإلكتروني (قراءة، حذف، نقل) عبر عدة عملاء للبريد الإلكتروني.و مع IMAP، يتم حفظ نسخة من كل رسالة على الخادم، حتى يتمكن من إتمام مهمة التزامن.

ولهذا السبب، تسمى خوادم البريد الإلكتروني الواردة خوادم POP أو خوادم IMAP، تبعا للبروتوكول المستخدم.

لننتقل الأن لشرح كيف نقوم بتحليل هجوم تصيد الأحتيالي كالمحترفين ( Email Analysis):

يحاول ال Threat actor بأستمرار بالهجوم علي الشركات بأستخدام ايميلات تصيد أحتيالي عن طريق البريد الألكتروني ، حيث انه يمكن ارسال رسالة بالنيابة عن شخص اخر بأستخدام هجوم الأنتحال (Spoofing) وقد تم شرحه مسبقا في مقالة انواع هجوم التصيد الأحتيالي ، لجعل المتسخدم يعتقد ان البريد الألكتروني الوارد موثوق به ، تم انشاء عدة بروتكولات لمنع هجوم الأنتحال بمساعدة بروتكولات spf (Sender Policy Framework) و بروتكول

Dkim (DomainKeys Identified Mail) ، يمكنها التحقق اذا كان عنوان البريد المرسل مزيفا ام حقيقيا ، ورغم ذلك هناك بعض ال Threat actor يستخدمون بعض التقنيات المتقدمه التي تمكنهم من تخطي ال gateway وانظمة الحماية الأخري .

وقبل ان ننتقل الي تحليل البريد الألكتروني عليك ان تعلم ان البريد الألكتروني ينقسم الي جزئين اساسيين :

- الجزء الأول وهو الرأس (Email Header) .

- الجزء الثاني وهو جسد البريد (Email body) وهو يحتوي علي موضوع الرساله ولكن احذر قد يتم حقن ذلك الجزء بأستخدام اكواد خبيثه هدفها من التحقق اذا كان الأيميل المرسل اليه live اي قيد العمل ام لا .

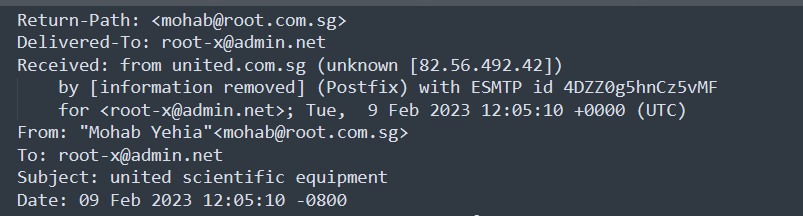

علينا اولا ان نقوم بتحليل رأس الايميل او كما يقولون رأس الأفعي ، لان رأس الايميل او الجزء الأول من البريد الألكتروني يحتوي علي معلومات قيمة مثل لمرسل والمستلم والتاريخ. بالإضافة إلى ذلك ، هناك حقول مثل "مسار الإرجاع" و "الرد على" و "تم الاستلام" ، هذه المعلومات تساعدك علي ان تحدد أذا ما كان هذا البريد هو بريد تصيد ام بريد حقيقي ،يمكنك ان تري ذلك موضحا :

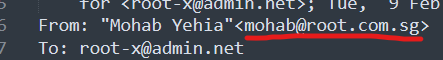

اذا نظرنا جيدا الي الجزء الخاص ( to , from) يمكننا ان نحدد عنوان ال (Sender ,receiver ) الخاص بهذا البريد فكما نري ان المرسل هو [email protected] والمستلم هو [email protected] ، من جهة اخري ك (soc) يمكنك ان تحدد النطاقات الخاصة التي يمكن استقبال البريد الألكتروني منها ويمكنك ايضا ان تفعل spam blocker لمنع اي ايميل spam ان يصل الي مؤسستك عن طريق تحليل header الخاصه بالبريد .

ولكن نتعمق اكثر في بعض الأيميلات كيف يمكننا تحديد الأجزاء المهمه منه التي تمكنك و تساعدك في تحليلك فكما قولنا أستخدام انظمة الحماية ليس حل قطعي للامان من تلك الهجمات اولا علينا ان ننظر كما قلنا في حقول مثل :

From :

وهو من اهم الحقول التي يجب عليك النظر والتحقيق فيها لان من خلال هذا الحقل تستطيع تحديد اسم وبريد المرسل أليك .

To :

هو الحقل الذي يحتوي بعض التفاصيل عن المستلم ، و يحتوي هذا الحقل ايضا عن بعض التفاصيل مثل

cc (carbon copy) and BCC (blind carbon copy) .

Date :

هذا الحقل مهتم بتحديد timestamp او الوقت الذي تم فيه استلام الأيميل .

subject :

هذا الحقل يمثل الهدف من الرسالة او موضوع الرسالة و ال topic الذي بداخلها .

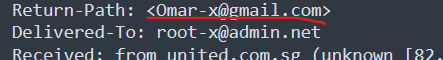

Return-path :

عليك ان تركز جيدا معي هذا الحقل مختص بجزئية الرد اي عندما يقوم المستلم بالرد فأن البريد يرسل من خلالها الي الشخص الذي ارسل البريد في المقام الأول ، يمكنك ان تلاحظ في هذه الصوره ان عنوان او نطاق المرسل يختلف عن نطاق الرد وهذا يعني انه تم التلاعب بهذا الأيميل فأن جهة الارسال جهة مسموح بها ولكن ال Threat actor قام بتغيير جهة الرد لكي تصل الرسالة اليه وهذه من بعض الطرق المخادعه الذي يستخدمها أل Threat actor حتي يقوم بخداع المستلم او محلل الأمن (soc)

يمكنك ان تلاحظ بكل وضوح ان البريد الخاص بحقل االمرسل يختلف عن بريد الحقل الخاص بالرد او ال Return Path لذلك عليك ان تنتبه جيدا عن تحليل هذا الحقل .

Domain Key and Dkim signatures :

انها تمثل email signatures انها تساعد email service provider في تحديد مصداقية الأيميلات المرسلة والتحقق من مصداقيتها ، ولكن يمكن تذوير تلك المصداقيه ببعض الأدوات .

Received :

انه الحقل المختص بتحديد مجموعة من السيرفرات التي قد مر بها الأيميل قبل أن يصل اليك .

X-Original ip :

هذا الحقل يحدد لك ال ip الخاص بالمرسل لك ويعرف ايضا بأسم x-header .

الي هنا نكون قد انتهينا من الجزء الخاص بتحليل رأس البريد (Email-header analysis) ننتقل الأن الي الجزء الثاني .

في هذا الجزء سوف نري ما هي اهم الأجزاء التي يجب علينا ان نركز عليها عند تحليل جسد الأيميل (Email-body) :

حسنا لننتقل الأن الي تعريف هم الحقول مثل (Content-type , content-dispostion , Content-Transfer-Encoding) .

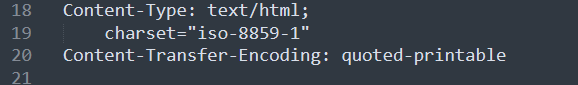

الحقل الخاص ب (content-type) :

يحدد نوع الرساله واذا رأينا الصوره التي في الأعلي سوف نعلم ان نوع الرساله التي في الأعلي تتكون من عدة اجزاء مدمجة في بعض ، يستخدم html في MIME والتي تسمح ان تعرض صفحة الويب بشكل كامل علي صيغة البريد .

Content-Transfer-Encoding :

هي احد طرق ال encode التي تقوم بتحويل الرساله من تشفير الي ASCII ، ولكن عليك ان تلاحظ انه يمكن ان يحدد نوع التشفير مثل ان يكون base64 ولكنه لن يقوم بفك التفشير.

Content-disposition :

يحدد اذا كان هناك ملف مدمج مع البريد ام لا ويحدد لك ما هو .

Some Advanced Techniques

عند تحليل الحقل الخاص ب from يمكنك ان تحلل النطاق الخاص بالبريد عن طريق موقع virustotal.com لتري اذا كان هذا النطاق يتم استخدامه من قبل threat actor و استخدام موقع whois لتعرف معلومات اكثر عن النطاق ومتي تم انشاءه .

استخدام موقع phish mail لكي يقوم بالتحديد الحقول المهمه لك .

يمكنك ان تفحص البريد علي موقع haveibeenpwned.com للتحقق اذا كان هناك تسريبات تخص هذا البريد .

فحص ال ip علي موقع shodan ، استخدم موقع viewdns.info لمعرفة اذا كان هذا ال ip مربتط بدومينات اخري او نطاقات اخري .

يمكنك فحص الملفات الملحقة بالبريد علي موقع anyrun للتحقق منها .

في المقالة المقبله سوف نقوم بحل تحديات عن email phishing ، الجزء الثاني من المقاله سوف يختص بجزئية ال url phishing analysis .

إن أحسنت فمن الله، وإن أسأت فمن نفسي والشيطان .

EraDev

EraDev Ghoster-X

Ghoster-X