ما لا يسع مستجيب الحوادث جهله من أوامر Cmd & PowerShell الجزء الثاني

تحدثنا في الجزء الأول عن اهم الأوامر التي يسع لمستجيب الحوادث جهلها و تحدثنا عن ال Cmd و بعض الأوامر التي تتعلق بمعرفة معلومات عن الجهاز و الشبكة الخاصة بك ، و معرفة مزيد من المعلومات عن بيئة ال active directory ، و ال running process الموجوده علي الجهاز ، اليوم سوف نتحدث عن powershell واهم الأوامر التي لا يستطيع مستجيب الحوادث تجاهلها ، اذا لم تكن قراءت المقالة الأولي يمكنك قرائتها من هنا

وكما تحدثنا في المرة السابقة سوف نذكر أهمية ال Powershell :

حسنا أن ال powershell مثل ال Cmd ، و لكن من خلال أستخدام ال powershell سوف يساعدك علي تجميع معلومات اكتر عن جهازك و تنفيذ العديد من المهام المختلفة ، يمكنك ايضا أستخدام بعض الأدوات المكتوبة بلغة powershell ، ويمكنك ايضا كتابة بعض الأسكربتات من خلال powershell ise وتنفيذها .

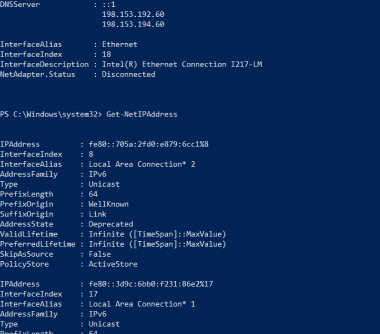

Get-NetIPconfiguration and Get-NetIPAddress

هذا الأمر يشبه ifconfig المستخدم في ال Cmd ، ان الأمرين في الأعلي يظهران لك معلومات عن الشبكة الخاصة بك .

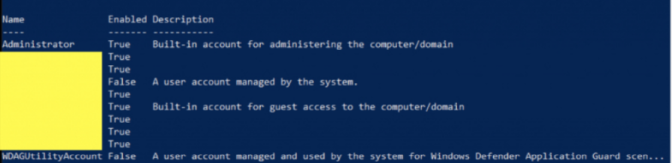

Get-localUser

بأستخدام هذا الأمر يمكنك أسترجاع ومعرفة معلومات عن local users on the system .

لاحظ أن هذا الأمر قد يستخدمه احد ال Attacker في مرحلة ال privilege escalation

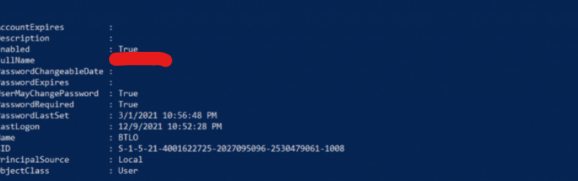

Get-LocalUser -Name Root-x | select *

في هذا الأمر قد حددنا مستخدم نريد أن نسترجع معلومات عنه ، وعند أستخدام علامة pip (|) تعني أننا نريد ان ننفذ اول امر وعند ظهور ال result الخاصة بالمستخدم Root-x نستخدم معه امر select و ال wildcard (*) تعني ننا نريد كافة ال properties ، يعطيك هذا الأمر معلومات قيمة عن هذا المستخدم .

يمكنك أستخدام هذا الأمر عند التحقيق في حالة privilege escalation او التحقيق في مستخدم مشكوك به لمعرفة معلومات عنه و اذا كان الحساب ينمتي الي local user system ام لا ، و يمكنك أستخدام هذا الأمر عند سؤالك عن التحقيق في حالة ما بعد الأختراق لمعرفة معلومات عن الحسابات في بيئة العمل الخاصة بك

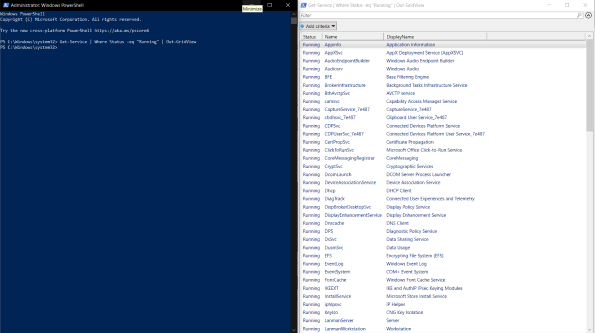

Get-Service | Where Status -eq "Running" | Out-GridView

عند التحقيق في حالة أختراق و تريد أسترجاع ال running process علي الجهاز لتكتشف ما هي ال suspicious process علي الجهاز ، ونحن هنا نتحدث علي جزئية ال short term containment ، وعند اضافة امر مثل Out-GrideView نخبر powershell أن يظهر لنا ال result في قائمة GUI بسيطة نستيطع من خلالها مراجعة ال process بشكل أفضل .

يمكنك أستخدام هذا الأمر عند كتابة تقرير لعرضه علي أحد المسؤولين

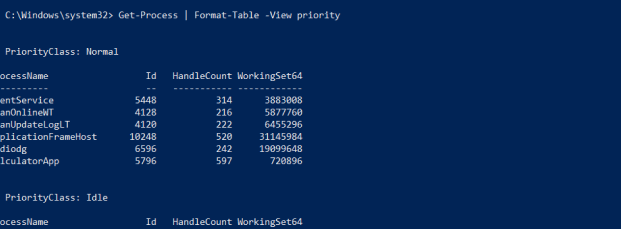

Get-Process | Format-Table -View priority

عند أستخدام هذا الأمر يمكنك أن تظهر مجموعة من ال running process و يتم عرضها بالنسبة الي priority الخاصة بكل process ، و عند أستخدام هذا الأمر يظهر لك أسماء ال process و معرفة ال pid الخاصة بكل process .

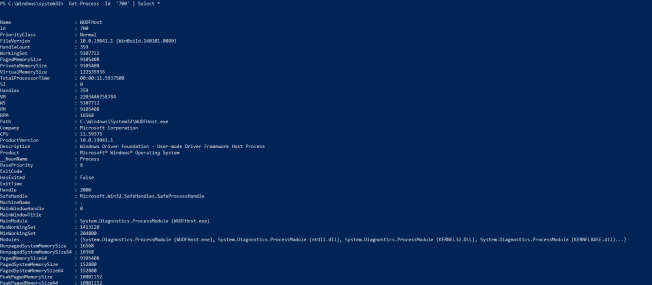

Get-Process -Id 'put process id here' |select *

يمكنك من خلال هذا الأمر معرفة معلومات عن specific process من خلال أستخدام ال id الخاص بهذا ال process ، يمكنك ايضا أستخدام نفس الأمر مع اضافة -Name للبحث عن process محدده بأستخدام اسم ال process

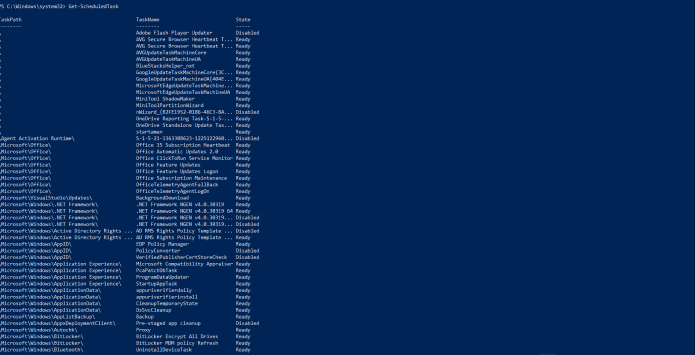

Get-ScheduledTask

حسنا عند أستخدام هذا الأمر سوف يقوم بعرض لك كل ال Schedulet Tasks الخاصة بالجهاز ، و لكن فيما قد يفيدني هذا الأمر كمستجيب للحوادث :

من أحد طرق ال persistence techniques التي قد يستخدمها ال attacker لتثبيت عملية الأختراق الخاصة بهم ، لذلك يجب عليك أن تعرف ما هي ال Scheduled Tasks الخاصة علي الجهاز

لاحظ انه من أحد اسئلة الانترفيو الخاصة بمستجيب الحوادث قد يتم سؤالك عن ذكر التكنيك الخاصة بتثبيت الاختراق persistence techniques ، فيمكنك ذكر ال Scheduled task ويمكنك ذكر كيف يتم التحقيق فيها

يمكنك ايضا اذا اردت ان تعرف معلومات اكثر عن Scheduled task محدده يمكنك أستخدام هذا الأمر

Get-ScheduledTask -TaskName 'Put the name of Scheduled task here' | Select *

الي هنا نكون قد انتهينا من الجزء الثاني من المقالة ، سوف نتحدث في المقاله المقبلة عن ال incident response cycle ، الأوامر التي ذكرت في هذه المقالة والتي قبلها لا تمثل جميع الأوامر التي عليك معرفتها ولكن تمثل اهمها .

إن أحسنت فمن الله، وإن أسأت أو أخطأت فمن نفسي والشيطان

هل صليت علي النبي اليوم ؟

EraDev

EraDev Ghoster-X

Ghoster-X