ما لا يسع مستجيب الحوادث جهله من أوامر Cmd & PowerShell الجزء الأول

في هذه المقالة سوف نتحدث عن بعض أهم الأوامر التي لا يسع لمستجيب الحوادث جهلها و هذه الأوامر تغطي عدة مواضبع اشهرها الأطلاع علي معلومات عن الشبكة ، رؤية منافذ الشبكات (Network ports) المفتوحة منها والتي يتم أستغلالها لأنها قد تستخدم في عمليات الأختراق ، الأطلاع علي ال running processes و البرامج المرتبطة بها ، و هناك الكثير من المواضيع الأخري .

لنتحدث أولا عن ال Cmd و لكن لنجيب عن سؤال لماذا نستخدم ال Cmd :

أستخدام ال Cmd يسهل علينا أن نقوم بالمهام اسرع من ال WGUI (Windows graphical user interface) ,، و يسهل علينا أن نقوم بالعديد من المهام من خلال أمر واحد لأنه يستخدم لغة ال Batch Scripts ، تستطيع أن تستخرج منه جميع المعلومات الخاصة بالنظام .

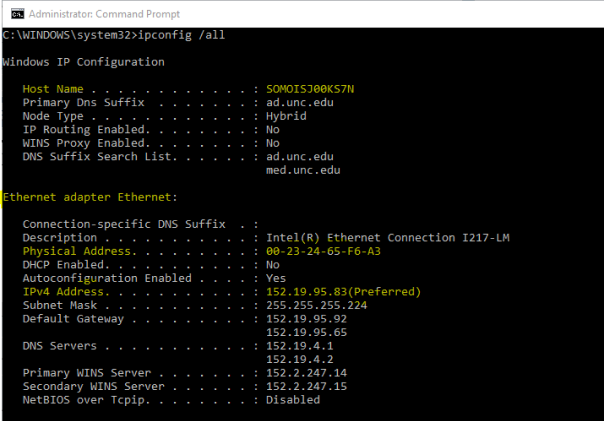

ipconfig /all

هذا الأمر مسؤول عن أظهار معلومات عن اعدادت الشبكة الخاصة بالجهاز ، و معلومات ايضا عن ال ip و ال Mac Address .

الملعومات التي تهمك كمستجيب للحوادث من هذا الأمر ، ال Hostname وهو SOMOISJ00K57N ، ال Mac Address و هو 00-23 ..etc ، و ال ip و هو 152.19.95.83 ، ويمكنك ايضا أن تعرف ال Dns server و هو 152.19.4.1

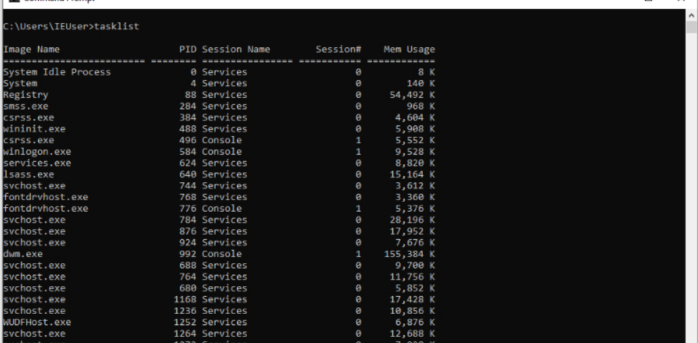

tasklist

سوف يعرض لك جميع ال running processes and program وتعرض لك ذلك في شكل table list في ال CMD .

سوف تري أن كل processes لها PID (Processes IDentifers) ونري في اخر عمود استخدام ال processes من ال memory ولكن فيما سوف يساعدنا ذلك ، يمكن أن يساعدك تحليل ال processes علي جهازك من التعرف اذا كان هناك malware أم لا مثل crypto miners التي يعمل في صمت و لكنه يستهلك حجم كبير من ال memory

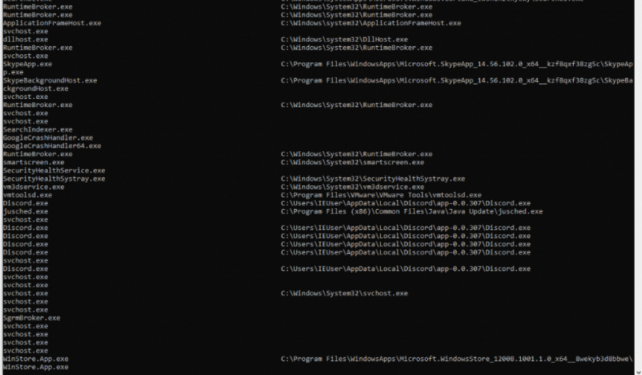

vmic process get description, executablepath

هذا الأمر يعرض لك ال runnig processes علي الجهاز وايضا ال binary file that executed the process .

عند النظر في الصورة التي في الأسفل ، سوف نجد علي سبيل المثال أن برنامج ال Discord.exe في الجهة المقابلة له سوف تستطيع أن تري ال file path المسؤول عن تشغيل هذه ال process ، يفيدك ذلك كمستجيب للحوادث في تحديد ال file path المسؤول عن تشغيل suspicious process .

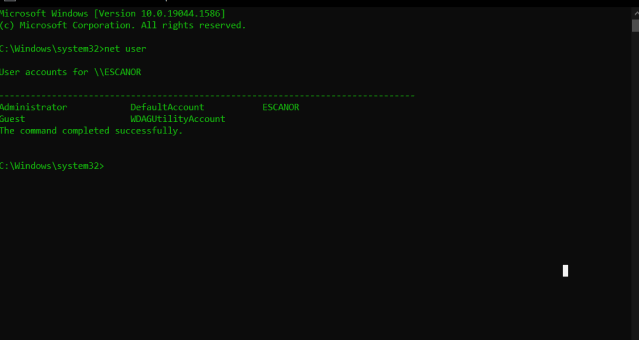

net user

هذا الأمر مسؤول عن عرض ال system user الي الشاشة

عند التحقيق في malware أو حالة اختراق علي جهاز فعليك أن تبحث في ال cmd عن هذا الأمر لأن ال attacker قد يستخدم هذا الأمر لمعرفة المستخدمين علي الجهاز وصلاحيته وقد يكون أحد مراحل ال enumeration phase داخل الجهاز المخترق .

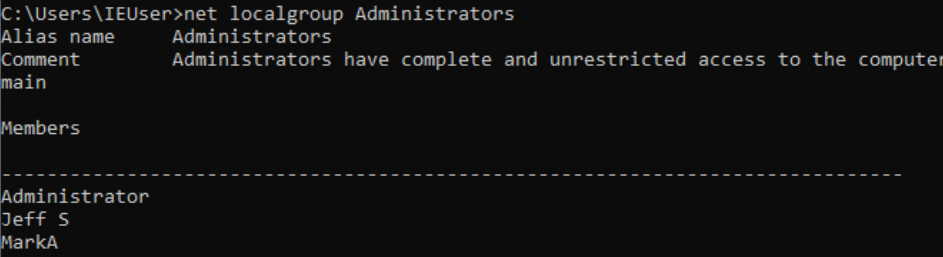

net localgroub Administrators

هذا الأمر يعرض لك all user in Administrators user groub . A .

يمكنك أن تقوم بأستبدال Administrators بأي localgroub علي الجهاز الخاص بك ، أذا أردت أن تري ال localgroup groups الخاصة بك فلتستخدم الأمر net localgroup .

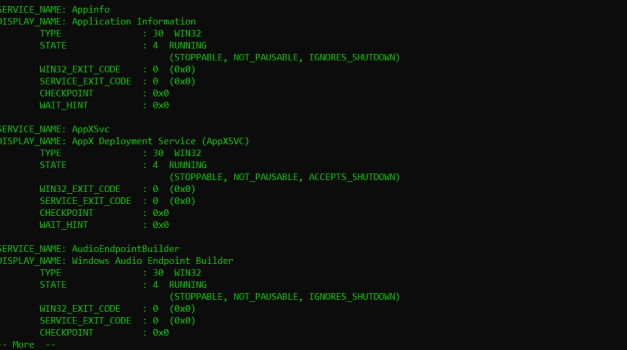

sc query | more

يعرض لك كل ال services التي يتم تشغليها من قبل جهازك واستخدامها ومعلومات عن كل services .

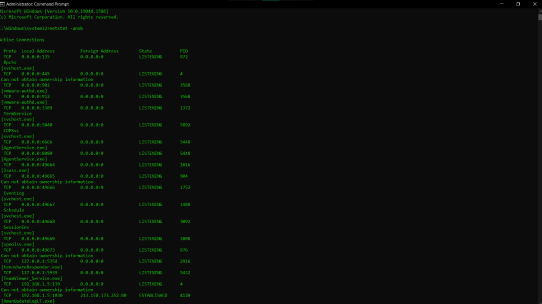

netstat -anob

حسنا لنقسم هذا الأمر الي جزئين الجزء الأول وهو أمر netstat يظهر لك network status و معلومات تفصيلية عنها وعن بعض البروتكولات المستخدمة مثل tcp & udp ، وعند أضافة بعض ال argument اليه مثل -anob يمكن أن يصبح من الأوامر القوية التي يمكنك الأستعانة بها عند التحقيق في عملية أختراق ، ان -a تظهر لك ال sockets that are used by server processes ، ان -n يظهر لك network addresses as numbers ، ان -o يظهر لك detailed data about a socket ، ان -b يظهر لك ال activr process connection with ip .

عند قيامي بمقابلة عمل في أحد الشركات كان احد أسلئتهم عن أمر netstat وكيف استيطع الأستفادة به كمستجيب للحوادث ، وقد يتم عرض عملية اختراق عليك ويطلب منك أن تقوم بالتحقيق في تلك الحالة بدون الأستعانة بألادوات الخاصة ب ال IR ، لذلك عليك توسيع افاقك و أن أردت أن نقوم بمحاكة عملية أختراق والتصدي لها ك IR بدون الأستعانة بادوات التحقيق الجنائي والتحقيق كالمحترفين اترق لنا تعليق بذلك

الي هنا نكون قد وصلنا الي نهاية الجزء الأول من مقالتنا ، المقالة القادمة سوف نتحدث بكشل معمق عن ال powershell ، و ان اردت يكمننا ان نستعرض بعض الاسكربتات الخاصة ب powershell ويمكننا ان نكتب مقالة كاملة عن كيفية التفكير كمستجيب للحوادث في بناء اسكربت powershell ، يمكنك أن تترك لنا ذلك في التعليقات .

إن أحسنت فمن الله، وإن أسأت أو أخطأت فمن نفسي والشيطان

هل صليت علي النبي اليوم ؟

EraDev

EraDev Ghoster-X

Ghoster-X