حل تحدى Backdoor

مقدمة

فى هذه التحدى (Backdoor) يوجد لدينا سيرفر مخترق عن طريق ثغرة أمنية معروفة منذ عدة سنوات والمطلوب مننا هو التحقق من بعض المعلومات عن منفذ الهجوم للعثور على حل التحدي (The Flag) :

X: Attack source مصدر الهجوم → (Internal)داخلي /(External) خارجي

Y: Source IP(Attacker عنوان الـ IPالخاص بالـ) → x.x.x.x

Z: CVE Num → xxx

W:Destination Mac Address( الخاص بالسيرفر Mac Address الـ)

Flag format : flag{X:Y:Z:W}

خطوات الحل

-

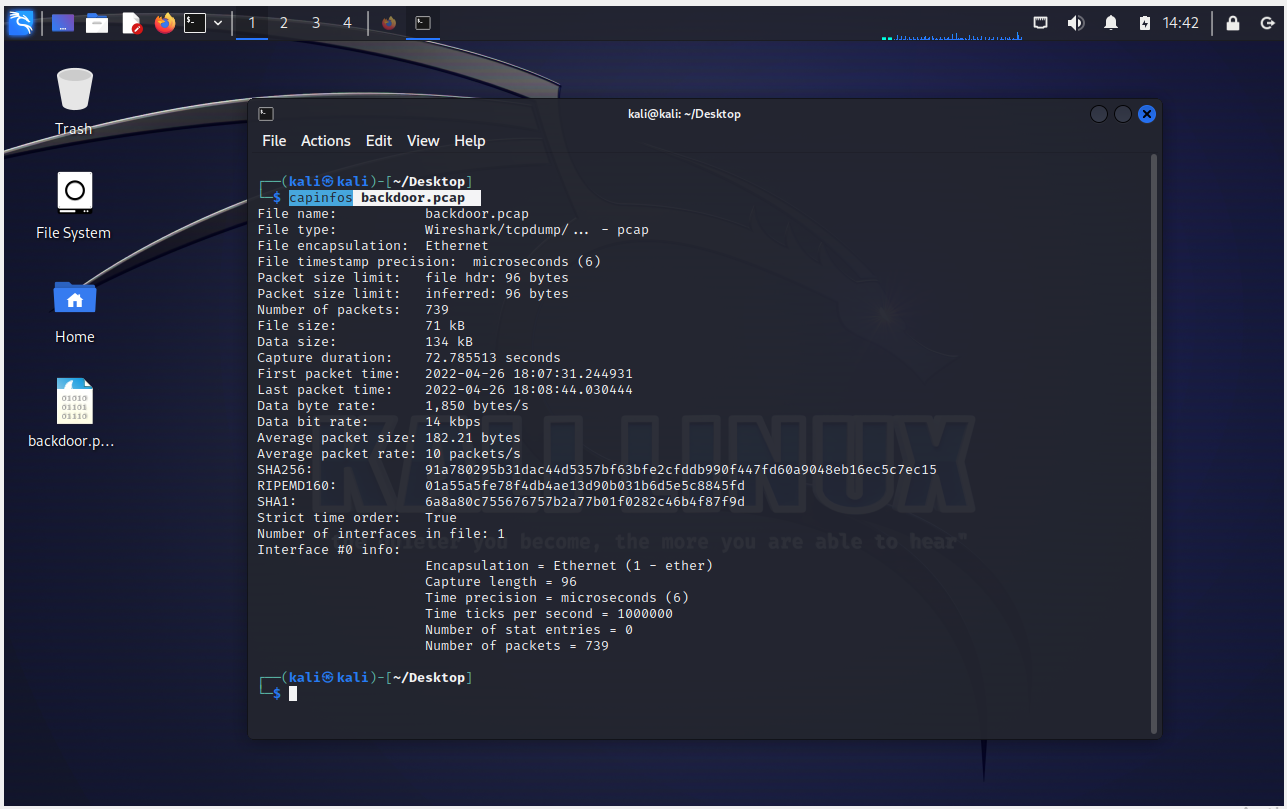

لمعرفة المزيد من المعلومات عن هذا الـ PCAP File نستخدم Capinfos ، هذا الـ command يقوم بطباعة الـ metadata ( ويقصد بها معلومات عن الفايل نفسه مثل حجمه ونوعه وغيره ..) لهذا الـ File .

-

معرفة معلومات عن الـ hacker ليس بأمر سهل ولكن كل ما يمكن الحصول عليه بالبداية هو IP الذي تم من خلاله تمرير command & control traffic ،إذن أول خطوة مطلوبة هي تحديد malicious traffic ؛ولهذا تحتاج إلى معرفة شكل الـ normal traffic فى الشبكه، وملاحظة ما هو مختلف عنه.

-

يمكننا القيام بذلك من خلال النظر إلى البروتوكولات المستخدمة ، أو عناوين IP التي تم الاتصال بها والتي تبدو غريبة. قد سيستغرق الأمر بعض الوقت إذا لم تكن مدربًا على اكتشاف الأنشطة الضارة، ولكن غالبًا ما تكون تصفية طلبات HTTP و FTP نقطة بداية جيدة وان لم نجد بهم اى معلومة عن الـ attacker هنا يمكننا البحث فى الـ packets الخاصة بال DNS لاكتشاف اى hostname أو domain غير مألوف .

-

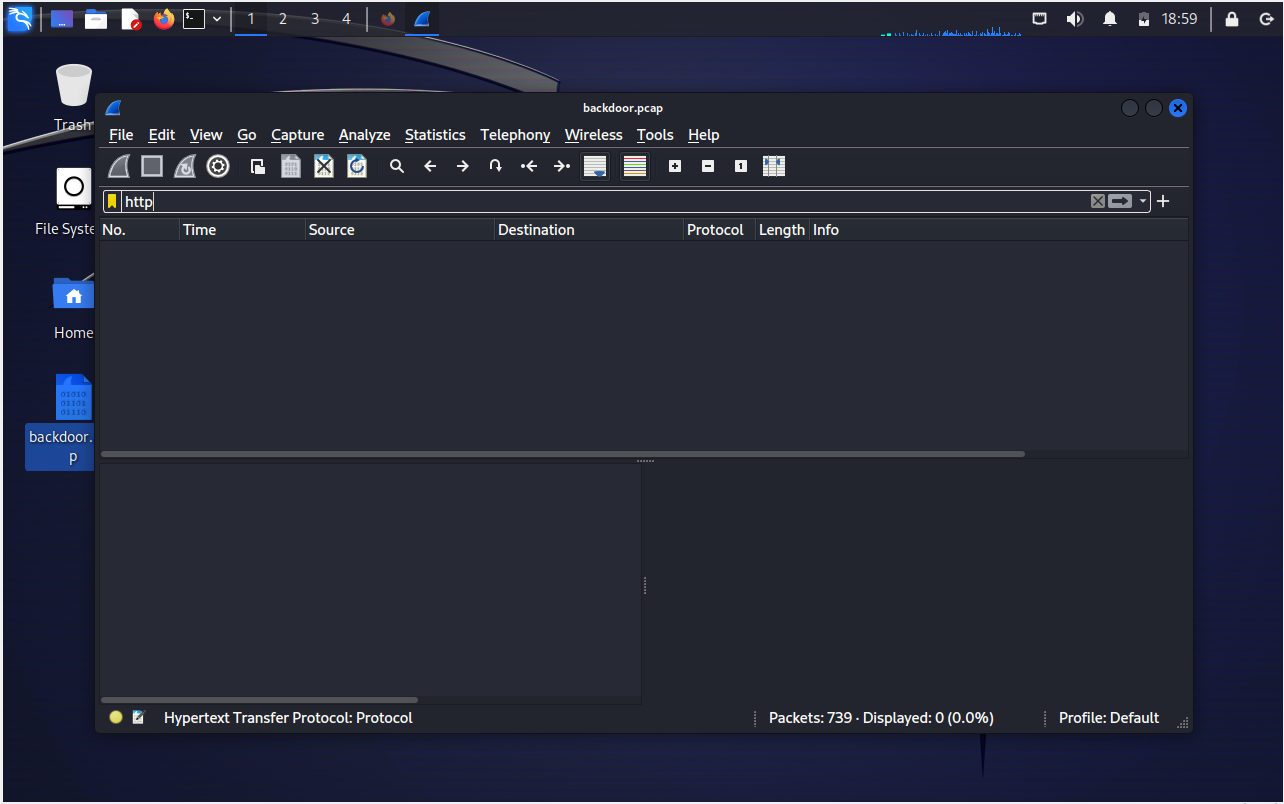

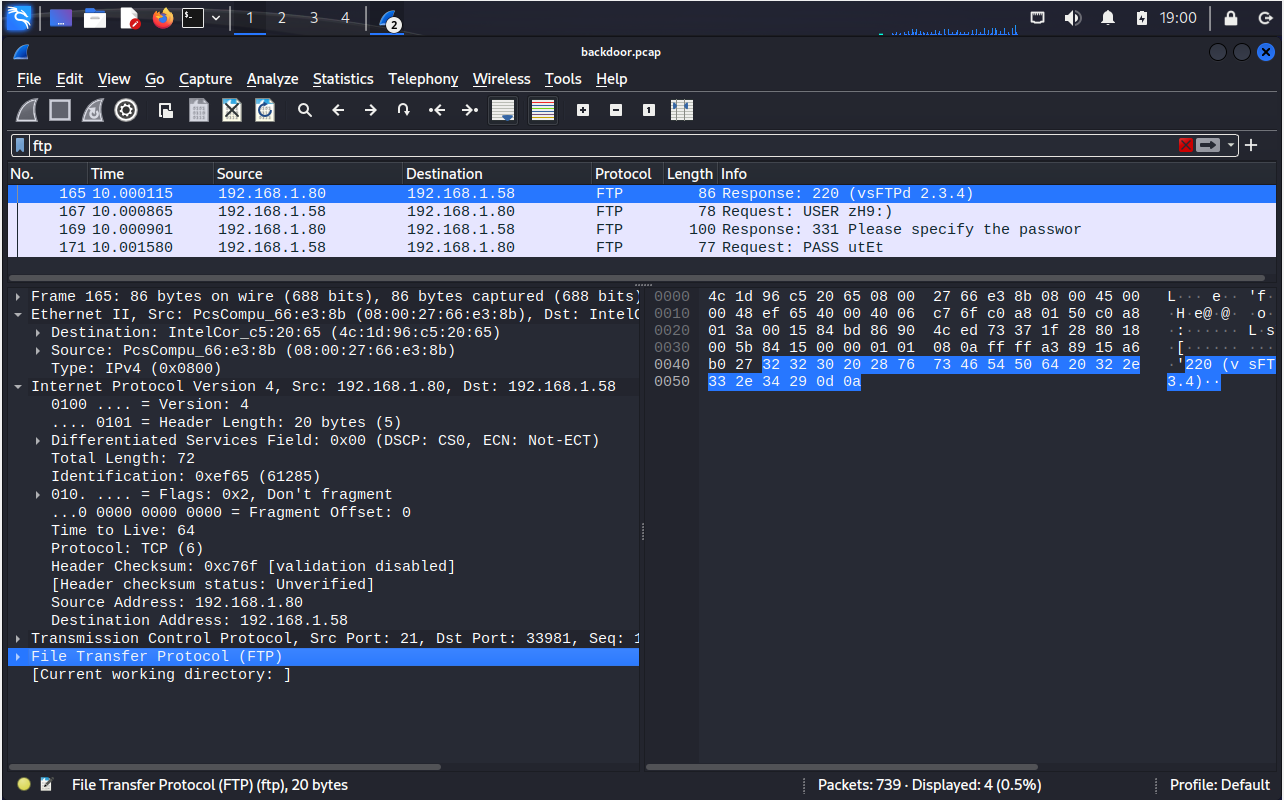

باستخدام الـ Wirshark يمكننا البحث عن الـ packets المستخدم بها HTTPS" and FTP" Protocols.

- كما هو واضح لا يوجد أى Packet خاصة بالـ HTTP Protocol :

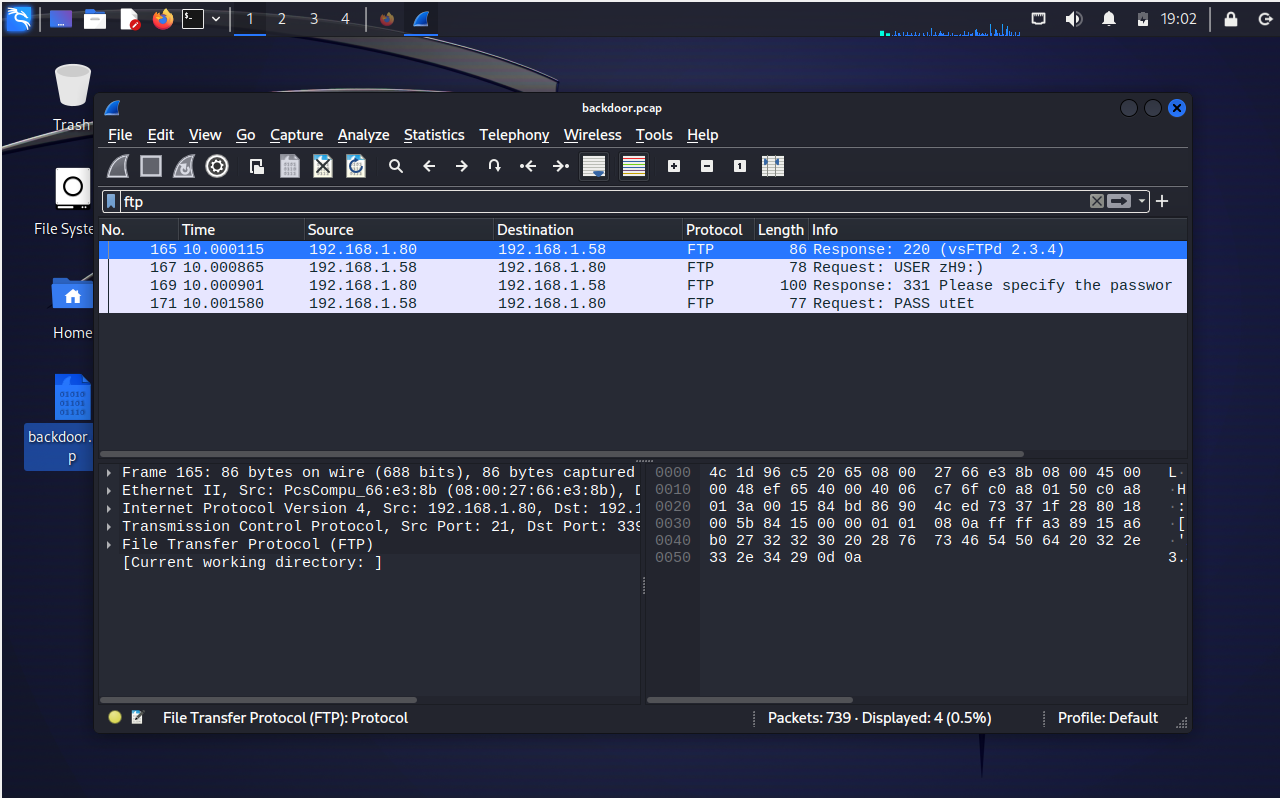

- ونلاحظ وجود عدد (4) من اـلـ FTP Protocl packets :

- نلاحظ وجود (Response (vsFTPd 2.3.4 وهذا الاصدار به vulnerability معروفة يمكننا الحصول على CVE الخاص بها من خلال البحث وهى CVE-2011-2523 .

- بقراءة المعلومات الخاصة بتلك الـ packet يمكننا الحصول المعلومات المطلوبة بالـ FLAG.

- ملحوظة هذه الـ Packet هى response فهى موجة من الـ compromised server الى الـ Attacker لذلك The Source IP يقصد به IP الخاص بالـ Attacker وهو بالـ Packet ال Destination IP وكذلك الـ Destination MAC.

ومن هنا نحصل على الـ Flag :

flag{Internal:192.168.1.58:CVE-2011-2523:08:00:27:66:e3:8b}

الخاتمة

إلى هنا نكون قد انهينا حل التحدي وانتظرونا فى تحديات أخرى.

EraDev

EraDev Ghoster-X

Ghoster-X