Cyber Kill Chain الخطوات السبع المتبعة فى تنفيذ أى هجوم سيبرانى

مقدمة

Cyber Kill Chain هو مصطلح مقترح من شركة Lockheed Martin لتوضيح الخطوات التي يتبعها منفذى الهجوم لتنفيذ أى هجوم سيبراني .وقد قامت MITRE ATT&CK بتطوير نموذج Cyber Kill Chain المقترح من Lockheed Martin بنموذج آخر يوثق ويتتبع التقنيات المختلفة التي يستخدمها المهاجمون خلال المراحل المختلفة للهجمات الإلكترونية لاختراق الشبكات والأنظمة وسرقة البيانات. فى هذه المقالة سوف نتعرف على الفرق بين النموذجين وونموذج Cyber Kill Chain بالتفصيل.

الاختلاف بين Cyber Kill Chain & MITRE ATT&CK

في حين أن كلا الإطارين يقدمان رؤى قيمة حول التهديدات والهجمات السيبرانية، إلا أنهما يختلفان في العديد من المجالات الرئيسية:

-

تركز سلسلة Cyber Kill Chain على مراحل الهجوم من وجهة نظر المهاجم. فهو يوفر رؤية عالية المستوى، مما يسمح للمدافعين بفهم عملية المهاجم وربما مقاطعة السلسلة في أي مرحلة. ومن ناحية أخرى، يركز إطار عمل ATT&CK على التقنيات التي يستخدمها المهاجمون. وهو يوفر رؤية أكثر تفصيلاً، مما يسمح للمدافعين بفهم التكتيكات والإجراءات المحددة التي يستخدمها المهاجمون. ويعني هذا الاختلاف في التركيز والمنظور يوضح أن الإطارين يكملان بعضهما البعض، مما يوفر فهمًا شاملاً للتهديدات السيبرانية.

- على الرغم من أن سلسلة Cyber Kill Chain توفر تحليلاً جيدا لمراحل الهجوم، إلا أنها تفتقر إلى عمق واتساع إطار عمل ATT&CK. حيث يوفر ATT&CK وصفًا تفصيليًا لكل تقنية يستخدمها المهاجمون، إلى جانب استراتيجيات التخفيف وطرق الكشف. وهذا يجعل إطار عمل ATT&CK أداة قيمة لتحسين الدفاعات وتطوير قدرات صيد التهديدات.

- غالبًا ما يتم استخدام Cyber Kill Chain في المراحل الأولى من اكتشاف التهديدات والوقاية منها. يمكن أن يساعد في تحديد التهديدات المحتملة وتعطيلها قبل أن تسبب ضررًا.يتم استخدام إطار عمل ATT&CK عبر دورة حياة الأمن السيبراني بأكملها، بدءًا من اكتشاف الاستطلاع واكتشاف التهديدات ومنعها وحتى الاستجابة للحوادث ومطاردة التهديدات.

- لا يتم تحديث أو توسيع سلسلة Cyber Kill Chain، التي طورتها شركة Lockheed Martin، بشكل منتظم مثل إطار عمل ATT&CK. ليس لديها عملية يقودها المجتمع للتحديثات والتحسينات.من ناحية أخرى، يتم تحديث إطار ATT&CK وتوسيعه بانتظام بواسطة شركة MITRE، مع مدخلات من مجتمع الأمن السيبراني. وتضمن مشاركة المجتمع هذه بقاء إطار العمل محدثًا وملائمًا، مما يعكس أحدث المعلومات والأبحاث المتعلقة بالتهديدات.

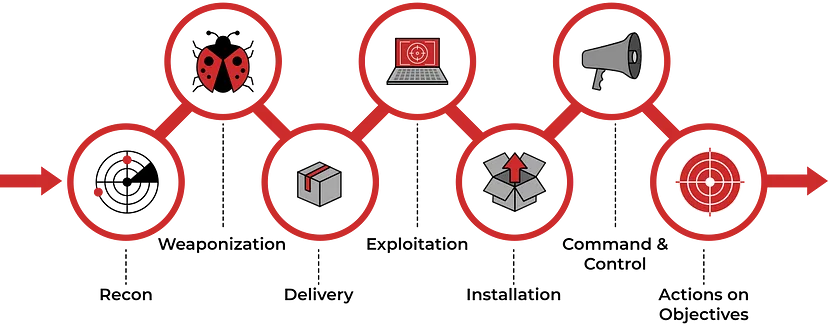

أولا خطوات Cyber Kill Chain لتنفيذ الهجوم السيبرانى:

1.الاستطلاع – Reconnaissance

في هذه المرحلة، يقوم منفذى الهجوم بتجميع كل المعلومات الممكن الحصول عليها حول هدفهم، مثل تحديد نقاط الضعف المحتملة، أو البحث في البنية التحتية للهدف، أو جمع معلومات عن الموظفين او العملاء او الايميلات الخاصة بالمنظمة .

وهناك طريقتين لجمع هذه المعلومات :

-

1.بشكل خفى او مجهول — Passive

فى هذه الطريقة يقوم منفذى الهجوم بجمع المعلومات حول ضحيتهم بشكل خفى ومجهول بدون اى تعامل مباشر مع الأجهزة أو السيستم الخاص بالضحية،ويتم استخدام الموارد العامة التي تحتوي على معلومات حول هذا الهدف. يُطلق على استخدام الموارد العامة لجمع المعلومات اسم Open source intelligence (OSINT). باستخدام OSINT، يمكنك جمع معلومات مثل عناوين IP، وأسماء النطاقات Domains و DNS records ، وعناوين البريد الإلكتروني، وأسماء الأشخاص الذين يعملون داخل هذه المنظمة ، وأسماء Hosts ، ، وحتى البرامج التي يتم تشغيلها على موقع الويب ونقاط الضعف بها .

-

2.بشكل تفاعلى أو نشط — Active

يعنى تفاعل منفذى الهجوم بشكل مباشرة مع الاجهزة والسيستم الخاص بالهدف من أجل جمع المعلومات ، و يعتمد جمع المعلومات بشكل نشط على الأدوات التي ترسل أنواعًا مختلفة من الـ Commands . فيمكن استخدام Active recon لاكتشاف معلومات مثل المنافذ المفتوحة/المغلقة، أو نظام تشغيل الجهاز، أو الخدمات قيد التشغيل، أو العثور على تطبيقات مستخدمة بها نقاط ضعف يمكن استخدامها . ولكن العيب الرئيسي للاستطلاع النشط مقارنة بالاستطلاع الخفى أو المجهول هو أن التفاعل المباشر مع المضيف لديه فرصة لتشغيل أنظمة IDS/IPS وتنبيه الأشخاص بنشاط منفذى الهجوم .

2.التسليح – Weaponization

في هذه المرحلة، يقوم المهاجمون بإنشاء أو الحصول على الأدوات أو البرامج الضارة أو عمليات الاستغلال اللازمة لتنفيذ الهجوم بعد أن تم التعرف على نقاط ضعف الهدف. قد يتضمن ذلك أيضا تطوير برامج ضارة مخصصة أو الاستفادة من البرامج الضارة الموجودة بالفعل. وفى هذه المرحلة يركز بها المهاجمون على اختراق النظام وحصولهم على Access على هذا النظام. على سبيل المثال عند معرفة المهاجمون أن الهدف يستخدم نظام تشغيل به ثغرة معينة فيقومون باستغلالها عن طريق Exploitation Code.

3.التسليم – Delivery

في هذه المرحلة، يقوم المهاجمون باختيار الطريقة التي يقومون بها بارسال الملفات الخبيثة (Malicious Malware) إلى نظام الهدف أو شبكته و التي من خلالها يقومون بتنفيذ هجومهم إلى نظام الهدف أو شبكته. ويمكن القيام بذلك من خلال وسائل مختلفة، مثل مرفقات البريد الإلكتروني أو مواقع الويب الضارة أو تقنيات الهندسة الاجتماعية.

4.الاستغلال – Exploitation

الاستغلال هو المرحلة يستغل المهاجمون نقاط الضعف التي اكتشفوها في المراحل السابقة لتحقيق أهدافهم، تتم وتكون أهم أهدافهم فى هذه المرحلة هو اختراق الأنظمة والحصول على Access على شبكة وأنظمة الهدف.

يتم تنفيذ هذه المرحلة فى الغالب باستخدام أكواد الاستغلال (Exploitation Code) وهو مجموعة من الأوامر البرمجية المصممة خصيصًا للاستفادة من نقاط الضعف أو نقاط الضعف في النظام أو التطبيق أو الشبكة. يتم استخدامه من قبل المهاجمين للـ Unauthorized Access (وصول غير المصرح به) إلى النظام المستهدف أو التحكم فيه أو معالجته لأغراض ضارة.

يمكن إنشاء أكواد الاستغلال بواسطة المهاجمين أنفسهم أو الحصول عليها من مصادر مختلفة، بما في ذلك قواعد بيانات الاستغلال أو المنتديات السرية أو حتى مجتمعات الأبحاث الأمنية المشروعة. ويستهدف عادةً نقاط ضعف معينة، مثل أخطاء البرامج أو أخطاء التكوين أو عيوب التصميم، لتنفيذ إجراءات غير مصرح بها على النظام المخترق.

5.التثبيت- Installation

وبعد مرحلة الاستغلال ، يقوم المهاجم بإنشاء Access مستمر(Maintain Access) على النظام المخترق. يتضمن ذلك تثبيت أبواب خلفية أو إنشاء حسابات مستخدمين أو تعديل فى النظام للحفاظ على التحكم في نظام الهدف. على سبيل المثال، قد يقوم المهاجم بإنشاء حساب مستخدم مخفي يتمتع بامتيازات إدارية لضمان استمرار الوصول.

6.القيادة والسيطرة – (command and control (C2))

يكَون المهاجم قنوات اتصال (communication channels) مع النظام المخترق. وهذا يسمح له بالتحكم في النظام وإدارته عن بعد، بالإضافة إلى إرسال الأوامر أو الحصول على البيانات. على سبيل المثال، قد يستخدم المهاجم بروتوكولات الاتصال المشفرة للحفاظ على الاتصال السري مع النظام المخترق.

7.الإجراءات والأهداف – Actions on objectives

في المرحلة النهائية، يحقق المهاجم أهدافه المقصودة. يمكن أن يشمل ذلك سرقة البيانات، أو تعطيل النظام، أو الوصول غير المصرح به إلى المعلومات الحساسة، أو أي أنشطة ضارة أخرى خططوا لها. على سبيل المثال، قد يقوم المهاجم بسحب بيانات حساسة من النظام المخترق وبيعها على الويب المظلم لتحقيق مكاسب مالية.

تتم هذه المرحلة باستخدام مايعرف باسم الـ Payload وهى عبارة عن كود برمجى يتم كتابته ليتم تنفيذه بعد استغلال النظام بنجاح. يمكن المهاجم من الحصول على interactive shell ، أو إنشاء باب خلفي (Backdoor)، أو تنفيذ جزء معين من التعليمات البرمجية. تتضمن أمثلة الـ Payloads الـ Meterpreter Shell، و Keyloggers.

الخاتمة

من المهم ملاحظة أن هذه مجرد أمثلة ، ويمكن للمهاجمين استخدام تقنيات أخرى مختلفة اعتمادًا على نوع الهجوم وأهدافهم. إن تنفيذ تدابير أمنية قوية، مثل تحديثات البرامج المنتظمة، وتدريب الموظفين، وضوابط الوصول القوية (Access Control)، يمكن أن يساعد في التخفيف من مخاطر الاستغلال. والى اللقاء فى مقالة أخرى توضح نموذج MITRE ATT&CK.

المصادر

- What is the Cyber Kill Chain? Introduction Guide - CrowdStrike

- Active vs Passive Cyber Reconnaissance in Information Security - SecurityMadeSimple.org

- Cyber Kill Chain vs. Mitre ATT&CK®: 4 Key Differences and Synergies (exabeam.com)

EraDev

EraDev Ghoster-X

Ghoster-X