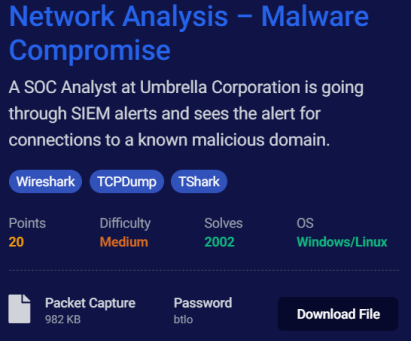

حل تحدي Network Analysis – Malware Compromise من منصة BTLO

سوف نقوم اليوم بحل تحدي Network Analysis – Malware Compromise من منصة BTLO يمكنك أن تقوم بتحميل التحدي من هنا و كلمة السر هي btlo وانصح بتشغيل التجدي في بيئة عمل منفصلة عن جهازك ، سوف نستخدم بعض ألأدوات في حل هذا التحدي:

Wireshark

Apackets.com

في هذا التحدي سوف تقوم كمحلل امني بتحليل ال SIEM Alerts و التي تشير إلى اتصال من أحد الأجهزة إلى known malicious domain ، أن هذا الاتصال يأتي من جهاز داخل بيئة العمل وهذا الجهاز جهاز ساره ، وهي المحاسبة في الشركة التي تتلقى إيميلات بشكل يومي، عند النظر في ال email gateway logs لا يوجد شيء مريب، تم الاتصال بسارة عبر هاتفها وتذكر أن أحد العملاء أرسل لها فاتورة تحتوي على مستند به ماكرو ، وفتحت البريد الإلكتروني وتعطل البرنامج، لقد قام فريق soc analysis بحفظ الاتصال الشبكي لمزيد من التحليل (pcap file) .

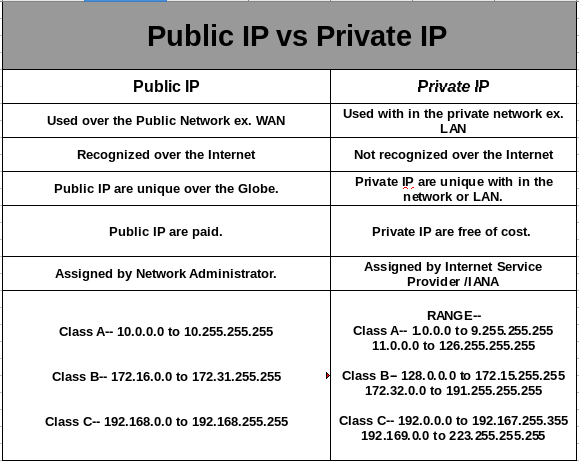

قبل أن نجيب علي هذا السؤال عليك اولا أن تفهم الفرق بين ال private ip و ال public ip ، ال private ip هو ip يتم استخدامه في الأتصال داخل الشبكه الي جهاز اخر علي نفس الشبكة ، public ip هو ال ip الذي يتم استخدامه للأتصال خارج الشبكة ونقل البيانات من داخل الشبكة الي خارجها والعكس ، هذه الصورة يمكن أن توضح الفرق .

لنحصل علي اجابتنا سوف نستخدم طريقتين الاولي وهي بأستخدام موقع apacktes والاخري بأستخدام wireshark ، انتبه الي نطاقات ال private ip من الصورة التي في الأعلي .

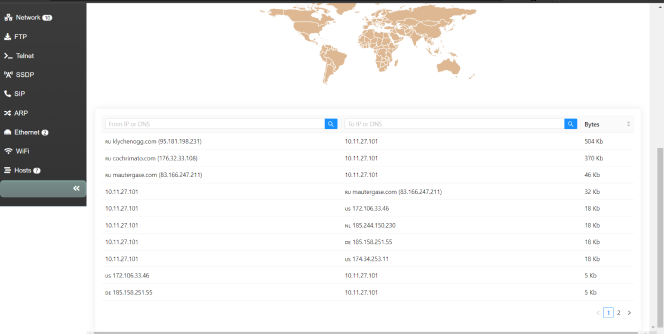

بعد تحميل الملف علي موقع apackets اذهب الي خانة ال connection سوف تجد ان هناك اتصال يجري بين عدة ip موجودة داخل الملف ولكن ال ip الأكثر شبهة هو 10.11.27.101 يحصل عليه الكثير من الأتصالات وايضا عند النظر الي نطاق ال ip

تجد أنه يبداء ب 10. وهذا احد نطاقات ال private ip .

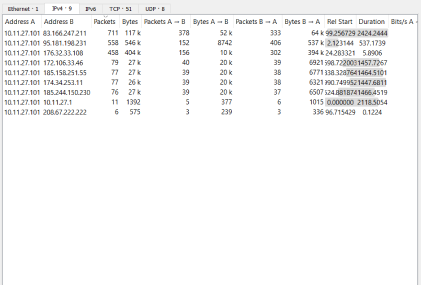

ولكن لنتأكد مرة أخري بأستخدام أداة wireshark ، عليك الذهاب الي خانة statistics ثم الي conversations ثم اضغط علي خانة ipv4 ثم كلمة packets حتي نقوم بترتيب ال ip بالنسبة الي اكثرهم أرسال وتلقي packets

حسنا الأجابة هي 10.11.27.101

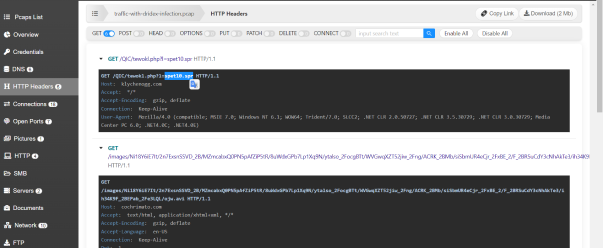

كمحلل امني عليك أن تعرف أن الملفات يتم تناقلها داخل الملف او بعض الشبكات بأستخدام بروتكول ال http وتحديدا ال Get Method و بمعرفتك لتلك المعلومة يسهل عليك نصف الطريق .

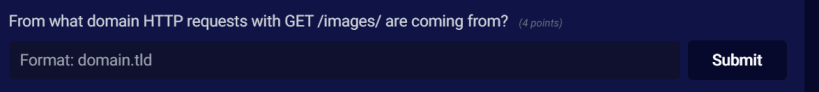

سوف نتفحص ال http request بأستخدام موقع apackets .

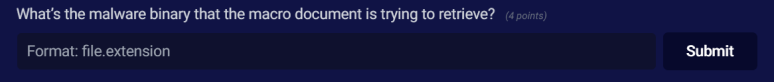

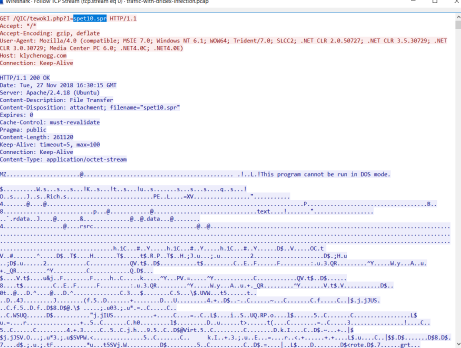

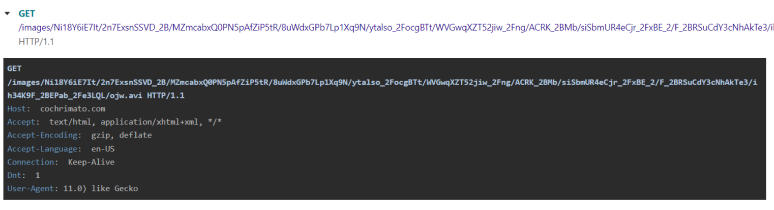

عند تحليل ال http request الموجود في الحقل الأول سوف تجد أن الملف هو spet10.spr ، و عند النظر الي اداة wireshark عليك أن تستخدم الفلتر التالي http.request .

أن لم يكن الحقل واضحا لك واردت ان تقوم بمزيد من التحليل للتأدك عليك فقط الذهاب الي خانة follow tcp stream حتي تعرض لك كافة البيانات التي تخص هذا الحقل .

الأجابة هي spet10.spr .

عند النظر في ال http connection علي موقع apackets سوف تجد ان ال host هو cochrimato.com

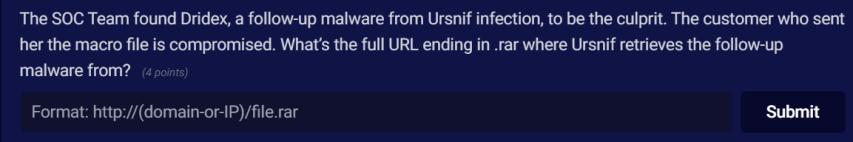

قبل أن نبداء في حل هذا السؤال عليك أن تعرف أن ال Dridex هو أحد أشكال البرامج الضارة التي تستهدف المعلومات المصرفية لضحاياها بهدف رئيسي هو سرقة بيانات اعتماد الحساب عبر الإنترنت .

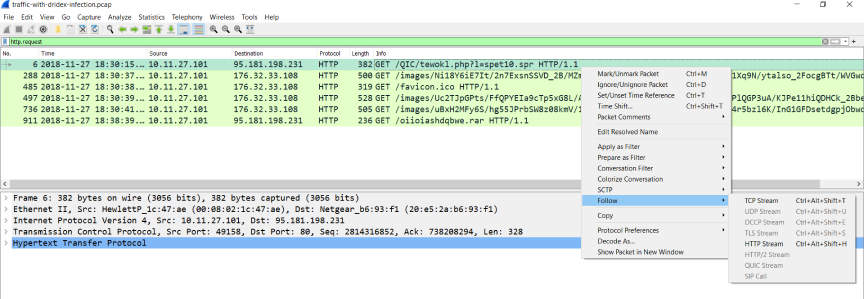

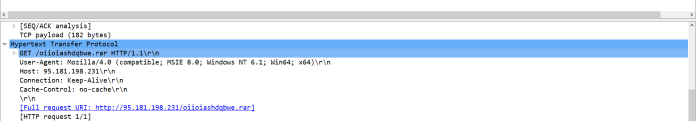

بعد تحليل بعض حقول ال http request سوف تحد ان الحقل المثير للريبة هو الحقل الذي يحتوي علي ملف oiioiashdqbwe.rar ، و لكي نحصل علي الرابط الخاص بهذا الحقل عليك ان تذهب الي خانة ال hyper transfer protcol وسوف تحصل علي الرابط http://95.181.198.231/oiioiashdqbwe.rar لا تقلق اذا قمت بالضغط علي الرابط بالخطأ لأننا قمنا بتعطيله .

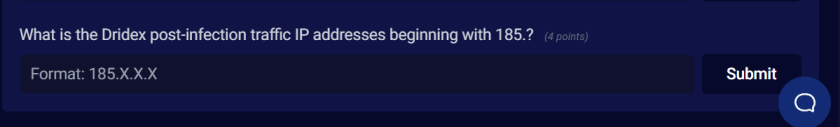

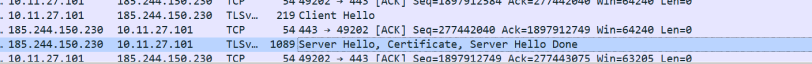

عند تحليل الملف جيدا سوف تجد أن هناك أتصال قد تم الي ip 185.244.150.230 بعض ان تم تحميل الملف ، قام الجهاز المصاب بالأتصالي مع هذا ال ip

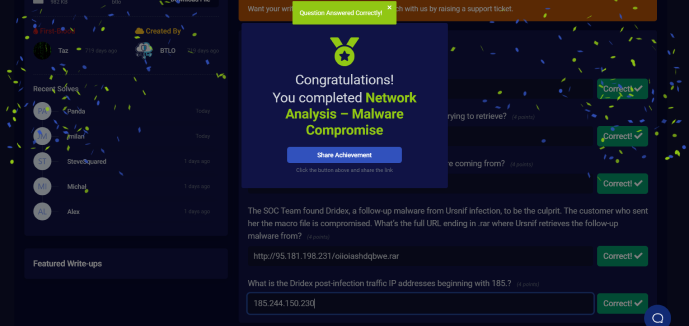

لقد انتهينا من هذا التحدي وسوف نلتقي مرة اخري مع تحدي جديد ، أذا كان هناك تحديات تريد مننا ان نقوم بحلها يرجي تركها بالتعليقات .

إن أحسنت فمن الله، وإن أسأت أو أخطأت فمن نفسي والشيطان .

EraDev

EraDev Ghoster-X

Ghoster-X