Deadglyph هجوم سيبرانى ببنية مختلفة يستهدف الشرق الأوسط

مقدمة

أعلن باحثو الأمن السيبرانى عن هجوم سيبرانى جديد يسمى Deadglyph وهوBackdoor Attack اطلقه مجموعة من ممثلي الهجوم التي تدعىStealth Falcon كجزء من حملة تجسس إلكتروني.

بنية غير مألوفة لـ Deadglyph أثارت مخاوف الباحثين

أقرت ESET في تقرير شاركته مع موقع الHacker News The تتميز بنية Deadglyph بأنها غير عادية لأنها تتكون من ملف native x64 binary(هذا يعني أن البرنامج تم تصميمه لأجهزة بمواصفات هاردوير ونظام تشغيل محددة التي يمكن تشغيل هذا البرنامج عليها) والآخر مجموعة .NET (عبارة عن نظام open source لإنشاء تطبيقات والبرامج التي يمكن تشغيلها على أي نظام تشغيل) .

وكان وجود اكثر من لغة برمجة مستخدمة بهذا البرنامج الخبيث غير معتاد حيث اعتدنا على استخدام لغة برمجة واحدة فقط بأى برنامج خبيث ، و يشير ذلك برغبة منفذى هذا التهديد فى الاستفادة من مميزات كل لغة على حدا ، كما اشار بعض الباحثين انه قد يكون تعمد منفذى التهديد هذا لجعل عملية تحليل هذا البرنامج الخبيث اكتر صعوبة وبالتالى صعوبة التخلص منه وايجاد حلول لتجنبه .

و كان على عكس الـ backdoors المعتادة الأخرى ، فهو لا يأتي مع أوامر محددة مسبقًا مثل البرامج الضارة التقليدية، وبدلاً من ذلك، فهو يجلب تعليماته (Commands) من خادم بعيد(Remote server)، مما يمنحه طبيعة مرنة وقابلة للتكيف.

من هى Stealth Falcon APT ؟

تم الكشف عن مجموعة Stealth Falcon (المعروف أيضًا باسم FruityArmor) لأول مرة من قبل Citizen Lab في عام 2016 وبدأت نشاطات هذه المجموعة من 2012، وكان اكتشافها مرتبطا بهجمات تجسس إلكتروني مستهدفة في الشرق الأوسط والتي استهدفت الصحفيين والناشطين والمعارضين في الإمارات العربية المتحدة عن طريق استخدام إغراءات التصيد الاحتيالي التي تتضمن روابط مفخخة تشير إلى مستندات ذات روابط كبيرة لتقديم طعم قادر على تنفيذ أوامر عشوائية. وهناك اقتراحات بأن Stealth Falcon ومجموعة أخرى تسمى Project Raven هما نفس الشيء بناءً على التداخل في التكتيكات والاهداف.

وقد تم ربط نشاطات مجموعة Stealth Falcon APT منذ ذلك الحين باستغلال الثغرات الأمنية فيWindows مثل CVE-2018-8611 و CVE-2019-0797 ، وكانت معظمهاzero-day exploitation.

لاحظت Mandiant ايضا في أبريل 2020 أن ممثل هذا الهجوم استخدم ثغرات zero-day exploitation أكثر من أي مجموعة أخرى خلال الفترة الزمنية من 2016 إلى 2019.

كشفت ESET في نفس الوقت تقريبا عن استخدام منفذى الهجوم لـBackdoor يسمى Win32 / StealthFalcon والذي تم اكتشاف أنه يستخدم خدمة التنقل الذكي في الخلفية في Windows (BITS) للاتصالات اللازمة لارسال اوامر والتحكم (C2) ولضمان الحصول على التحكم الكامل في الـEndpoint devices .

ماهى اخر عمليات Stealth Falcon APT؟

Deadglyph هو أحدث عمليات الهجوم التى قامت بها مجموعة منفذى الهجوم Stealth Falcon، وفقًا لشركة الأمن السيبراني السلوفاكية ، والتي حللت اختراقًا في كيان حكومي لم يتم تسميته في الشرق الأوسط.

طريقة عمل Deadglyph

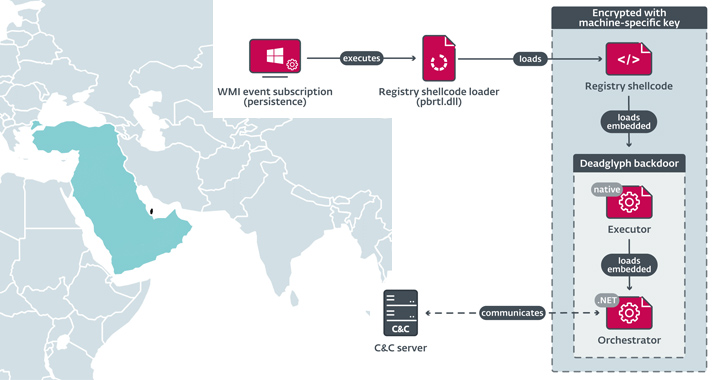

طريقة عمل Deadglyph عبارة عن سلسلة معقدة من الأحداث ولكن المكون الأولي الذي ينشط تنفيذها هو shellcode loader الذي يستخرج ويحمل shellcode من سجلات الـ Windows، والذي يقوم بعد ذلك بتشغيل وحدة Deadglyph's native x64 ، والمشار إليها باسم Executor. الأمر الفريد هو أن initial loader يوجد فقط كملف على كمبيوتر الضحية؛ ويظل الباقي مشفرًا داخل السجلات.على الرغم من أن الطريقة الدقيقة التى يصيب بها هذا البرنامج الخبيث الاجهزة مازالت غير واضحة، إلا أنه يشتبه في أن installer component يلعب دورًا في إدخال التعليمات البرمجية الضارة إلى نظام الضحية.

دور الـ Orchestratorفى هذا الهجوم

ثم ينتقل Executorالـ إلى تحميل مكون .NET يُعرف باسم Orchestrator يتواصل بدوره مع خادم القيادة والتحكم (C2) لانتظار مزيد من التعليمات. و يتم وضع الأوامر المستقبلة من الخادم في قائمة انتظار للتنفيذ ويمكن أن تندرج في واحدة من ثلاث فئات: مهام الـ Orchestrator ، ومهام الـ Executor ، ومهام الـ Upload .

الاتصالات والأوامر(Communication and Commands)

وفقًا لتقريرESET، يستخدم Deadglyph وحدتين مضمنتين(embedded modules)،و هما الـ Timer و الـ Network للتواصل مع خادمه البعيد(remote server). تقوم وحدة الـ Timer بتنفيذ المهام على فترات زمنية محددة، بينما تتولى وحدة الـ Networkالاتصال بالخادم. يتمكن Deadglyph أيضًا من القدرة على إلغاء تثبيت نفسه إذا فقد الاتصال بالخادم لفترة ممتدة معينة.

تتضمن بعض مهام الـ Executor ايضا إنشاء العمليات وقراءة الملفات وجمع بيانات نظام التشغيل. يتم استخدام وحدة الـ Timer لمسح خادم C2 بشكل دوري بالاشتراك مع وحدة الـ Network . والتي تنفذ اتصالات C2 باستخدام POST HTTPS Requests.

Upload tasks كما يوحي الاسم، يسمح للباب الخلفي بتحميل مخرجات الأوامر والأخطاء (commands and errors).

قالت ESET إنها حددت أيضًا ملف لوحة تحكم (CPL) تم تحميله إلى VirusTotal من قطر. والذي يقال إنه يعمل كنقطة انطلاق لسلسلة متعددة من المراحل الى تمهد لـ shellcode downloader و الذى به بعض أوجه التشابه في الكود مع Deadglyph.

بينما لا يزال طبيعة الـ shellcode المسترجع من خادم C2غير واضحة فقد تم الافتراض حاليا بأن المحتوى يمكن أن يعمل كبرنامج تثبيت للـDeadglyph .

سبب تسمية هذا الـBackdoor بهذا الاسم

اطلق اسمDeadglyph على هذا الـBackdoor نسبة لوجود (hexadecimal IDs 0xDEADB001 and 0xDEADB101 )وهى لازمة لوحدة الـ Timer وإعداداتها ، واقترانه بوجود هجوم مطابق ينتحل شخصية Ϻicrοsοft Corpоratiоn في shellcode loader's VERSIONINFO الخاص بالسجل الوارد.

الخاتمة

وفى النهاية نود انا نأكد على أهمية اتخاذ المؤسسات خطوات لتعزيز دفاعاتها ضد الهجمات الإلكترونية ، بما في ذلك تحديث البرامج باستمرار وتطبيق أحدث الإجراءات الأمنية.

المصادر

EraDev

EraDev Ghoster-X

Ghoster-X