كيفية إخفاء الهاكرز أنفسهم على الإنترنت (الطريقة الكاملة)

مقدمة

تنبيه هام, هذا المقال غرضه التعليم فقط واستخدامه في عملية الاختبار الأخلاقي ومنصة Root-X غير مسؤولة عن استخدام المقال في التستر عن عملية اختبار غير شرعية .

لعلك سمعت بالـ Cybercrime أو الجرائم الإلكترونية مصطلح انتشر مؤخرا بشكل كبير على الإنترنت حيث أصبحت الجريمة الإلكترونية مربحة بشكل كبير في الآونة الأخيرة فهي تحتوي على مخاطر قليلة نسبيا مقارنة بالأنشطة الإجرامية الأخرى، فقد أدرك الـ cybercriminals بأنهم يمكنهم كسب المال مع إمكانية إخفاء نفسهم من التتبع فوفقا لبحث أجرته شركة Bromium الأمريكية قسمت أرباح الـ cybercriminals إلى ثلاث مراحل, الأعلى دخلا لهم المحترفين يربحوا من هذه العمليات ما يقارب 2 مليون دولار في السنة, والمستوى المتوسط يربحوا 900 ألف دولار بينما الهاكرز المبتدئون يربحوا 42 ألف دولار في السنة, أرقام وتجارة مرعبة انتشرت بشكل كبير في عالم قائم على المعاملات الرقمية حيث كونت شبكات ومنظمات إجرامية لهذا الغرض, ومع انتشار هذه التجارة لا بد من التستر على الجريمة فنعرض عليك في هذا المقال أساليبهم في التخفي على الإنترنت للغرض التعليمي فقط كـ Ethical Hacker.

ما الذي يتصيده الـ cybercriminals ؟

يستخدم الهاكرز هجمات الـ Phishing والبرمجيات الخبيثة وفيروسات الفدية وهجمات الـ DDOS ومجموعة من الطرق الأخرى لاستهداف الشركات والأفراد الذين يملكون معاملات مالية وغير محمية بشكل مناسب يستخدم الهاكرز هذه البيانات في إخفاء هويتهم على الإنترنت أو بيعها على الـ Dark web .

يوفر الـ Dark web منصة مثالية للهاكرز لتداول بياناتهم المسروقة, لا يمكن الوصول إليه إلا باستخدام برامج متخصصة ، وأي مواقع ويب مستضافة على الويب المظلم مشفرة ولا يمكن العثور عليها باستخدام محركات البحث التقليدية أو المتصفحات, هذا جذب اهتمام كبير لأولئك المجرمين الذين يريدون التهرب من القانون والاستمرار في موجة الجريمة الرقمية الخاصة بهم.

"وفقا لمنصة metacompliance في UK ، تعد جرائم الإنترنت والاحتيال الآن أكثر الجرائم شيوعًا ، حيث يقع ضحية واحد من كل عشرة أشخاص تقريبًا يُعتقد أن أكثر من خمسة ملايين ونصف جريمة سيبرانية تحدث كل عام وهو ما يمثل ما يقرب من نصف جميع الجرائم في البلاد, على الرغم من حجم المشكلة ، لا يتم إبلاغ الشرطة بأكثر من 80٪ من جميع جرائم الاحتيال ، مما يعني أن العديد من المسؤولين عنها يمكنهم العمل دون خوف من القبض عليهم"

كيفية إخفاء الـ cybercriminals لأنفسهم ؟

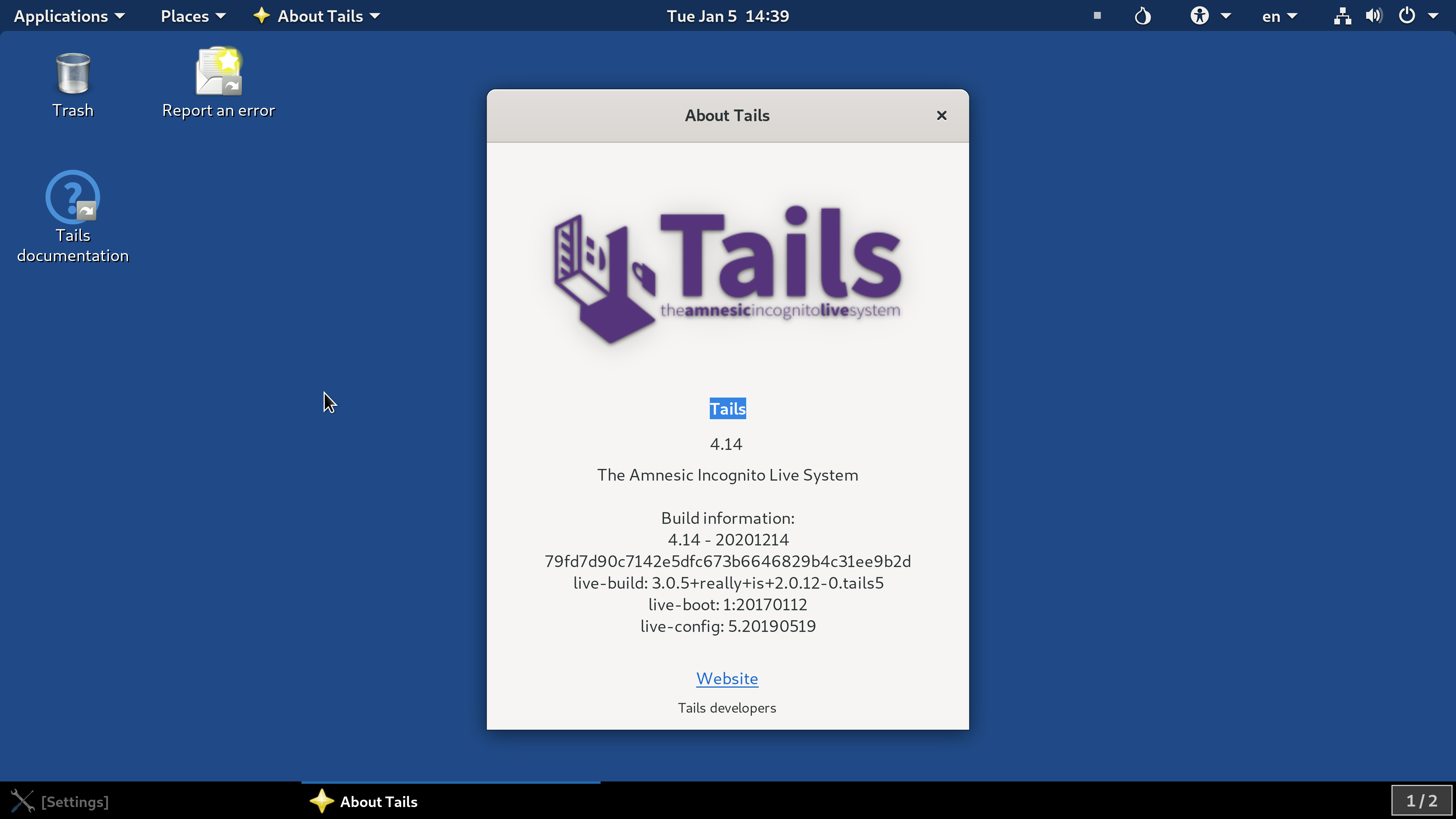

1- استخدم Live OS

لا تحتاج إلى تثبيت نظام وأدوات كاملة لكي تقوم بعملية اختراق فهذه العملية تتطلب سرعة ومهارة فما عليك إلا أن تستخدم Live OS وتقوم بعملية Burn image على USB أو DVD ثم تقوم بالإقلاع في ثواني محدودة فتستطيع أن تستخدم الأدوات المثبتة مسبقا لتتغير الـ Mac أو الـ IP وتكون موجود بشكل مجهول إذا أراد أحد أن يتتبعك فسيظهر له نظام وبيانات مختلفة عن الذي تمتلكها, لعل أشهر هذه الأنظمة هي : Kali live , Parrot , Tails OS فسنتحدث في هذا الجزء عن أسطوانة Tails .

ما هي توزيعه Tails ؟

هي توزيعة لينكس قائمة على نظام Debian تركز على الأمان وتهدف إلى الحفاظ على الخصوصية وإخفاء الهوية ، وهي تتصل بالإنترنت من خلال شبكة Tor لإخفاء الهوية, من الممكن أن تستخدم النظام بشكل أساسي على DVD أو Live OS كما وضحنا, فتقوم بتشفير جميع بياناتك وإرسالها عبر شبكة Tor , سنوضح لاحقا في هذا المقال عن ما هي شبكة Tor وكيفية استخدامها ,فباستخدام توزيعة Tails ستستطيع أن تتمتع بكل خصائص شبكة Tor وميزات إضافية كثيرة يمكنك تحميلها من هنا

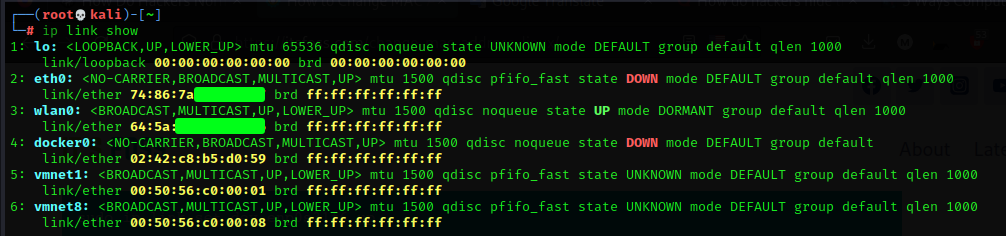

2- قم بتغيير عنوان الـ Mac

كل جهاز في العالم يملك عنوان Mac address خاص به لا يختلف عليه اثنان فهو عنوان Unique عند البحث عنه يوضح بيانات الجهاز المستخدم وسنة إصداره وبيانات أخرى هامة إذا ظهرت كشفت عن هوية المخترق فيقوم في أول شيء بتغيير عنوان الـ Mac الخاص به لصعوبة تتبع هذا الشخص ولعل من أهم هذه الطرق هي الـ Mac spoofing أو تزييف عنوان الماك دعنا نتعرف عليها, سنستخدم أداة iproute2 لتغيير عنوان الماك

1- استخدم هذا الـ Command لغلق كارت الشبكة

sudo ip link set dev wlan0 down

2- ثاني خطوة قم بتعيين عنوان Mac جديد

sudo ip link set dev wlan0 address XX:XX:XX:XX:XX:XX

3- أخيرا قم بعمل تشغيل أو UP لكارت الشبكة من جديد

sudo ip link set dev wlan0 up

4- الآن قم بفحص من جديد عنوان الـ Mac

ip link show wlan0

الآن بعد تغيير عنوان الـ Mac يستطيع المخترق أن يفعل أي عملية بدون تتبع والبقاء بشكل مجهول

3- قم بتغيير عنوان الـ IP

لكي نتعلم كيفية تغيير عنوان الـ IP الخاص بك يجب أن نعرف ما هو عنوان الـ IP من الأساس .

ما هو الـ IP address ؟

عنوان الـ IP هو سلسلة من الأرقام التي تحدد أي جهاز على الشبكة, تستخدمها أي أجهزة تريد التواصل مع بعضها البعض عبر الإنترنت والشبكات الأخرى, تحتوي عناوين IP على معلومات الموقع التي تساعد الأجهزة والموجهات ومواقع الويب على التعرف على نفسها وإرسال المعلومات وتلقيها.

هناك ثلاث طرق رئيسية لتغيير عنوان الـ IP الخاص بك وهي :

1- باستخدام الـ VPN

2- باستخدام الـ Proxy

3- باستخدام شبكة Tor

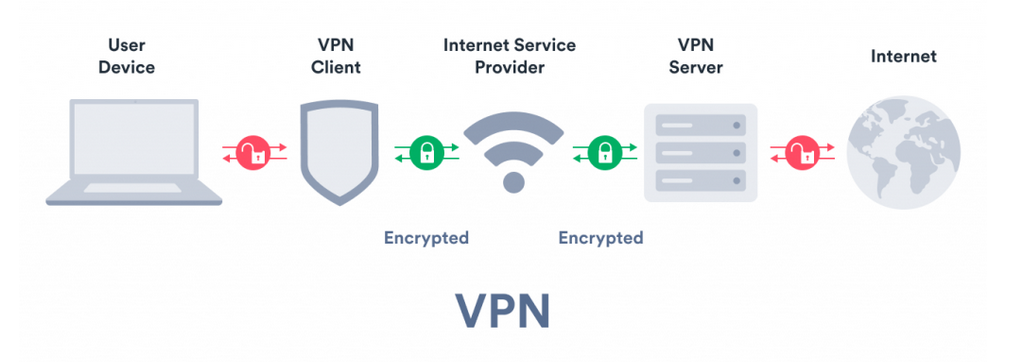

1- باستخدام الـ VPN

الشبكة الافتراضية أو الـ Virtual Private network المعرف أيضا بالـ (VPN) هي من أوائل الحلول التي تخفى بها هويتك على الإنترنت فهذه التقنية تقوم بإخفاء وتشفير نشاطك فهي تقوم بتتغير عنوان الـ IP الخاص بك إلى عنوان آخر وهمي, فكما نعلم أن الاتصال عبر الإنترنت يكون بين ثلاث أطراف المستخدم والوسيط أو الـ ISP الخاص بالشركة التي تعطيك عنوان الـ IP لبلدك والسيرفر التي تتصل معه على الإنترنت , فاستخدام تقنية الـ VPN تسطيع أن تغير عنوان الـ ISP الخاص بك إلى عنوان آخر وهمي لبلد آخر وبالتالي ستعطيك الصلاحية على فتح المواقع المحظورة في بلدك وإعطاء هوية جديدة للمستخدم.

"هناك خيارات كثيرة للـ VPN ولكن لا تستخدم الخدمات المجانية منها فهي تحتوي على إعلانات وبرامج ضارة"

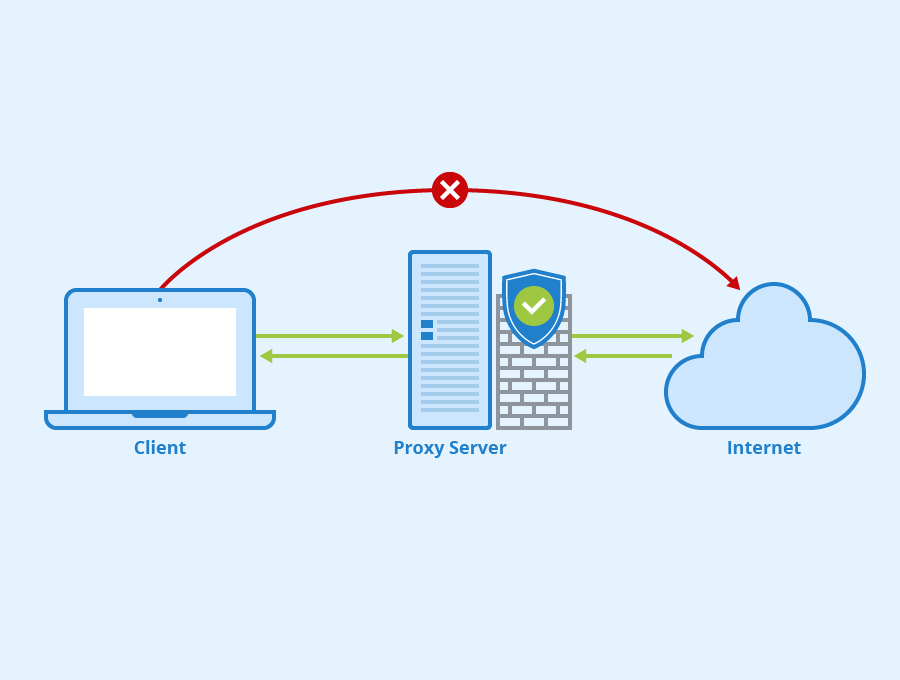

2- باستخدام سيرفر الـ Proxy

يشبه الـ Proxy server الـ VPN في بعض خصائصه فهو يقوم أيضا بإعطاء عنوان IP وهمي فهو خادم يعمل كجسر أو وسيط بين نقطتي اتصال على الإنترنت فعند اتصالك به سيخصص لك عنوان IP وهمي لأي دولة ولكن لن يقوم بتشفير البيانات الخاصة بالاتصال , من أهم الأدوات المستخدمة لهذه الخدمة هي أداة Proxychains يمكنك الاطلاع عليها من هنا

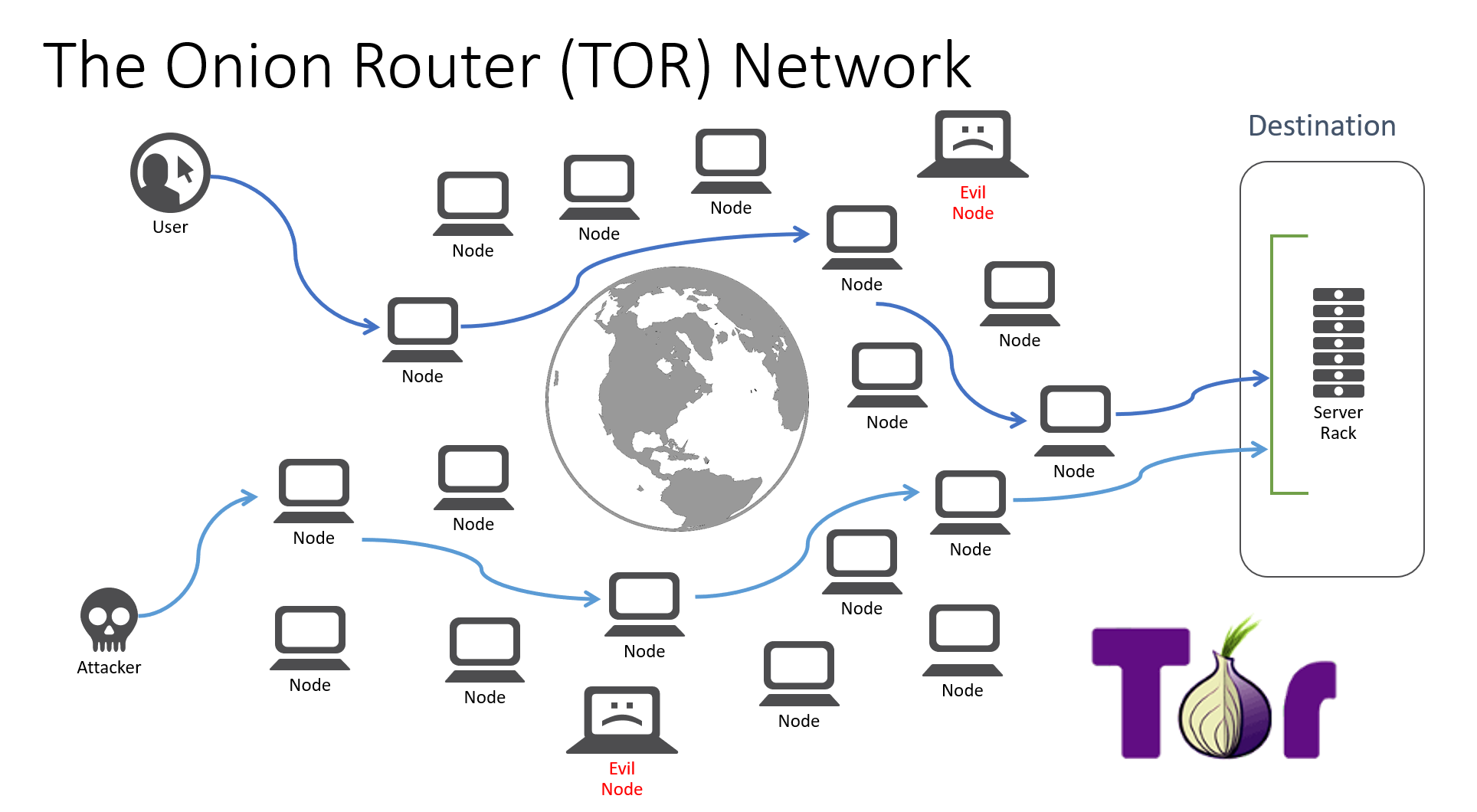

3- باستخدام شبكة Tor

شبكة Tor هي اختصار لـ The Onion Router هو برنامج مجاني ومفتوح المصدر لجعل جميع الـ Traffic الخاصة بك بشكل مجهول على الإنترنت حيث يوجه حركة مرور الإنترنت من خلال شبكة في جميع أنحاء العالم ، تتكون من أكثر من ستة آلاف مرحلة لإخفاء موقع المستخدم واستخداماته من أي شخص يقوم بمراقبة الشبكة أو عمل traffic analysis بحيث يجعل استخدام Tor من الصعب تتبع نشاط المستخدم على الإنترنت , يمكنك أن تستخدم متصفح Tor وتحميلة من هنا

4- قم بتغير عنوان الـ IP بنفسك باستخدام الـ Open source

كما وضحنا أن الاتصال عبر الإنترنت يكون بين ثلاث أطراف المستخدم والوسيط أو الـ ISP وإذا أراد المهاجم أن يخفي نفسه على الإنترنت يستخدم إحدى الطرق التي تحدثنا عنها مثل الـ VPN, Proxy, Tor network ولكن هل هذه الطرق هي أفضل وأمن طريقة على الإنترنت ؟ بالطبع لا فيمكن تتبع هذا الهاكر عن طريق الخدمة التي تقدم الحماية نفسها, فعلى سبيل المثال لو استخدمت VPN مجاني فأنت كل ما تفعله على الشبكة وكل بياناتك متاحة بالوقت والتاريخ عن طريق ملف الـ log والـ DNS الخاص بك فهناك مقولة تقول "عندما لا تدفع ثمن سلعة ما فاعلم أنك أنت السلعة"حتى الخدمات المدفوعة تستطيع أن تسرب بياناتك على الإنترنت فيستخدم الهاكرز نفس الخدمات التي تخفى الهوية ولكن الـ open source منها أو مفتوحة المصدر فدعنا نتعرف عليها.

1- باستخدام OpenVPN

تشمل نقاط القوة الرئيسية لـ OpenVPN قابلية التنقل عبر الأنظمة الأساسية فهي تعتبر cross-platform مفتوحة المصدر فلها القابلية والاستقرار الممتاز فيمكن لمستخدمي OpenVPN أن يطمئنوا إلى أن حركة المرور بين أجهزتهم وخادم VPN مشفرة، يستخدم OpenVPN نموذج أمان قويًا مصممًا للحماية من الهجمات المنتشرة والنشطة وتوفير هوية أمنية جديدة للمستخدم فيعتمد نموذج أمان OpenVPN على استخدام SSL/TLS لمصادقة الجلسة وبروتوكول IPSec ESP لنقل الـ Traffic عبر UDP, لهذا السبب ، كان OpenVPN حلاً شائعًا للاستخدام الشخصي والتجاري لمدة عشرين عامًا, يمكنك تحمليها واستخدامها من هنا

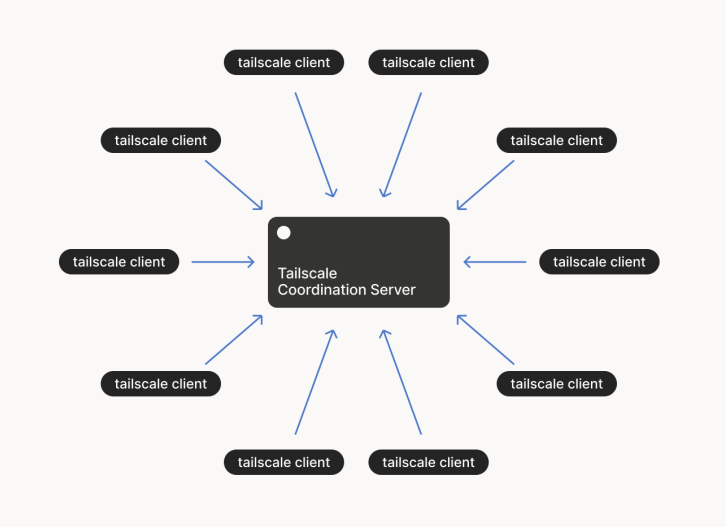

2- باستخدام Tailscale

خدمة الـ Tailscale هو بديل آمن لشبكة الـ VPN تتيح الوصول إلى الأجهزة والتطبيقات التي تمتلكها في أي مكان في العالم ، بأمان وبدون عناء. يتيح اتصالات مشفرة peer-to-peer باستخدام بروتوكول WireGuard مفتوح المصدر ، مما يعني أن الأجهزة الموجودة على شبكتك الخاصة فقط يمكنها الاتصال ببعضها البعض, يعد تشفير WireGuard P2P الأكثر أمانًا لأن المفاتيح الخاصة به لا تترك أثر أبدًا, نعرض عليك الآن بعد مميزات هذه الخدمة :

1- السرعة

يوفر Tailscale سرعات نقل عالية ولكنه لا يؤثر على اتصالك بالإنترنت كما تفعل شبكة VPN العادية, هذا لأنه ينشئ أنفاقًا آمنة بين الأجهزة ، بدلاً من توجيه حركة المرور الخاصة بك عبر خادم إضافي.

2- الأمان

يعمل Tailscale على ما يسمى بشبكة zero-trust الفكرة الأساسية لهذه الشبكة هي أنه حتى الشبكات الآمنة معرضة للتطفل والتجسس ، لذلك تفترض هذه الشبكة انعدام الثقة بأن جميع الاتصالات لا يمكن الوثوق بها, ونتيجة لذلك ، فإن كل اتصال محمي بواسطة تشفير P2P بحيث تكون محميًا حتى أثناء وصولك إلى جهاز متصل من آخر ,نظرًا لأن Tailscale مبني على إطار عمل Wireguard ، فإنه يوفر أمانًا رائعًا مع زمن انتقال منخفض عند الاتصال بجهاز آخر.

3-التورنت, Torrenting

لن يخفي Tailscale عنوان IP الخاص بك لأنه غير مصمم لذلك ومع ذلك ، فإنه ينشئ شبكة P2P بين أجهزتك ، بحيث يمكنك تقنيًا نقل الملفات بشكل أسرع. بالنظر إلى هذا ، قد لا يساعد في التورنت نفسه ولكنه سيساعدك على مشاركة الملفات التي تم تنزيلها بين الأجهزة المتصلة.

5- استخدم الـ Virtual machine

الـ Virtual Machine (VM) هو نظام يسمح باستضافة الأنظمة بدلاً من الكمبيوتر الفعلي لتشغيل البرامج ونشر التطبيقات ، فعلى سبيل المثال ، يمكنك تشغيل جهاز ظاهري MacOS افتراضي على جهاز كمبيوتر شخصي آخر , يتيح لك نظام الـ VM استخدام أكثر من نظام في وقت واحد فتستطيع أن تستخدم نظام Linux , MacOS على Windows فعند استخدامك لهذه الأنظمة الوهمية فهي تعطى عنوان Mac مختلف وبيانات أخرى مختلفة مثلا النظام المستخدم وهذا ما يجعله حلا مثاليا للـ cybercriminals لممارسة نشاطاتهم على الإنترنت بصفة وهمية فهي طبقه حماية أخرى يستخدمها مع باقي الخدمات .

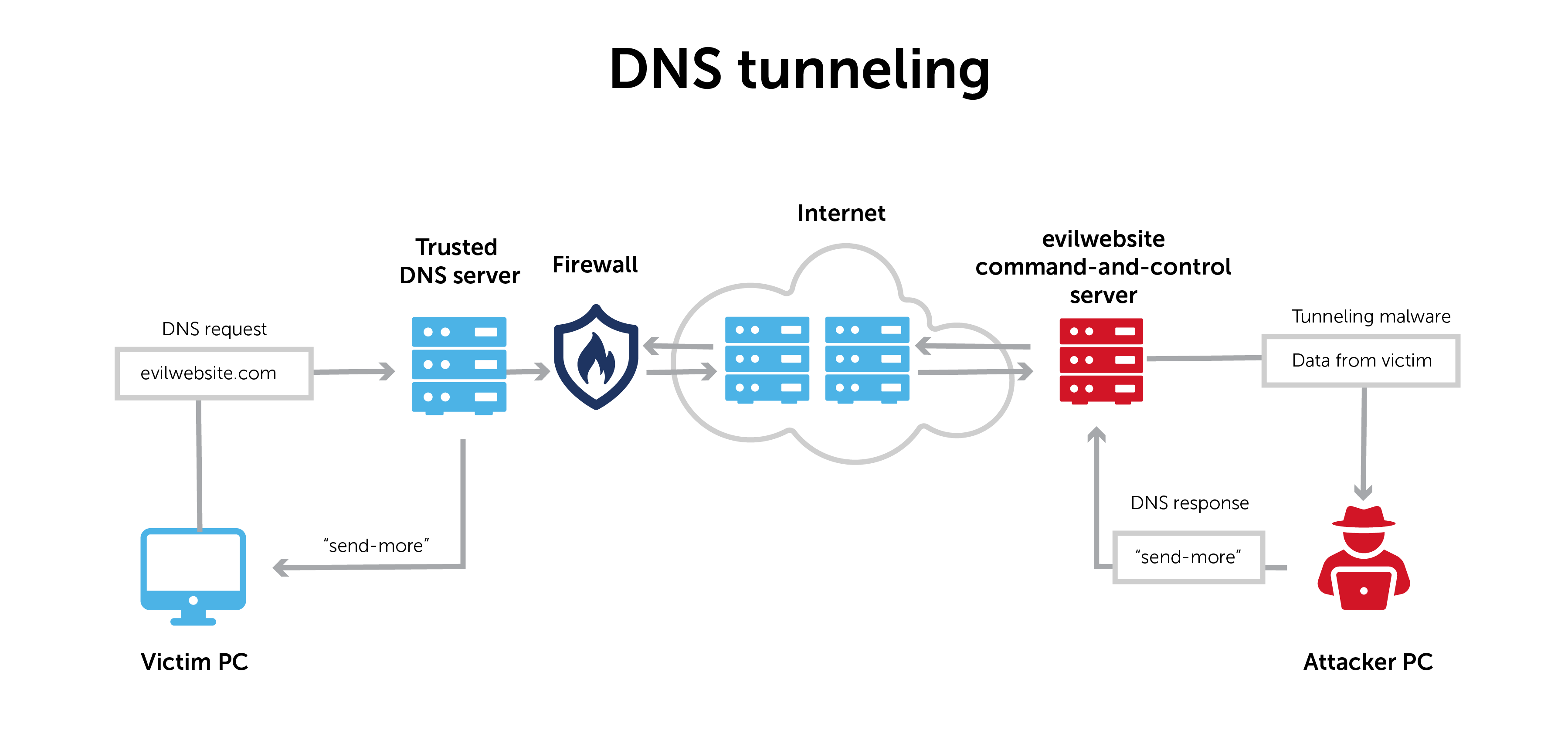

6- استخدم DNS tunneling

الـ DNS ، هو البروتوكول الذي يترجم عناوين URL السهلة القرائه للإنسان فعلى سبيل المثال لا يستطيع الإنسان أن يحفظ هذه العنوان 204.79.197.220 ولكن من السهل عليه حفظ bing.com, يعرف الـ cybercriminals أن DNS مستخدم وموثوق به على نطاق واسع ، نظرًا لأن DNS غير مخصص لنقل البيانات ، فإن العديد من المؤسسات لا تراقب حركة مرور DNS الخاصة بها بحثًا عن أي نشاط ضار, نتيجة لذلك ، يمكن أن يكون عدد من أنواع الهجمات المستندة إلى DNS فعالة إذا تم إطلاقها ضد شبكات الشركة, تعد DNS tunneling إحدى هذه الهجمات.

يصيب المهاجم جهاز كمبيوتر داخل الشبكة المراد استخدامها ، غالبًا ما يكون خلف جدار حماية الشركة نظرًا لأن الـ Firewalls يسمح دائمًا لطلبات DNS بالانتقال والخروج منه ، يُسمح للكمبيوتر المصاب بإرسال طلبات إلى DNS resolver هذا الخادم يقوم بترحيل طلبات وعناوين IP إلى جذر وخوادم بصلاحيات الروت, وبالتالي يقوم الهاكر بتثبيت Malware لإعادة اتصاله بشكل دائم على هذا الخادم, الآن تم إنشاء اتصال بين الضحية والمهاجم من خلال سيرفر الـ DNS. يمكن استخدام هذا النفق لسحب البيانات أو لأغراض ضارة أخرى ,نظرًا لعدم وجود اتصال مباشر بين المهاجم والضحية ، يصبح تتبع جهاز الكمبيوتر الخاص بالمهاجم أكثر صعوبة من أشهر هذه الأدوات لعمل DNS tunneling هي dnscat2 يمكنك استخدامها وتحميلها من هنا

7- اتصل بشبكة wifi مفتوحة

بالتأكيد لن يستخدم الهاكر شبكة منزله الداخلية لأنه يدرك أنه مهما فعل من حماية وتأمين للشبكة فليس من الحكمة أن يستخدم شبكته بسبب اطلاع مزود الخدمة الـ ISP على سجل نشاطاته, فيقوم باختيار مكان مناسب وشبكه مفتوحة ويقوم بعمل نشاطه بدون تتبع, فحتى لو أخطئ في طريقه تخفيه سيوصلهم ذلك إلى المكان الذي قام به بعمل هذه العملية بدون أي أثر له.

هذه هي الطرق الكاملة التي يستخدمها الـ cybercriminals فلا بد أن تعرفها وتدرسها جيدا لكي تحمي شبكتك ووطنك من هذه اللصوص فلا بد أن تعلم عدوك جيدا كيف يفكر ؟ لكي تقوم بردعة :)

وإلى لقاء آخر في مقالات قادمة والسلام ختام .....

EraDev

EraDev Ghoster-X

Ghoster-X