تجميع الأدلة مفتوحة المصدر OSINT هو طريقك لامتلاك الإنترنت - الجزء الثانى

وكما وعدناكم بتكملة الجزء الثانى من "تجميع الأدلة مفتوحة المصدر OSINT هو طريقك لامتلاك الإنترنت - الجزء الأول" نرجوا من جميع القراء ربط الأحزمة سنصحبكم للأقلاع فى جولة شيقة لتطبيق عملى لأستخدام ادوات OSINT لتجميع الأدلة مفتوحة المصدر......

ما فائدة ادوات OSINT ؟

ربما يكون التحدى الأكبر لمستخدمين تقنية OSINT هى الكم الهائل من البيانات التى ستتاح لك وكيفية ادراة هذة البيانات مع التزايد يوما بعد يوم وتقضية الوقت والجهد فى فلترة هذة النتائح,نظرًا لأن البشر لا يمكنهم إدارة الكثير من المعلومات ، يجب على المؤسسات جمع البيانات وتحليلها وهنا يأتى دور الأدوات مفتوحة المصدر فبأستخدام الذكاء الأصطناعى والمعلومات المتاحة تمكن مستخدمى هذة التقنية تسهيل تحليل هذة البيانات وتحقيق اقصى استفادة للمساعدة فى اعطاء مخطط بيانى بشكل أكثر وضوحًا.

التقنيات التى تتبعها OSINT ؟

نستطيع ان نقسم التقنيات التى تتبعها تقنيات الـ OSINT الى فئتين بشكل اساسى :

1- الـ Passive OSINT او التجميع السلبى

يتمثل هذا النوع فى تجميع البيانات على شبكة الأنترنت كاملة ويهدف ممارسين هذة الطريقة الى جمع البيانات المتاحة بشكل غير مرئى فعلى سبيل المثال قد تتضمن المعلومات التي يتم جمعها بشكل سلبي المقالات الرئيسية على مصدر إخباري عالمي عبر الإنترنت، أو المنشورات الشائعة لمستخدم الوسائط الاجتماعية العامة,ايضا بأستخدام الذكاء الأصطناعى والـ Machine learning يستطيع ادارة هذة البيانات تحديد أولوياتها، بالإضافة إلى استبعاد بعض نقاط البيانات بناءً على القواعد التي تحددها المنظمة.

2- الـ Active OSINT او التجميع النشط

يستخدم هذا النوع مجموعة متنوعة من تقنيات التحقيق لتحديد معلومات وهدف معين, يمكن استخدام جمع البيانات النشطة بشكل مخصص لتكملة ملفات تعريف التهديدات الإلكترونية التي تم تحديدها بواسطة أدوات البيانات السلبية أو لدعم تحقيق معين بطريقة أخرى , يحتاج الباحثون إلى بيانات أساسية ، مثل رسائل البريد الإلكتروني وأسماء المستخدمين ، للوصول أولاً إلى المواقع التي تحتوي على بيانات هامة, قد تكون المعلومات أقل وضوحًا للمستخدم العادي عبر الإنترنت. على الرغم من أنك لا تزال تحصل على معلومات عامة ، فربما تم حجب هذه التفاصيل أو وضعها في الأرشيف, هذا يجعل المعلومات أكثر صعوبة قليلاً في العثور عليها.

أدوات OSINT

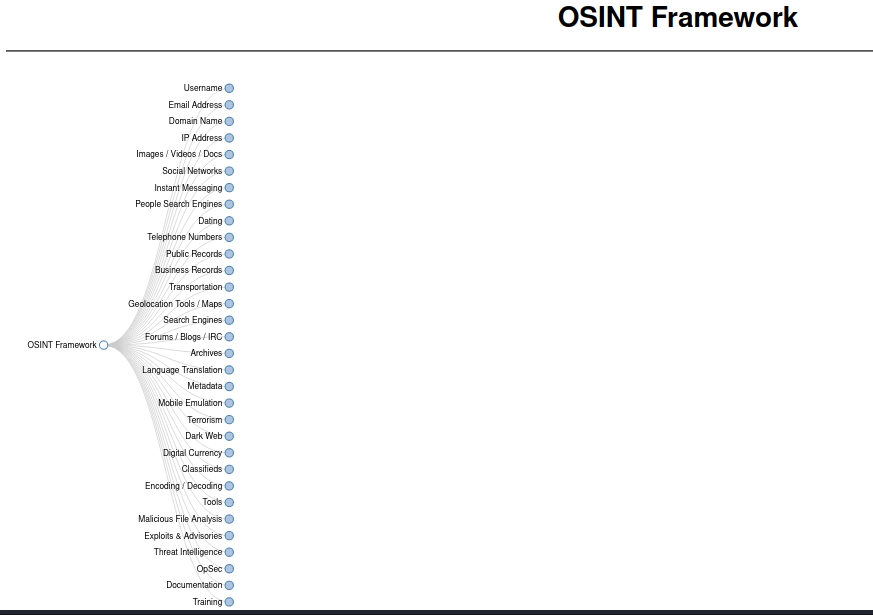

1- الـ OSINT Framework

كما وضحنا ان هناك قدرًا هائلاً من المعلومات المتاحة للجمهور والتي يمكن الاستفادة منها من قبل متخصصي الأمن السيبراني ولكن الحجم الهائل لبيانات OSINT المنتشرة عبر العديد من المصادر المختلفة تعد من اكبر التحديات التى تجعل من الصعب على فرق الأمن استخراج نقاط البيانات الرئيسية, لذلك يقدم OSINT Framework مجموعة متكالمة من المواقع والموارد التى تستطيع ان تستخدمها لجلب معلومات مثل البريد الألكترونى وعنوانين الـ IP ومواقع التواصل الأجتماعى وغيرها من البيانات الهامة

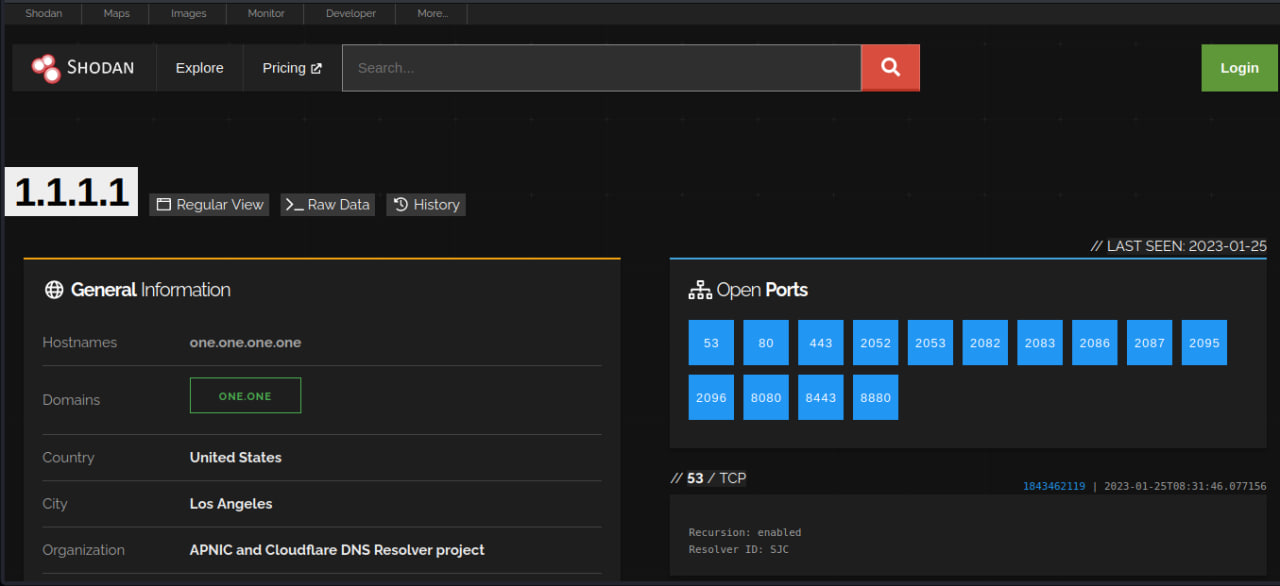

2- محرك البحث SHODAN

هو محرك بحث للأجهزة المتصلة بالإنترنت إنه يختلف عن محركات البحث مثل Google و Bing لأن Google و Bing رائعان في العثور على مواقع الويب ولكن Shodan يساعد في العثور على أشياء مختلفة مثل الإصدارات الشائعة من Microsoft IIS، واجهزة الراوتر والسيرفرات وحتى عنوانين الـ IP ، وعدد المواقع المصابة بـ CVEs الجديدة ، وأي البلدان أصبحت أكثر انتشارا ، وشهادات SSL لمواقع الويب وما إلى ذلك.

على سبيل المثال يمكن البحث عن 1.1.1.1 لنعرف الخدمة المستضيفة لهذا الـ IP وما هى الـ ports المفتوحة على النظام والمنظمة المالكة وما الى ذلك ..

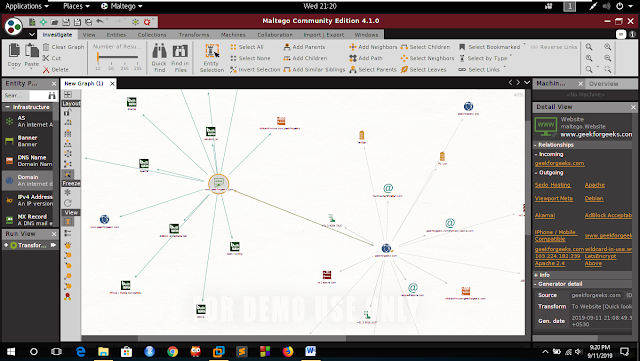

3- اداة Maltego

لعلك قد سمعت بأداة Maltego فهى اداة ممتازة لتحليل البيانات واعطاء نموذج بيانى به اهم البيانات التى تبحث عنها, الأداة قادرة على مراقبة وتخطيط الروابط بين الأنظمة لتسهيل مراقبة المعلومات والبرامج الضارة على الأنظمة

4- محرك بحث Wayback Machineتعلم فن استخراج المعلومات بأستخدام محرك بحث Shodan- الجزء الأول

من الصعب ان تقول لأحد لو قمت بمسح موقعك كاملا على الأنترنت او عملت له نسخة بتصميم جديد "سأستطيع ان اجلب لك الصفحة المحذوفة", قد يقول لك هذا جنون ولا يمكن ذلك ولكن بأستخدام Wayback Machine تستطيع ان تفعل ذلك, يعتمد هذا الموقع على ارشفة جميع المواقع على الأنترنت بحيث اذا اردت مرة اخرى ان تجلب معلومات عن صفحة او اصدار محذوف ما عليك الا ان تدخل رابط الموقع والحصول على ما تريد بتسلسل زمنى من تاريخ ان شاء الموقع.

5- اداة recon-ng

تشبة الى حد كبير واجهتة Metasploitable، تسطيع هذة الأداة معرفة تحديد موقع الملفات الحساسة مثل robots.txt، وتحديد المجالات الفرعية المخفية، والبحث عن أخطاء SQL ، والحصول على المعلومات حول نظام إدارة المحتوى الخاص بشركة ما أو WHOIS.

والى هنا نكون قد انتهينا من الجزء الثانى والأخير من " تجميع الأدلة مفتوحة المصدر OSINT هو طريقك لامتلاك الإنترنت"

ونختم بقول الأمام علي بن أبي طالب :

دَواؤُكَ فيكَ وَما تُبصِرُ

وَدَاؤُكَ مِنكَ وَما تَشعُرُ

وَتَـحْـسَبُ أَنَّـكَ جِـرْمٌ صَـغِـيرٌ

وَفيكَ اِنطَوى العالَمُ الأَكبَرُ

ولنا لقاء اخر بأذن الله والسلام ختام :)

References:

https://www.crowdstrike.com/cybersecurity-101/osint-open-source-intelligence/

https://osintframework.com/

https://seon.io/resources/the-best-tools-for-osint/#h-recon-ng-an-open-source-osint-framework

https://ntrepidcorp.com/managed-attribution/defining-active-vs-passive-osint/

EraDev

EraDev Ghoster-X

Ghoster-X