التعرف على تحديات الـ Malware analysis في موقع CyberDefenders

إذا كنت جديد في عالم ال CTF للـ Malware analysis, ستتعرف على كيفية حل ال Challenges التي يقدمها موقع CyberDefense

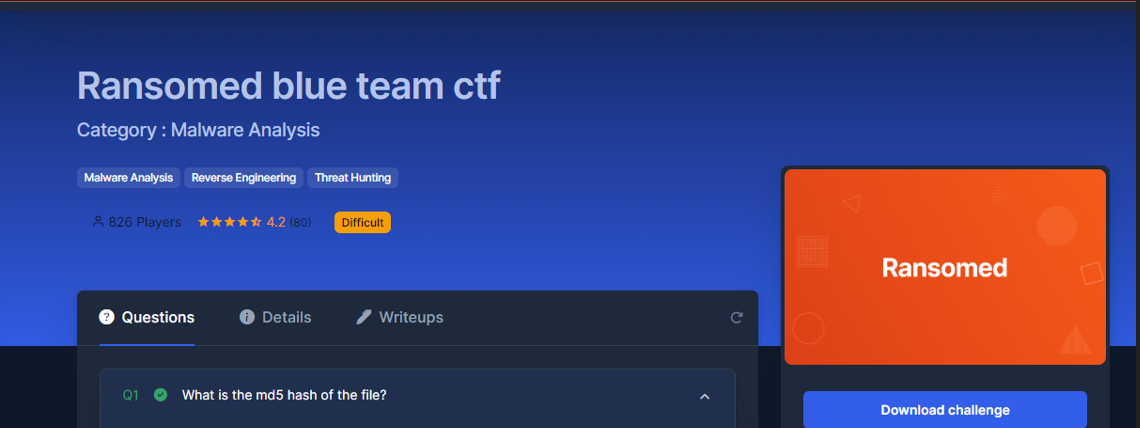

سنأخذ على سبيل المثال تحدي Ransomed blue team والذي يدل أسمه على انه من فئة #فيروس_الفدية.

تعتبر هذه المقالة هيا تطبيق على المعلومات التي عرفناها في الكنز الدفين و كل ما تريد معرفته عن ال Packing

في البداية يجب أن يكون لديكVirtual Machine نظام تشغيل ويندوز وبها هذه الأدوات:

- PE studio

- Detect It Easy

- IDA

- X32dbg

والان, يوجد لدينا العديد من الأسئلة التي يطرحها CyberDefense على هذا ال Challenge (لتحميل ال Sample) سنجيب على بعض هذه الأسئلة:

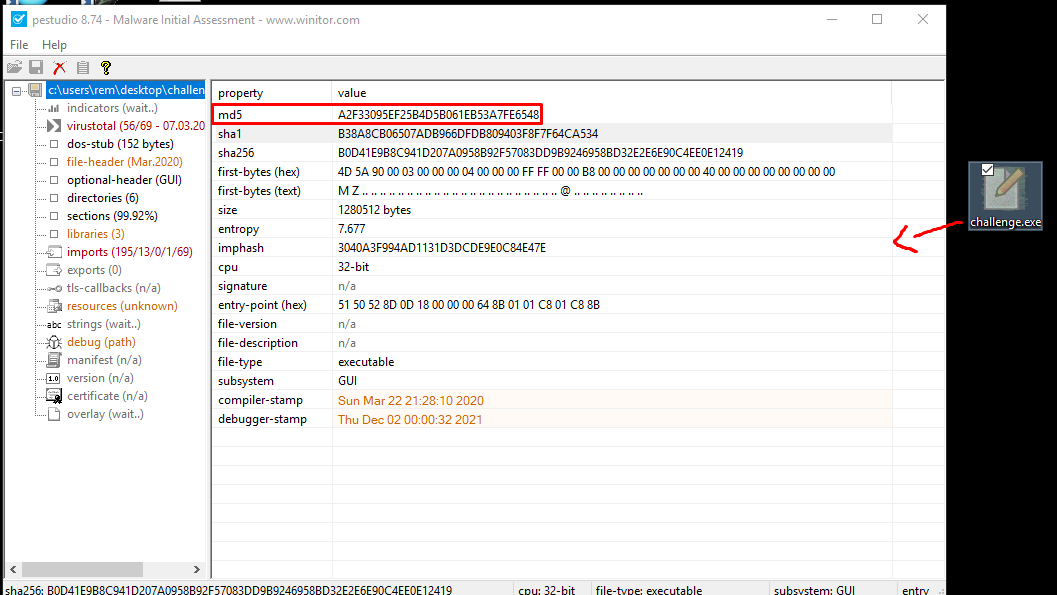

1. What is the md5 hash of the file?

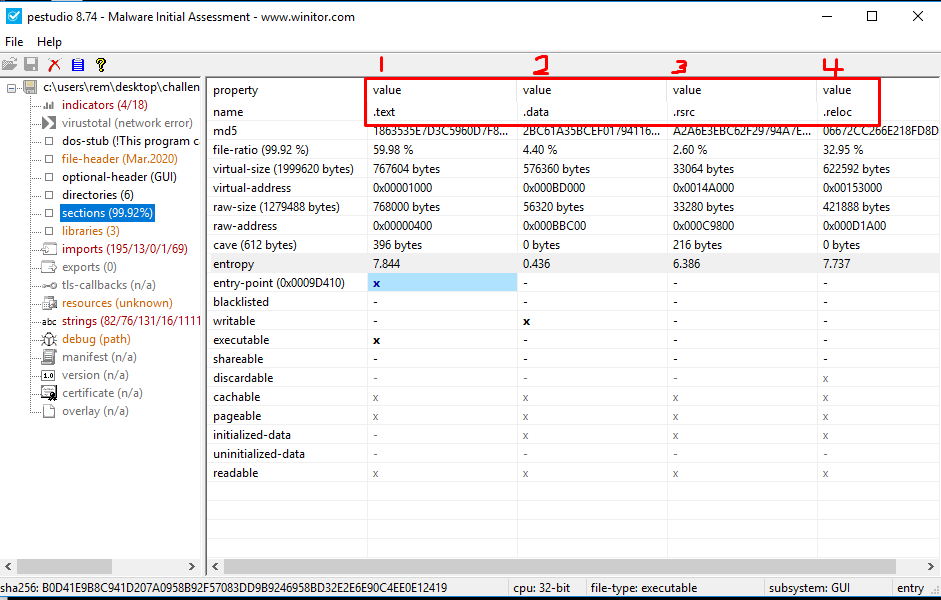

سؤال بسيط وسهل: سندرج الملف الخبيث الى PE studio, وسنجد معظم أنواع الهاشات ومنها MD5

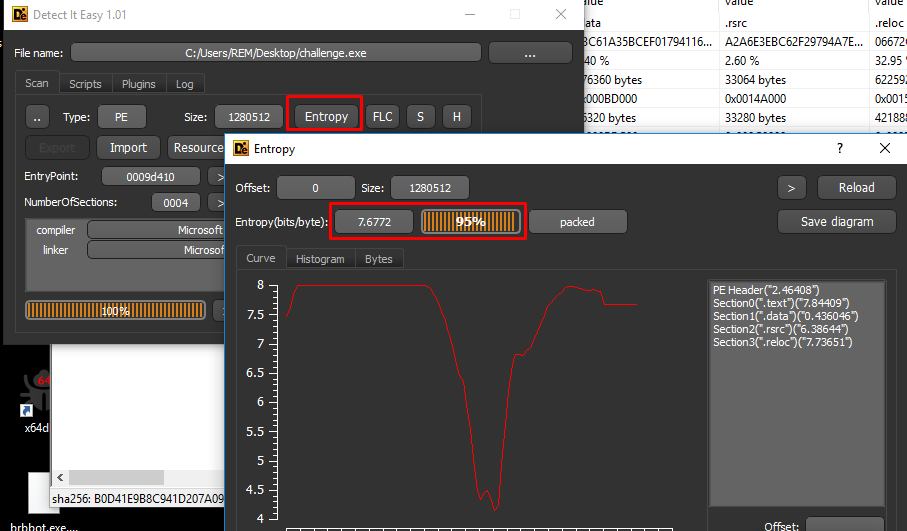

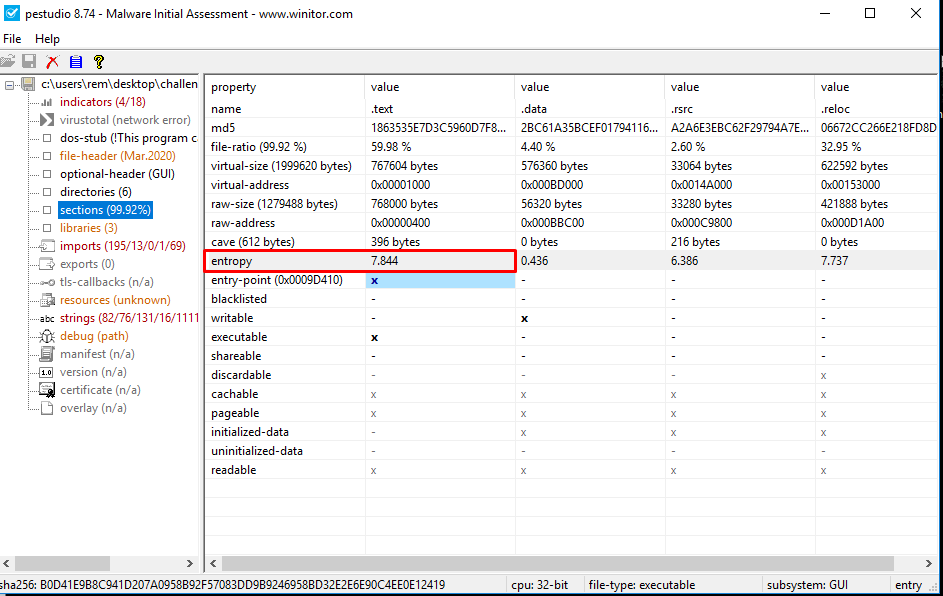

2. What is the value of entropy?

والمقصود هنا هو إيجاد نسبة ال entropy لمعرفه أن الملفPacked أم لا.

(غير متذكر لهذا الجزء؟ لا تقلق! يمكنك استرجاع المعلومات عن ال Packing من هنا)

سنذهب الى Detect It Easy وندرج الملف الخبيث فيه ونضغط على Entropy وسنجد أن النسبة هيا 95%

3. What is the number of sections?

وهذا سؤال بسيط أيضا، سنذهب الى PE Studio ونذهب الى قسم Sections وسنجد أن عددهم أربعه:

.text .data .rsrc .reloc

وفي السؤال الاخر يطلب ال entropy of the .text section، سنجدها في الأسفل كما موضح في الصورة ادناه:

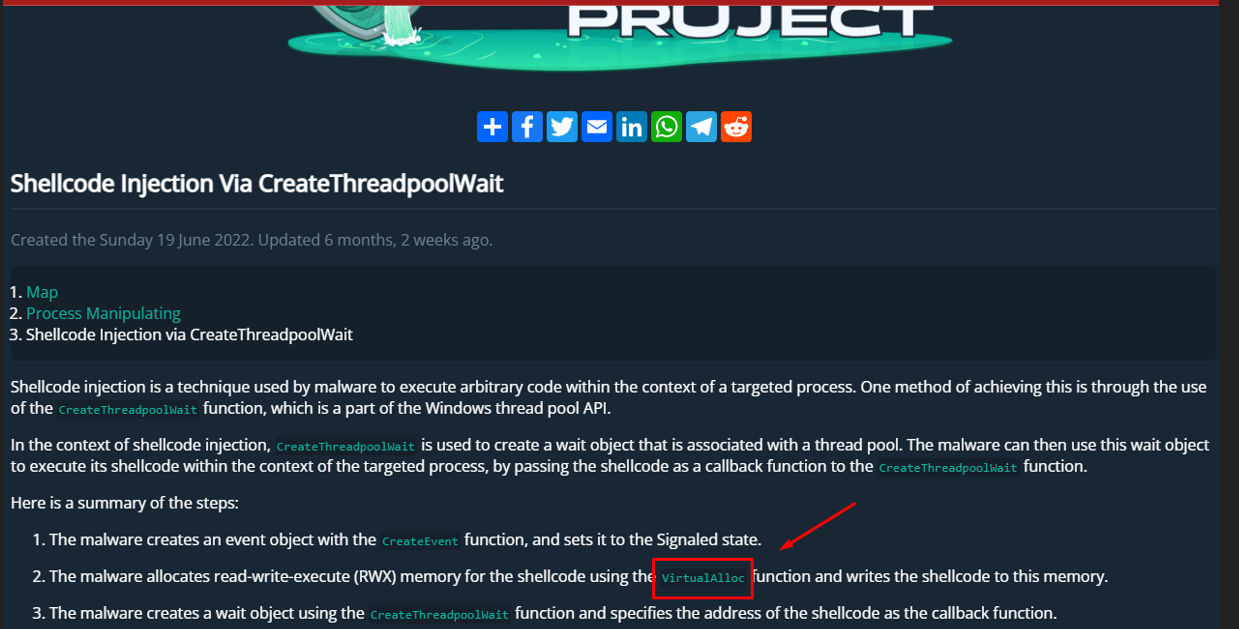

4. What is the API that used malware-allocated memory to write shellcode?

ما سنفعله هنا هو استخدام Google! لأن معرفة ال API تأتي عن طريق البحث وتراكم الخبرات مع الوقت.

وعند البحث سنجد....

تبين لنا أن VirtualAlloc هو المسؤول عن الكتابة في ال shellcode

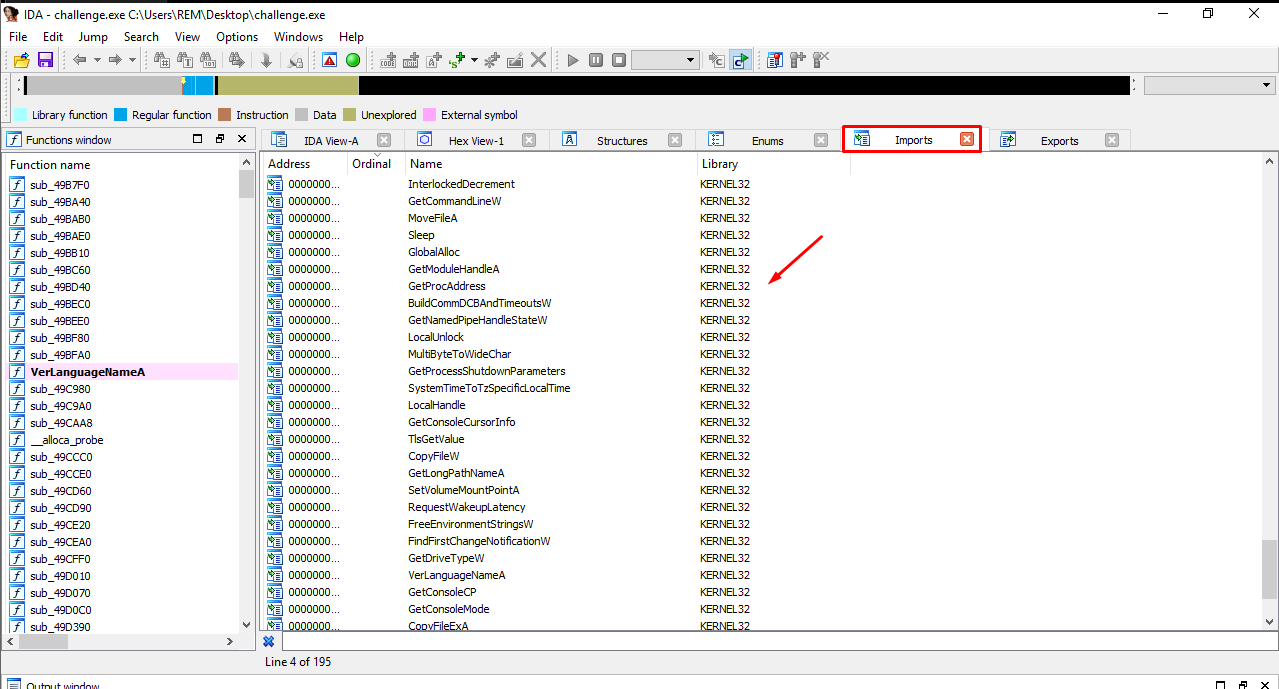

5. هناك سؤال اخر، حيث يريد منا ذكر عدد الAPI الموجودة في مكتبة Kernal32

من الممكن هنا أن نستخدم برنامج IDA ونستفيد بخاصية عرض ال API ال Imported

سنجد في الأسفل عدد جميع ال API الموجودة في الملف الخبيث، سنثني منهم أي API من أي مكتبه غير ال Kernal32

كان غرض المقاله هو التعرف على الـ CTF وطريقه الاسئله التي بها, هناك المزيد من الأسئله في هذا التحدي ... سأتركها لكم!

EraDev

EraDev Ghoster-X

Ghoster-X