جولة في التشفير الغير متماثل (Asymmetric Encryption)

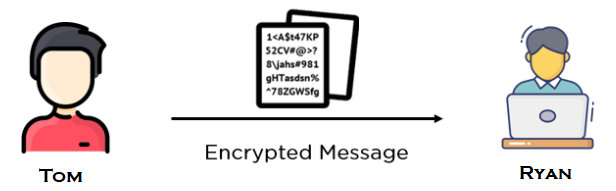

لنعرض هذا المثال لكي نتعرف على التشفير ال Asymmetric

توم صحفي يحتاج إلى التواصل مع ماري عبر الرسائل بعيدة المدى. إذا كنت قد قرأت مقالة التشفير المتماثل، فأنت تعلم بالفعل أن هناك مفتاحًا واحدًا لكل من تشفير وفك تشفير البيانات في مثل هذا النظام. يجب الحفاظ على سرية هذا المفتاح ويجب أن يكون ملكًا لمرسل الرسائل ومتلقيها فقط. بسبب الطبيعة الحرجة للمعلومات، يستخدم توم التشفير symmetric أثناء إرسال رسائله لمنعها من الوقوع في الأيدي الخطأ.

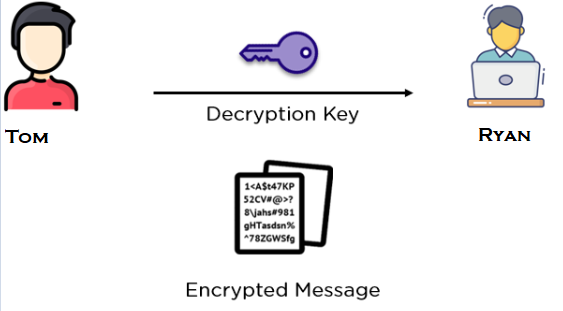

ومع ذلك، يأتي الجزء الصعب عندما يحتاج Ryan إلى تلقي مفتاح فك التشفير للبيانات المشفرة.

تواجه مشكلة حرجة هنا عندما يتعلق الأمر بتبادل المفاتيح. لا تشكل الرسائل المشفرة أثناء النقل خطرًا على المرسل أو المتلقي لأن الأشخاص غير المصرح لهم لا يمكنهم قراءة المحتويات. لكن مفتاح فك التشفير، من ناحية أخرى، إذا تم اعتراضه، يكشف كل المعلومات التي يتراسلها توم وريان.

هذه هي المعضلة في التشفير symmetric والتي تم إصلاحها في التشفير Asymmetric

التشفير الـ Asymmetric

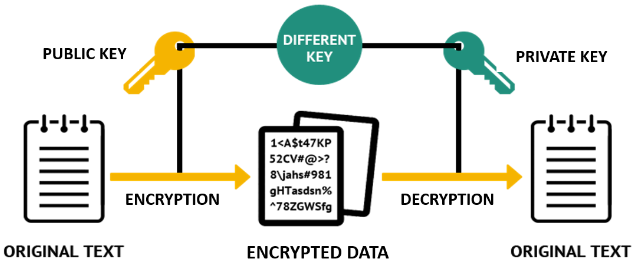

يقوم التشفير Asymmetric بتشفير وفك تشفير البيانات باستخدام مفتاحي تشفير منفصلين ومتصلين رياضيًا. تُعرف هذه المفاتيح باسم «Public Key» و Private Key». يطلق عليهم معًا اسم «Public and Private Key Pair».

الPublic Key يستخدم للتشفير وال Private Key، لفك التشفير. كما هو موضح ضمنيًا في الاسم، يُقصد بال Private Key أن يكون خاصًا بحيث يمكن للمستلم الموثق فقط فك تشفير الرسالة.

كيف يتم تكوين Public and Private Key Pair؟

يتم إنشاء Public Key و Private Key بشكل عشوائي باستخدام خوارزمية بينهما علاقة رياضية مع بعضها البعض. يجب أن يكون المفتاح أطول في الطول (128 بت، 256 بت) لجعله أقوى وجعل من المستحيل معرفته حتى لو كان المفتاح الآخر المقترن معروفًا. يزداد عدد المفاتيح المحتملة بشكل متناسب مع طول المفتاح، وبالتالي يصبح معرفته أكثر صعوبة.

النوعين الرئيسيين من خوارزميات التشفير ال Asymmetric :

RSA Asymmetric Encryption Algorithm:

RSA (Rivest–Shamir–Adleman)، هي خوارزمية التشفيرال Asymmetric الأكثر استخدامًا على نطاق واسع. تكمن فعاليتها في طريقة «العوامل الأولية» التي تعتمد عليها. في الأساس، تتضمن هذه الطريقة عددين أوليين عشوائيين ضخمين، ويتم ضرب هذه الأعداد لإنشاء عدد عملاق آخر. اللغز هنا هو تحديد الأعداد الأولية الأصلية من هذا العدد المضروب ذو الحجم العملاق.

اتضح أن هذا اللغز مستحيل تقريبًا - إذا استخدم طول المفتاح الصحيح الذي تم إنشاؤه مع ما يكفي من entropy - لأجهزة الكمبيوتر الفائقة اليوم، ناهيك عن البشر. في عام 2010، أجرت مجموعة من الباحثين أبحاثًا، واستغرق الأمر منهم أكثر من 1500 عام من وقت الحوسبة (موزعة عبر مئات أجهزة الكمبيوتر) لكسر مفتاح البت RSA-768 - وهو أقل بكثير من مفتاح RSA القياسي 2048 بت المستخدم اليوم.

مميزات RSA Algorithms:

- ميزة كبيرة تقدمها RSA هي قابلية التوسع. يأتي بأطوال مفتاح تشفير مختلفة مثل (768,1024,2048,4096,...)bit لذلك، حتى لو نجحت المفاتيح ذات عدد قليل من ال Bits في الbrute-forced, يمكنك استخدام تشفير بحجم مختلف أعلى وأكثر صعوبة على ال brute-force.

- تعتمد RSA على نهج رياضي بسيط، ولهذا السبب يصبح تنفيذها في public key infrastructure (PKI) (PKI) واضحًا. هذه القدرة على التكيف مع PKI وأمانه جعلت RSA خوارزمية التشفير غير المتماثلة الأكثر استخدامًا اليوم. يتم استخدام RSA على نطاق واسع في العديد من التطبيقات، بما في ذلك شهادات SSL/TLS والعملات المشفرة وتشفير البريد الإلكتروني.

:ECC Asymmetric Encryption Algorithm

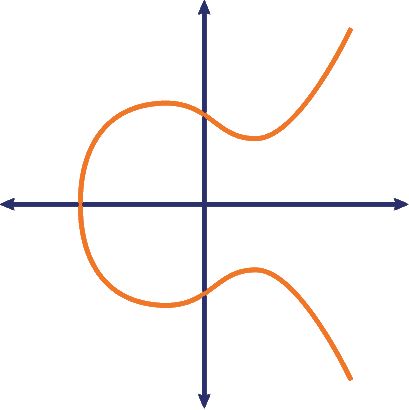

في عام 1985، اقترح عالمان رياضيان يدعى نيل كوبليتز وفيكتور ميلر استخدام الelliptic curves في التشفير. بعد ما يقرب من عقدين من الزمن، تحولت فكرتهم إلى حقيقة عندما دخلت خوارزمية ECC (Elliptic Curve Cryptography) حيز الاستخدام في 2004-05.

في عملية تشفير ECC، يمثل elliptic curves مجموعة النقاط التي تحقق المعادلة الرياضية (y2 = x3 + ax + b).

مثل RSA، تعمل ECC أيضًا على مبدأ اللارجعة. بكلمات أبسط، من السهل حسابها في اتجاه واحد ولكن من الصعب عكسها بشكل يقرب للمستحيل والوصول إلى النقطة الأصلية. في ECC، يتم ضرب عدد يرمز إلى نقطة على المنحنى بعدد آخر ويعطي نقطة أخرى على المنحنى. الآن، لكسر هذا اللغز، يجب عليك معرفة النقطة الجديدة على المنحنى. تم بناء رياضيات ECC بطريقة تكاد تكون مستحيلة لمعرفة النقطة الجديدة، حتى لو كنت تعرف النقطة الأصلية.

مميزات ECC Algorithm:

- مقارنة بـ RSA، توفر ECC أمانًا أكبر (مقابل الأساليب الحالية لcracking) لأنها معقدة للغاية. يوفر مستوى مماثلاً من الحماية مثل RSA، لكنه يستخدم مفاتيح أقصر بكثير. نتيجة لذلك، سيستغرق تطبيق ECC بمفاتيح ذات أطوال أكبر وقتًا أطول بكثير للكشف باستخدام هجمات الbrute forc.

- ميزة أخرى للمفاتيح الأقصر في ECC هي الأداء الأسرع. تتطلب المفاتيح الأقصر قدرًا أقل من حمل الشبكات وقوة الحوسبة، وقد تبين أن ذلك رائع للأجهزة ذات قدرات التخزين والمعالجة المحدودة. عندما يتم استخدام ECC في شهادات SSL/TLS، فإنه يقلل من الوقت الذي يستغرقه أداء مصافحات SSL/TLS بشكل كبير ويساعدك على تحميل موقع الويب بشكل أسرع. تستخدم خوارزمية التشفير ECC لتطبيقات التشفير، لتطبيق ال digital signatures، في الpseudo-random generators, ، إلخ.

- ومع ذلك، فإن التحدي في استخدام ECC هو أن العديد من برامج الخادم ولوحات التحكم لم تضيف بعد دعمًا لشهادات ECC SSL/TLS. نأمل أن يتغير هذا في المستقبل، لكن هذا يعني أن RSA ستستمر في كونها خوارزمية التشفير غير المتماثلة الأكثر استخدامًا في هذه الأثناء.

استخدام التشفير الرئيسي Asymmetric :

وجد التشفير غير المتماثل للمفتاح استخدامًا في العديد من مجالات ا authentication بفضل عملية التحقق الشامل من الهوية. وفيما يلي بعض التطبيقات: (Digital signatures و TLS/SSL handshake و Crypto-currency و Key sharing)

وبهذا نكون انهينا جولتنا في التشفير والطرق الخاصة به لكون قادرين على نقل البيانات بشكل آمن والى لقاء فى مقالات اخرى.

EraDev

EraDev Ghoster-X

Ghoster-X