اختراق 3CX مكن المهاجمين من الوصول لعدة شهور الى شركات الـ Cryptocurrency

مقدمة

أصبحت هجمات supply-chain، التي يقوم فيها المتسللون بإفساد التطبيقات المستخدمة على نطاق واسع ووضع الأكواد الضارة الخاصة بهم داخل الملايين من الأجهزة يعد ذلك من النتائج الكارثية داخل المؤسسات, ولكن يبدو أن أحدث هجوم supply-chain هو ما حدث مؤخرا الى منصة 3CX, حيث قام المتسللون الذين يبدو أنهم يعملون نيابة عن حكومة كوريا الشمالية بإخفاء الأكواد الضارة الخاصة بهم في برنامج التثبيت لتطبيق VoIP المعروف باسم 3CX ، وكان هدفهم اختراق عدد قليل من شركات العملات المشفرة.

ما هو 3CX ؟

توفر 3CX خدمات VoIP من قبل أكثر من 600000 شركة في جميع أنحاء العالم، بما في ذلك العلامات التجارية الكبرى مثل McDonald's و Coca-Cola و BMW. لذلك أثار الاختراق مخاوف من تأثر مجموعة واسعة من الشركات، خاصة وأن شركات مكافحة الفيروسات اكتشفت موجة من الإصابات الخبيثة التي حدثت من خلال تطبيقات سطح المكتب 3CX المشروعة الأسبوع الماضي.

ما الذى حدث ؟

تم استدعاء شركة Mandiant للأمن السيبراني المملوكة لشركة Google للتحقيق في هجوم supply-chain الذي أصاب مزود حلول اتصالات الأعمال 3CX ، حيث تشير الأدلة إلى أن المهاجمين تمكنوا من الوصول إلى أنظمة الشركة لعدة أشهر قبل اكتشاف الاختراق.

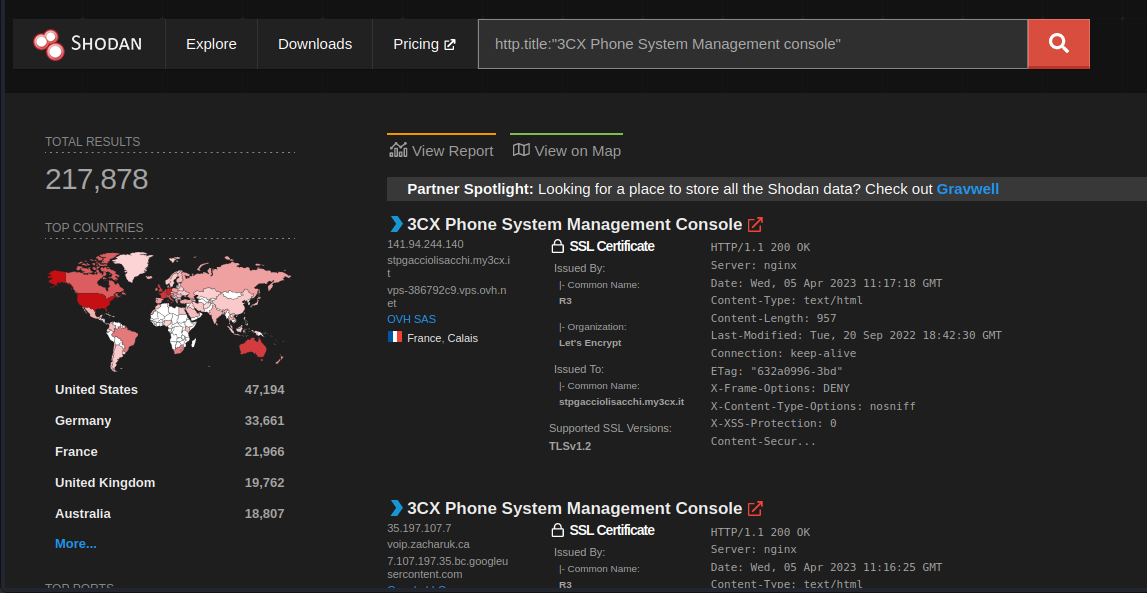

وفقًا لمحرك البحث Shodan هناك أكثر من 218.000 نظام إدارة هاتف 3CX داخل الإنترنت. وقامت شركة Huntress باكتشاف أكثر من 2700 حالة من 3CXDesktopApp الخبيثة.

ظهر الحادث في 22 مارس ، بعد أن بدأت منتجات العديد من شركات الأمن السيبراني الكبرى في الإبلاغ عن 3CXDesktopApp لتصرفات ضارة بداخلة, وكشف تحقيق عن أن المتسللين من المحتمل أن يكونوا في كوريا الشمالية ويطلق عليها Lazarus، وقد قاموا باختراق إصدارات Windows و Mac من التطبيق ، مما أدى إلى اصابة العديد من عملاء 3CX ببرمجية Trojan او حصان طروادة بسبب تنزيل التطبيق.

يبدو أن البرامج الضارة التي أرسلها المهاجمون مصممة لجمع البيانات من الأنظمة المخترقة ، بما في ذلك بيانات المتصفح من الملفات الى كلمات المرور.

بينما ادعت 3CX في البداية أن تطبيق Windows فقط هو الذي تأثر ، فقد أكدت الآن أن إصدار Mac من التطبيق قد تأثر أيضًا. نصحت الشركة العملاء بإلغاء تثبيت تطبيق Electron لنظامي التشغيل Mac و Windows واستخدام إصدار تطبيق الويب (PWA) حتى يتم تطوير تطبيق نظيف.

ما هى الأصدارات التى اصيبت ؟

تتضمن أرقام الإصدارات 18.12.407 و 18.12.416 لنظام التشغيل Windows و 18.11.1213 و 18.12.402 و 18.12.407 و 18.12.416 لنظام التشغيل macOS, وتم نشرها بـ CVE جديد للمشكلة برقم CVE-2023-29059.

كيفية حدوث هجوم Supply chain

تم تصميم هذة الهجمات لاستغلال علاقات الثقة بين 3CX والأطراف الخارجية المتعاقدة معها, سوف يضر ممثلو هذا الهجوم بمؤسسة واحدة ثم ينتقلون إلى باقى المؤسسات، مستفيدين من هذه العلاقات الموثوقة للوصول إلى بيئات المنظمات الأخرى.

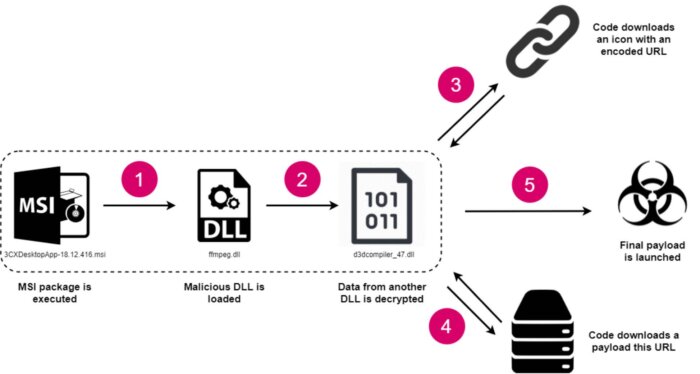

قالت شركة 3CX في البداية أن مكتبة الوسائط المتعددة FFmpeg تم اختراقها بالفعل بدلاً من 3CX نفسها. ومع ذلك ، أنكرت FFmpeg هذه الادعاءات ولاحظت شركة ReversingLabs أن ملفات FFmpeg الخبيثة تم توقيعها بشهادة شرعية صادرة إلى 3CX.

حدث الهجوم على إصدار Windows بسبب تقنية تسمى DLL side-loading ثم تحميل مكتبة التى تم حقنها "ffmpeg.dll" والتى تم تعديلها بحيث تقرأ بدورها البيانات المشفرة من ملف DLL آخر يسمى "d3dcompiler_47.dll"

تضمن ذلك الوصول إلى مستودع GitHub لاسترداد ملف ICO الذي يحتوي على عناوين URL التي تستضيف الـ Payload فى المرحلة النهائية ، وسرقة المعلومات (التي يطلق عليها اسم ICONIC Stealer أو SUDDENICON) القادرة على جمع معلومات النظام والبيانات الحساسة المخزنة في متصفحات الويب.

على نفس المنوال ، تجاوزت سلسلة هجمات macOS فحوصات التوثيق من Apple لتنزيل الـ Payloadمن سيرفر التحكم (C2) الذي لا يستجيب حاليًا.

السبيل الى الحماية

نشرت العديد من شركات الأمن السيبراني منشورات في المدونات ، وإرشادات وأدوات لمساعدة المؤسسات التي ربما تعرضت لهجوم سلسلة التوريد 3CX ومنها :

1- إخطارات 3CX الأمن الرسمية هى أداة نشرتها 3CX لمساعدة المستخدمين على تحديد ما إذا كانوا قد تأثروا بالهجوم.

2- تحليل Volexity مع تفاصيل عن جدول زمني محتمل ووصف تقني مفصل لكل مرحلة هجوم.

3- تحليل الهجوم من شركة Huntress، وقواعد Yara لاكتشاف الملفات الضارة.

4- تحليل البرامج الضارة Todyl

5- تنبيه CISA ينصح المنظمات للبحث عن IoCs

كما تم نشر IoCs كثيرة التي يمكن أن تكون مفيدة لعملائها بواسطة Fortinet و BlackBerry و Symantec و ReliaQuest و CrowdStrike و Rapid7 و Trend Micro و Sophos و SentinelOne.

ومع ذلك قالت شركة 3CX ، في تحديث تمت مشاركته يوم الجمعة ، إن Google تحظر تنزيل ملفات مثبت MSI من خلال متصفح الويب Chrome الخاص بها.

تم حظر برامج تثبيت MSI التالية: SBC لنظام التشغيل Windows ، وتطبيق سطح مكتب Windows ، و Call Flow Designer. ومع ذلك ، هناك دلائل تشير إلى أنه قد تم رفع القيد حيث أفاد بعض العملاء بأنهم قادرون على تنزيل أحدث إصدار (18.12.422) من خلال Chrome.

قالت الشركة ايضا إنها تصنع أدوات تثبيت MSI جديدة بشهادة جديدة وخادم بناء جديد ، إنه يشجع عملائه أيضًا على استخدام إصدار تطبيق الويب (PWA) بدلاً من ذلك.

شارك الخبر على منصات التواصل الأجتماعى واخبرنا رأيك فى التعليقات عن ما الذى ادى الى انتشار هذة البرمجيات بشكل كبير فى الأونة الأخيرة والسلام ختام

References:

crowdstrike

thehackernews

cybersecuritydive

John Hammond Channel

EraDev

EraDev Ghoster-X

Ghoster-X